작성자: 빗푸시(Bitpush) 뉴스 메리 류

암호화폐 커뮤니티가 여전히 불장 추세에 대해 논의하고 있을 때, 2월 21일 갑작스러운 블랙 스완 사건이 시장을 강타했습니다. 오랜 역사를 가진 암호화폐 거래소 바이비트(Bybit)가 해킹 공격을 받아 약 15억 달러 규모의 자산이 도난당했습니다. 주로 이더리움(ETH) 약 401,347개, 약 11.2억 달러 규모였습니다.

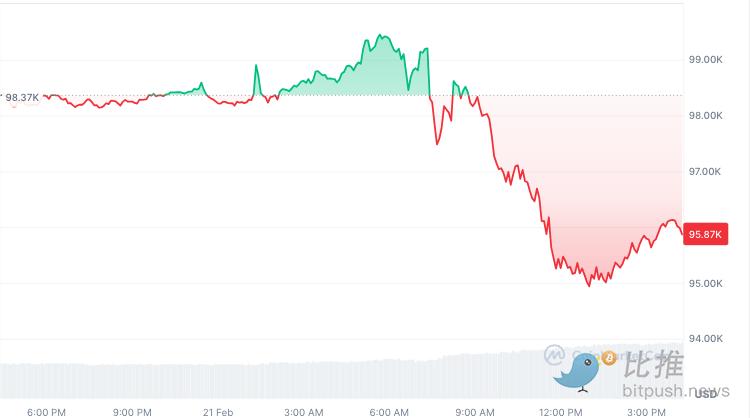

이 소식이 전해지자 비트코인(Bit)이 곧바로 하락했고, 95,000달러 선을 밑돌았습니다. 이미 부진했던 이더리움(ETH)도 단기적으로 5% 폭락해 2,615달러까지 떨어졌지만, 현재 2,666달러 수준으로 회복했습니다.

바이비트(Bybit) 팀은 신속하게 대응했습니다. CEO 벤 저우는 라이브 방송을 통해 고객들에게 출금 채널이 절대 닫히지 않을 것이라고 약속했습니다. 그는 자금을 완전히 회수하지 못하더라도 바이비트(Bybit)가 고객 손실을 전액 보상할 능력이 있다고 말했습니다.

10x 리서치 통계에 따르면, 이번 바이비트(Bybit) 해킹 사건의 규모 14.6억 달러는 암호화폐 거래소 역사상 최대 규모의 해킹 사건입니다. 두 번째는 2021년 폴리 네트워크(Poly Network)의 6.11억 달러 사건입니다. 또한 체인 탐정 자크 XBT는 확실한 증거를 제출하여 북한 해커 조직 라자루스 그룹이 이번 공격의 배후라고 확인했습니다.

해커 지갑의 동향이 주목을 받고 있습니다. 체인 데이터에 따르면 바이비트(Bybit) 해커 지갑은 현재 세계 14위 최대 이더리움(ETH) 보유자가 되었습니다. 약 0.42%의 이더리움(ETH) 총 공급량을 보유하고 있어, 피델리티, V신(Vitalik Buterin), 이더리움 재단 보유량의 2배 이상을 넘어섰습니다.

업계의 지지: 바이비트(Bybit)는 FTX가 아니다!

코인베이스 임원 코너 그로건은 소셜미디어에서 바이비트(Bybit)를 지지했습니다. "바이비트(Bybit)는 해킹 후에도 출금이 정상적으로 이루어지고 있습니다. 그들은 플랫폼에 200억 달러 이상의 자산을 보유하고 있으며, 콜드 월렛은 피해를 입지 않았습니다. 서명된 해킹 공격의 고립된 성격과 바이비트(Bybit)의 자본력을 고려할 때 전염은 일어나지 않을 것으로 예상됩니다."

그로건은 또한 "FTX는 뱅 런이 발생한 지 1분 만에 자금을 인출할 수 없었습니다. 나는 모두가 외상 후 스트레스 장애를 겪고 있다는 것을 알고 있지만, 바이비트(Bybit)의 상황은 FTX와 다릅니다. 그렇다면 나는 큰 소리로 말할 것입니다. 그들은 괜찮을 것입니다."라고 강조했습니다.

이번 사건에 대해 업계 참여자들은 바이비트(Bybit)에 대한 지지를 표현했습니다.

2월 22일 새벽, 체인 데이터에 따르면 바이낫(Binance)과 비트겟(Bitget)의 주소에서 바이비트(Bybit)의 콜드 월렛으로 5만 개의 이더리움(ETH)이 입금되었습니다. 이 중 비트겟(Bitget)의 입금량은 자사 이더리움(ETH) 총량의 4분의 1을 차지해 주목을 받았습니다. 코너 그로건에 따르면 이 거래는 바이비트(Bybit)가 직접 주선했으며, 일반적인 입금 주소를 거치지 않았습니다.

벤 저우 CEO는 "이 시기에 비트겟(Bitget)이 도움을 주셔서 감사합니다. 바이낫(Binance)과 다른 파트너들과도 협의 중이며, 이 자금은 바이낫(Binance) 공식과는 무관합니다."라고 밝혔습니다.

트론(TRON) 창립자 저스틴 선(孙宇晨)은 소셜미디어에서 트론(TRON) 네트워크가 자금 추적에 협조하고 있다고 밝혔습니다. OKX 최고 마케팅 책임자 하이더 라피크도 자사가 바이비트(Bybit) 조사를 지원하기 위해 보안팀을 배치했다고 말했습니다.

쿠코인(KuCoin)은 암호화폐가 "공동의 책임"이라고 강조하며, 사이버 범죄 퇴치를 위한 거래소 간 협력을 호소했습니다.

Safe의 안전성 논란

이번 공격의 핵심은 "블라인드 서명(Blind Signing)"이라는 기술입니다. 블라인드 서명은 사용자가 스마트 계약 내용을 완전히 이해하지 못한 상태에서 거래를 승인하는 것을 말합니다. 해커들이 이 기술을 악용해 보안 검증을 우회했습니다.

바이비트(Bybit) CEO 벤 저우는 라이브 방송에서 공격자가 "Musked" 기술(거래 페이로드를 혼란스럽게 하거나 속이는)을 사용해 Safe가 제공하는 다중 서명 지갑 사용자 인터페이스(UI)를 위조했다고 지적했습니다. 즉, 공격자가 위조된 UI에 올바른 주소와 URL을 표시했지만 실제 거래 페이로드가 변조되어 서명자가 모르는 사이 악의적인 자금 이체를 승인했다는 것입니다.

암호화폐 보안 회사 Groom Lake는 2019년 이더리움에 배포된 Safe 다중 서명 지갑과 2024년 Base 레이어 2에 배포된 것이 동일한 거래 해시를 가지고 있다는 점을 발견했습니다. 이는 수학적으로 거의 불가능한 일입니다.

익명의 Groom Lake 연구원 아폴로는 이더리움과 Base 간에 동일한 거래 해시가 나타나는 것은 공격자가 단일 거래를 여러 네트워크에서 유효하게 만드는 방법을 찾았거나, 암호화폐 지갑 서명 또는 거래 데이터를 네트워크 간에 재사용할 수 있는 방법을 발견했을 수 있다고 말했습니다.

그러나 Safe 팀은 이번 공격이 자사 스마트 계약 취약점과 관련이 없다고 부인했습니다. 문제가 된 거래는 단일 계약 배포 거래였으며 EIP-155(체인 간 거래 재생 공격을 방지하는 보안 조치)를 사용하지 않아 Base 등 다른 체인에서 유효했다고 설명했습니다. EIP-155는 2016년 도입되어 이미 서명된 거래에 체인 ID를 추가함으로써 이더리움에서 사용된 거래가 다른 체인에서 유효하지 않도록 합니다. 즉, 개인 키가 유출되더라도 공격자가 다른 체인에서 오래된 서명된 거래를 재사용할 수 없습니다. Safe 팀은 "만약 (스마트 계약 취약점이었다면) 타깃이 바이비트(Bybit)는 아니었을 것"이라고 말했습니다. 참고로 Safe는 총 700만 개 이상의 스마트 계정과 1000억 달러 이상의 디지털 자산을 보호하고 있습니다.

하드웨어 지갑도 만능은 아니다?

그러나 Safe의 설명은 업계의 의혹을 완전히 해소하지 못했습니다. 블록체인 보안 회사 Blockaid의 CEO 이도 벤 나탄은 "블라인드 서명" 기술이 고급 위협 행위자(예: 북한 해커)가 가장 좋아하는 공격 방식으로 빠르게 부상하고 있다고 지적했습니다. 이번 공격은 2023년 12월 래디언트 캐피탈(Radiant Capital) 침해 사건과 2024년 3월 와지르엑스(WazirX) 사건에서 사용된 공격 유형과 동일합니다. 나탄은 최고의 키 관리 솔루션이 있더라도 서명 프로세스는 dApp과의 소프트웨어 인터페이스에 의존하므로 악의적인 서명 조작의 여지가 있다고 강조했습니다.

보안 전문가 오디세우스는 거래가 인터넷에 연결된