거래소 Bybit가 해킹 사건을 겪은 후 주말 동안 침착하게 대응했지만, 공격자의 자금 세탁 방식도 암호화폐 커뮤니티의 강한 관심을 받고 있습니다. Solscan 모니터링에 따르면 Bybit 해커들은 pump.fun 플랫폼에서 밈(meme) 코인을 발행하여 자금 세탁을 하고 있는 것으로 보입니다.

데이터에 따르면 해커들은 약 60 SOL 자금을 주소 9Gu8v6…aAdqWS로 이체했고, 이 주소에서 "QinShihuang"이라는 밈 코인을 발행했습니다. 현재 이 토큰의 거래량은 2,600만 달러를 넘어섰고 시가총액은 220만 달러에 달하지만, 유동성은 20만 달러에 불과합니다.

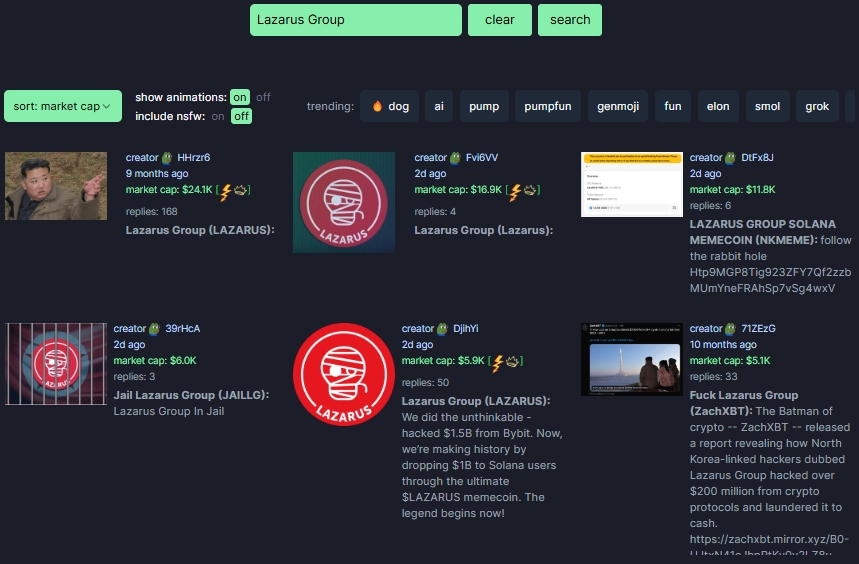

공격자의 자금 세탁 수단으로 의심된 이후 pump.fun은 북한 해커 조직 Lazarus Group과 관련될 수 있는 밈 코인을 플랫폼에서 제거했습니다. 이를 통해 더 많은 자산이 세탁되는 것을 방지했습니다. 그러나 이는 pump.fun 플랫폼의 통제권 문제를 드러냈습니다. 플랫폼이 자신을 탈중앙화라고 주장하지만, 실제로는 상장 자산에 대한 관리 권한을 가지고 있어 어떤 토큰이 플랫폼에 나타나는지 결정할 수 있습니다.

그러나 Bybit 피해자의 관점에서 볼 때, 우리는 이러한 도난 자산을 동결하거나 회수할 수 있기를 희망합니다. 이에 대한 균형을 어떻게 잡을지는 암호화폐 산업이 앞으로 더 많이 논의해야 할 부분입니다.

Bybit 해커 자금 흐름 및 크로스체인 세탁

BeosinTrace의 추적에 따르면 Bybit 해커는 2025년 2월 23일부터 대규모 자금을 여러 개의 정착 주소로 이체하기 시작했습니다. 총 115개 주소에서 11,693.48 이더리움(ETH)(약 1.6억 달러)이 이동되었습니다. 이 자금은 OKX DEX, THORChain: Router 등으로 흘러갔습니다. 구체적인 상황은 다음과 같습니다:

- 2월 22일~23일, 계약 주소 0xf3de(OKX DEX. Aggregation Router)가 6,624.25 ETH를 받았습니다.

- 계약 주소 0xd37(THORChain: Router)가 7,662.8 ETH를 받았습니다.

- 주소 0xf1da(Exch 거래소)가 3,570.62 ETH를 받았습니다.

- 계약 주소 0xfc9(OKX DEX. Xbridge)가 2,541.56 ETH를 받았습니다.

이러한 자금 이동은 Bybit 해커가 탈중앙화 거래소와 브릿지 프로토콜을 적극적으로 활용하여 자금을 분산시키고 추적을 어렵게 만들고 있음을 보여줍니다.

해커가 여전히 46만 개 이상의 이더리움(ETH)을 보유

체인 분석가 Yu Jin의 관찰에 따르면, Bybit 해커는 사건 발생 후 Chainflip, THORChain, LiFi 등 다양한 크로스체인 플랫폼을 이용해 약 3.79만 ETH(1.06억 달러 이상 가치)를 다른 자산, 특히 비트코인(BTC)으로 전환했습니다. 현재 그들의 주소에는 약 461,491 ETH(약 12.9억 달러 가치)가 여전히 보유되어 있으며, Bybit에서 도난당한 총 ETH 수는 499,395 ETH(약 14억 달러 가치)에 달합니다.