개요

2025년 2월 21일 14시 13분 35초 UTC에 악의적인 거래가 실행되어 SafeWallet의 호출을 통해 바이비트 핫 지갑 프록시의 구현이 업그레이드되었습니다. 이 분석에서는 사건의 경과, 온체인 작업 및 잠재적인 공격자 방법론을 자세히 설명합니다.

손상된 거래 세부 정보

악의적인 거래는 바이비트 핫 지갑의 구현을 업그레이드했으며 SafeWallet에서 호출되었습니다:

타임스탬프: 2025년 2월 21일, 14시 13분 35초 UTC

거래: 0x46dee (Etherscan)

주요 주소:

바이비트 핫 지갑 프록시: 0x1db92e2eebc8e0c075a02bea49a2935bcd2dfcf4

GnosisSafe (v1.1.1): 0x34cfac646f301356faa8b21e94227e3583fe3f5f

악의적인 구현 계약: 0x96221423681a6d52e184d440a8efcebb105c7242

익스플로잇의 온체인 흐름

해커에 의한 개시:

해커 주소:

0x0fa09c3a328792253f8dee7116848723b72a6d2e공격자가 핫 지갑 프록시(

0x1db92e2eebc8e0c075a02bea49a2935bcd2dfcf4)에 대한 호출을 개시합니다.

위임된 호출:

프록시가 정당한 GnosisSafe 계약(

0x34cfac646f301356faa8b21e94227e3583fe3f5f)에 delegatecall을 실행합니다.그런 다음 다음과 같은 JSON 페이로드를 사용하여 악의적인 구현 계약에 추가 delegatecall이 이루어집니다:

{"to": "0x96221423681a6d52e184d440a8efcebb105c7242", // 악의적인 구현 계약"operation": 1, // DelegateCall 작업"data": "0xa9059cbb000000000000000000000000bdd077f651ebe7f7b3ce16fe5f2b025be29695160000000000000000000000000000000000000000000000000000000000000000"// transfer(address,uint256)를 호출하도록 인코딩:// transfer(0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516, 0)}

상태 수정:

악의적인 계약의

transfer함수 내에서:

def transfer(address _to, uint256 _value) payable:require calldata.size - 4 >= 64require _to = _tostor0 = _to이 함수는 프록시의 slot0을 업데이트하여 정당한 GnosisSafe 구현을

0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516의 악의적인 계약으로 효과적으로 대체합니다.상태 변경은 다음 스크린샷으로 확인됩니다:

자산 유출:

테스트 전송: 기능을 확인하기 위해 사전에 90 USDT가 전송되었습니다. Etherscan에서 보기

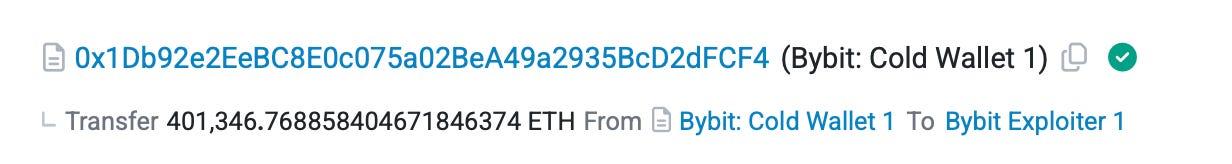

대규모 ETH 유출: 테스트 후 손상된 지갑에서 401,346.76 ETH가 전송되었습니다. Etherscan에서 보기

최종 생각

이 사건은 여전히 조사 중입니다. 위의 주요 세부 사항은 공격자가 지갑의 자금을 어떻게 유출했는지, 그리고 그들의 행동을 숨기기 위해 어떻게 조작된 delegatecall 거래를 사용했는지를 보여줍니다.

이 정보는 침해 사고를 이해하는 데 중요합니다. 지갑을 주의 깊게 모니터링하십시오. 가치가 없는 거래라도 숨겨진 위협을 나타낼 수 있습니다. 추가 세부 정보가 확인되면 후속 업데이트가 제공될 것입니다.