DCF 토큰은 2024년 11월 24일에 익스플로잇을 당해 당시 약 400,000달러의 손실이 발생했습니다. 익스플로잇의 근본 원인은 유동성을 다시 페어에 추가할 때 슬리피지 보호가 부족했기 때문입니다.

개요

공격자: https://bscscan.com/address/0x00c58434f247dfdca49b9ee82f3013bac96f60ff

취약한 계약: https://bscscan.com/address/0xA7e92345ddF541Aa5CF60feE2a0e721C50Ca1adb

공격 트랜잭션: https://bscscan.com/tx/0xb375932951c271606360b6bf4287d080c5601f4f59452b0484ea6c856defd6fd

익스플로잇 분석

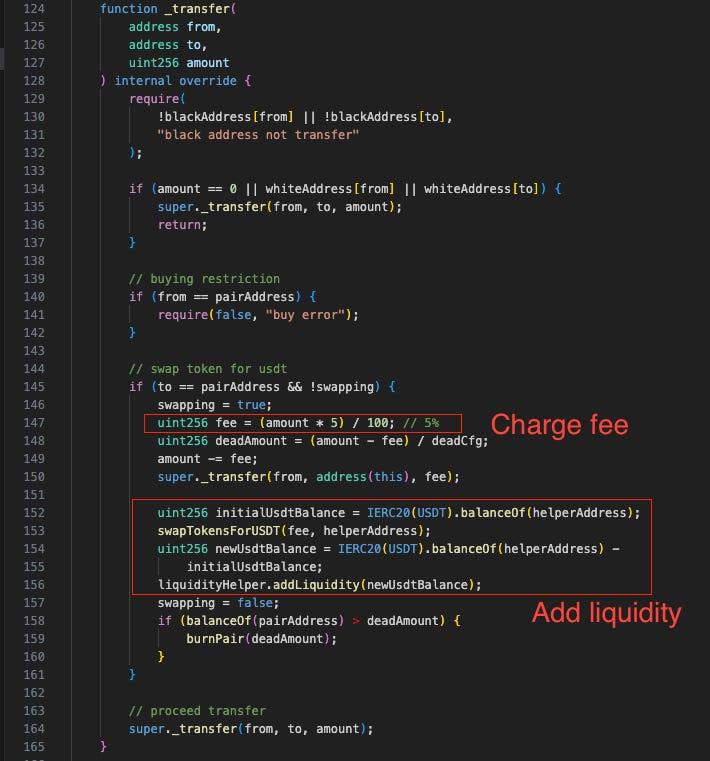

DCF 토큰 계약은 판매 시 토큰의 5%를 수수료로 부과하고, 자동으로 수수료를 테더 USDT(USDT)로 판매하여 DCT를 구매하고 USDT-DCT 유동성 풀에 추가합니다.

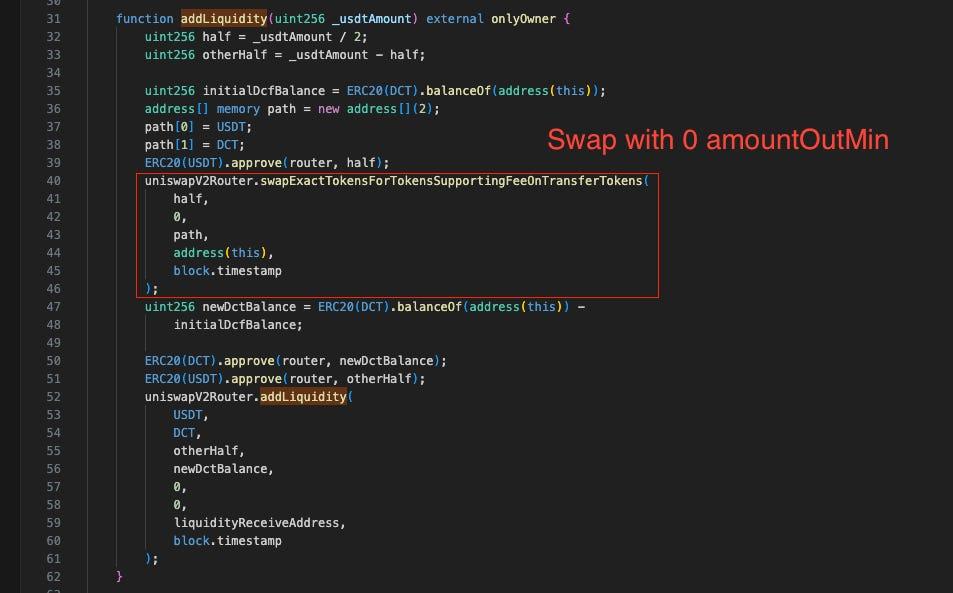

문제는 계약의 모든 구매/판매 작업에 슬리피지 가격 보호가 부족하다는 것입니다(최소 수령 금액이 0으로 설정됨). 공격자는 플래시론으로 DCT와 DCF 토큰을 구매하여 가격을 크게 조작합니다. 그런 다음 소량의 DCF 토큰을 페어로 전송하여 수수료를 트리거하고, 이후 테더 USDT(USDT)로 판매합니다.

슬리피지 보호가 없기 때문에 계약은 매우 부풀려진 가격으로 테더 USDT(USDT)를 DCF로 교환하고 다시 페어에 유동성을 추가합니다. 공격자는 더 높은 가격에 구매한 모든 DCF 및 DCT 토큰을 판매하고, 플래시론을 상환하고 이익을 취합니다.

배운 교훈

유니스왑(Uniswap) 프로토콜을 사용할 때 슬리피지 보호는 매우 중요합니다. 슬리피지 보호 없이 자동으로 토큰을 구매하거나 판매하는 계약은 공격자에게 매력적인 타겟이 될 수 있으며, 가격 변동을 이용해 이익을 취할 수 있습니다. 교환 시 항상 슬리피지 보호를 사용하고 가능한 한 계약에 자동 구매/판매 기능을 구현하지 마세요.

간단한 이더리움 요청 사항(ERC20) 계약이든 수십만 줄의 코드가 있는 복잡한 디파이(DeFi) 프로토콜이든 보안 감사를 수행하는 것이 강력히 권장됩니다.