코드 저장소를 이용한 공격이 진화함에 따라 위협 행위자들은 보안 검사를 회피하기 위해 Ethereum 스마트 계약 내에서 악성 소프트웨어, 명령 및 링크를 전달하는 새로운 방법을 찾아냈습니다.

디지털 자산 규정 준수 회사 ReversingLabs의 사이버 보안 연구원들은 대규모 JavaScript 패키지 및 라이브러리 컬렉션인 Node Package Manager(NPM) 패키지 저장소에서 새로운 오픈 소스 맬웨어를 발견했습니다.

ReversingLabs 연구원인 루시야 발렌티치는 수요일에 블로그 게시물을 통해 "이 맬웨어 패키지는 손상된 장치에 맬웨어를 로딩하는 새롭고 창의적인 기술, 즉 이더리움 블록체인의 스마트 계약을 사용합니다."라고 밝혔습니다.

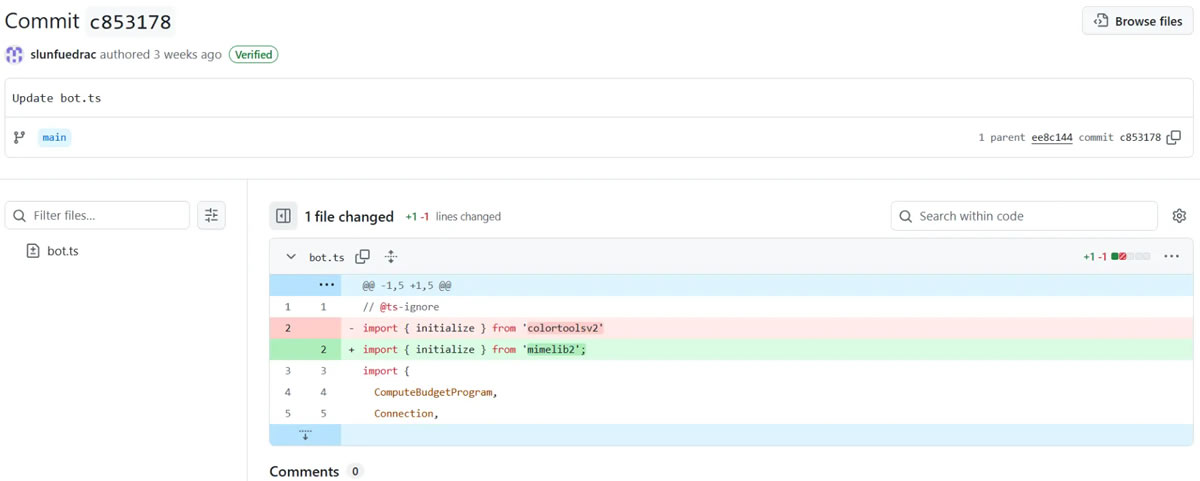

발렌티치는 7월에 공개된 두 가지 패키지인 "colortoolsv2"와 "mimelib2"가 "스마트 계약을 악용해 손상된 시스템에 다운로더 맬웨어를 설치하는 악성 명령을 은폐했다"고 설명했습니다.

보안 검사를 피하기 위해 해당 패키지는 간단한 다운로더 역할을 했으며, 악성 링크를 직접 호스팅하는 대신 스마트 계약에서 명령 및 제어 서버 주소를 검색했습니다.

패키지가 설치되면 블록체인에 쿼리를 보내 2단계 맬웨어를 다운로드하기 위한 URL을 가져오는데, 이 맬웨어는 페이로드나 동작을 전달하는데, 블록체인 트래픽이 합법적인 것처럼 보이기 때문에 감지하기가 더 어렵습니다.

새로운 공격 벡터

이더리움 스마트 계약을 표적으로 삼는 맬웨어는 새로운 것이 아니다. 올해 초 북한과 연계된 해킹 집단인 라자루스 그룹이 이를 사용한 바 있다.

Valentić은 "새롭고 다른 점은 악성 명령이 있는 URL을 호스팅하고 2단계 맬웨어를 다운로드하기 위해 Ethereum 스마트 계약을 사용한다는 점입니다."라고 덧붙였습니다.

"이것은 우리가 이전에 본 적이 없는 일이며, 오픈 소스 저장소와 개발자를 트롤링하는 악의적인 행위자들의 탐지 회피 전략이 빠르게 발전하고 있음을 보여줍니다."

정교한 암호화폐 사기 캠페인

이 악성 소프트웨어 패키지는 주로 GitHub을 통해 운영되는 더 크고 정교한 소셜 엔지니어링 및 기만 캠페인의 일부였습니다.

위협 행위자들은 조작된 커밋, 저장소를 감시하기 위해 특별히 만든 가짜 사용자 계정, 활발한 개발을 시뮬레이션하기 위한 여러 유지 관리자 계정, 전문적인 프로젝트 설명 및 문서 등을 통해 높은 신뢰성을 갖춘 것처럼 보이도록 설계된 가짜 암호화폐 거래 봇 저장소를 만들었습니다.

관련: 악성 소프트웨어가 가득한 암호화폐 앱을 광고로 홍보하고 있어 암호화폐 사용자들에게 경고

위협 행위자들은 진화하고 있습니다

2024년에 보안 연구원들은 오픈소스 저장소에서 발생한 23건의 암호화폐 관련 악성 캠페인을 기록했지만, 이 최신 공격 벡터는 "저장소에 대한 공격이 진화하고 있음을 보여준다"고 Valentić은 결론지었습니다. 블록체인 기술과 정교한 소셜 엔지니어링을 결합하여 기존 탐지 방법을 우회하고 있다는 것입니다.

이러한 공격은 이더리움에서만 발생하는 것이 아닙니다. 4월에는 솔라나(Solana) 트레이딩 봇으로 위장한 가짜 GitHub 저장소가 암호화폐 지갑 인증 정보를 훔치는 모호한 악성코드를 유포하는 데 사용되었습니다. 해커들은 비트코인 개발을 용이하게 하기 위해 설계된 오픈소스 파이썬 라이브러리인 "Bitcoinlib"도 공격했습니다.

매거진: 비트코인, 15만 달러로 '한 번 더 큰 추진' 보일 듯, 이더리움(ETH) 압박 커져: 무역 비밀