연구자들은 해커들이 이더리움 스마트 계약을 이용해 악성 코드를 숨기고 있다는 사실을 발견했는데, 이는 공급망 공격에 있어 매우 진화된 형태입니다.

ReversingLabs의 새로운 보고서 에 따르면 해커들이 맬웨어를 배포하기 위한 은밀한 통신 채널로 이더리움 블록체인을 악용하고 있으며, 이는 공급망 공격에 있어 매우 진화된 형태라고 합니다.

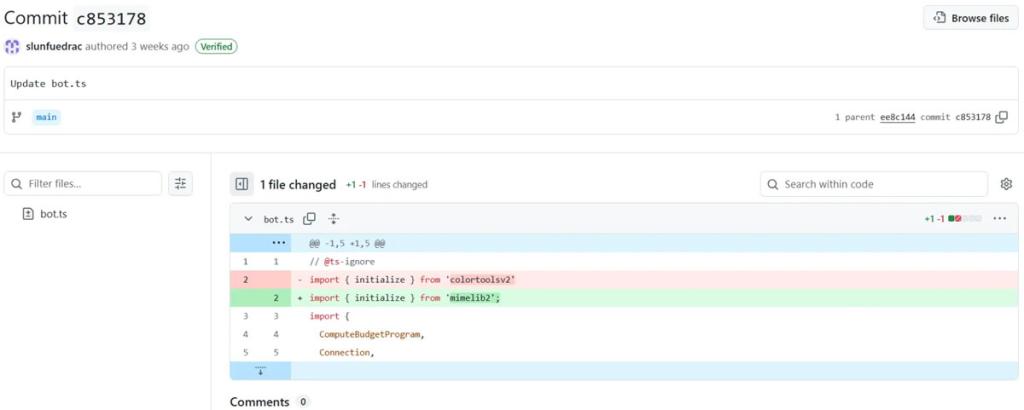

연구원들은 7월에 출시된 "colortoolsv2"와 "mimelib2"라는 이름의 두 가지 악성 패키지를 노드 패키지 관리자(NPM) 저장소에서 발견했습니다. 이 패키지는 스캐너가 쉽게 감지할 수 있는 악성 링크를 소스 코드에 직접 삽입하는 대신, 로더 역할을 합니다.

설치가 완료되면 이더리움 스마트 계약으로 쿼리를 전송하고, 이 스마트 계약은 2단계 페이로드를 다운로드할 제어 서버 주소를 반환합니다. 따라서 초기 트래픽은 정상으로 간주되어 탐지가 거의 불가능합니다.

연구원 루치야 발렌티치에 따르면, 새로운 점은 악성 명령이 포함된 URL을 호스팅하기 위해 이더리움 스마트 계약을 사용한다는 것입니다. 이는 기존 전략의 변형입니다. 이는 해커들이 새로운 기술을 악용하여 기존 방어 체계를 우회하려는 시도가 계속되면서 공급망 공격이 빠르게 진화하고 있음을 보여줍니다.

위협은 여기서 끝나지 않습니다. 악성 패키지는 더 큰 사기의 일부일 뿐입니다. 해커들은 GitHub에 암호화폐 거래 봇 프로젝트로 위장한 가짜 코드 저장소를 만들었습니다. 이러한 저장소는 가짜 커밋 기록, 가짜 추적 계정, 그리고 전문적으로 작성된 기술 문서로 정교하게 구성되어 있으며, 이는 모두 의심하지 않는 개발자들을 속이기 위해 고안되었습니다.

이 기술의 등장은 우려스러운 추세를 반영합니다. 연구원들은 2024년에만 오픈소스 저장소에서 최소 23건의 암호자산 관련 악성코드 캠페인을 기록했습니다. 이더리움 외에도 솔라나 생태계와 인기 파이썬 라이브러리인 "비트코인립(Bitcoinlib)"을 표적으로 삼은 유사한 공격이 발생하여 위협이 증가하고 있음을 시사합니다.

BingX Exchange 소개 2018년에 설립된 BingX는 전 세계 2천만 명 이상의 사용자를 보유한 선도적인 암호화폐 거래소 중 하나입니다. BingX 는 모든 수준의 사용자의 요구를 충족하기 위해 현물 거래, 선물 계약, 카피 트레이딩 등 다양한 상품과 서비스를 제공합니다. 또한, BingX 거래소는 첼시 FC의 공식 파트너임을 자랑스럽게 생각합니다. 지금 바로 iOS 또는 Android 에서 BingX 거래소 앱을 다운로드하고 투자 여정을 시작하세요! |