2024년 1분기 보안 사고로 인한 총 손실액은 4억 6,200만 달러에 달했습니다. 암호화폐 가격 상승과 같은 요인들이 총액 증가에 영향을 미쳤지만, 전반적으로 웹3 보안 상황은 낙관적이지 않습니다.

저자: SharkTeam

표지: Unsplash 의 Markus Spiske 사진

I. 개요

2024년 1분기에는 해킹, 러그풀(Rugpull) 사기, 피싱 공격과 같은 악의적인 활동으로 인해 총 4억 6,200만 달러의 손실이 발생했으며, 이는 2023년 1분기(약 3억 8,300만 달러) 대비 약 18.02% 증가한 수치입니다. 본 보고서는 2024년 1분기 글로벌 웹3 산업의 보안 현황, 주요 사건 및 보안 동향을 종합적으로 분석하여 독자들에게 유용한 정보와 새로운 통찰력을 제공하고, 웹3의 안전하고 건전한 발전에 기여하고자 합니다.

II. 보안 사고 분석

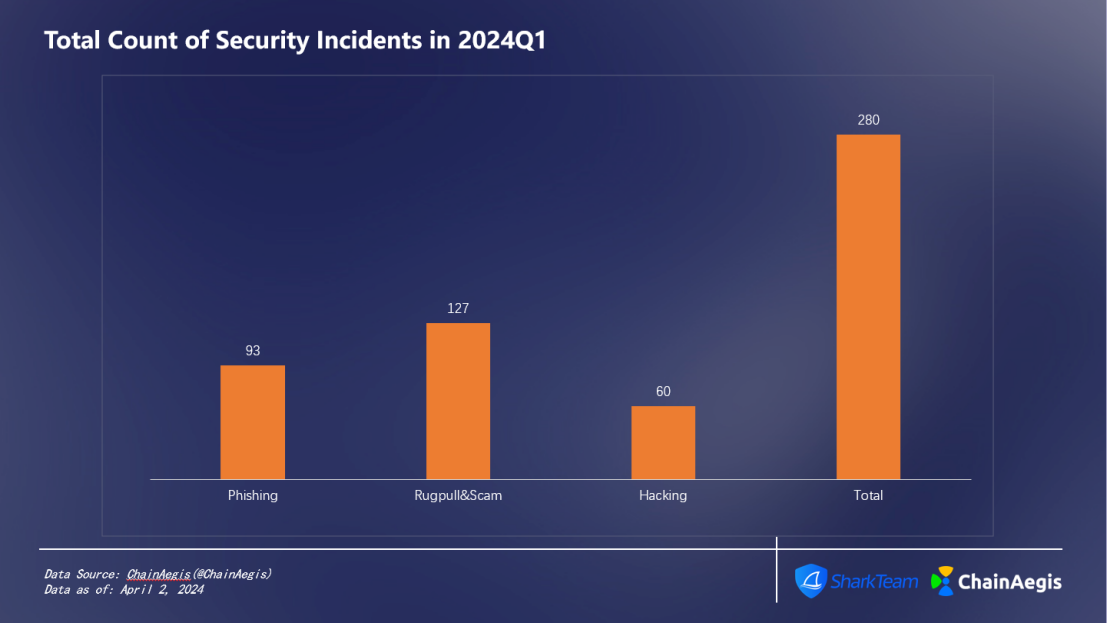

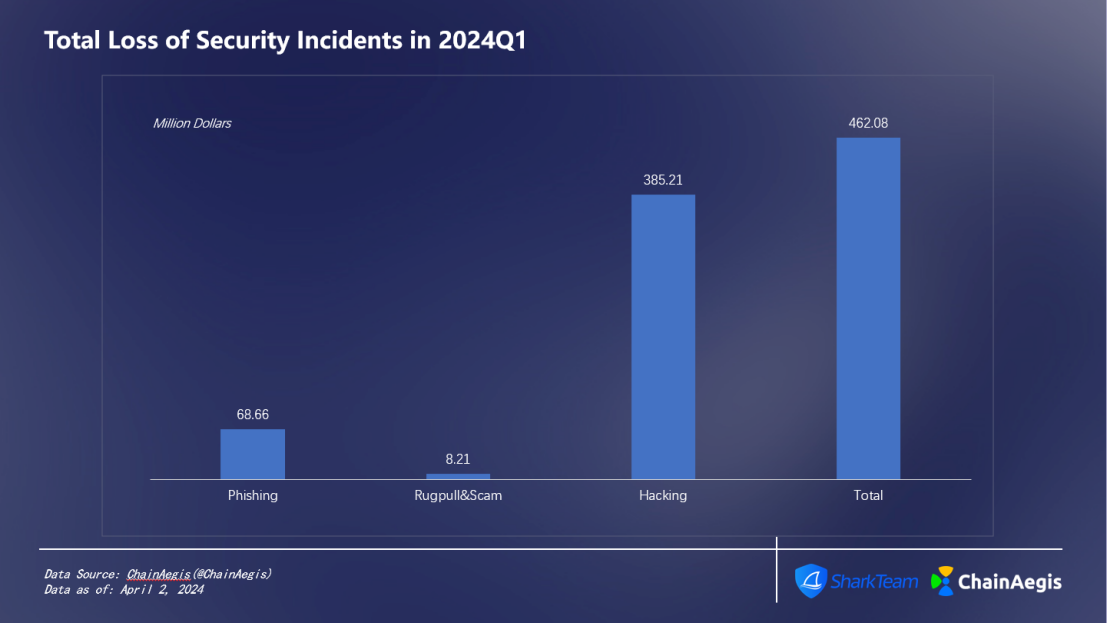

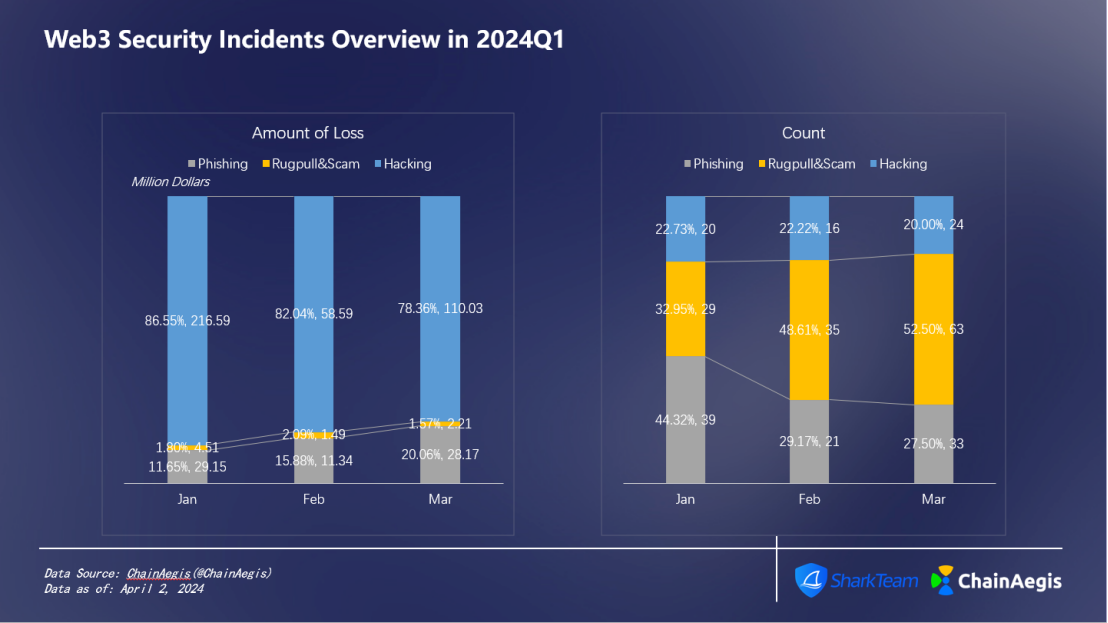

샤크팀의 온체인 보안 분석 플랫폼인 체인에이지스(ChainAegis)의 데이터에 따르면, 2024년 1분기 웹3 도메인에서 총 280건의 보안 사고가 발생했으며(그림 1 참조), 누적 손실액은 4억 6,200만 달러를 넘어섰습니다(그림 2 참조). 이는 전년 동기 대비 보안 사고 발생 빈도가 약 32.70% 증가했고, 손실액은 약 20.65% 증가한 수치입니다.

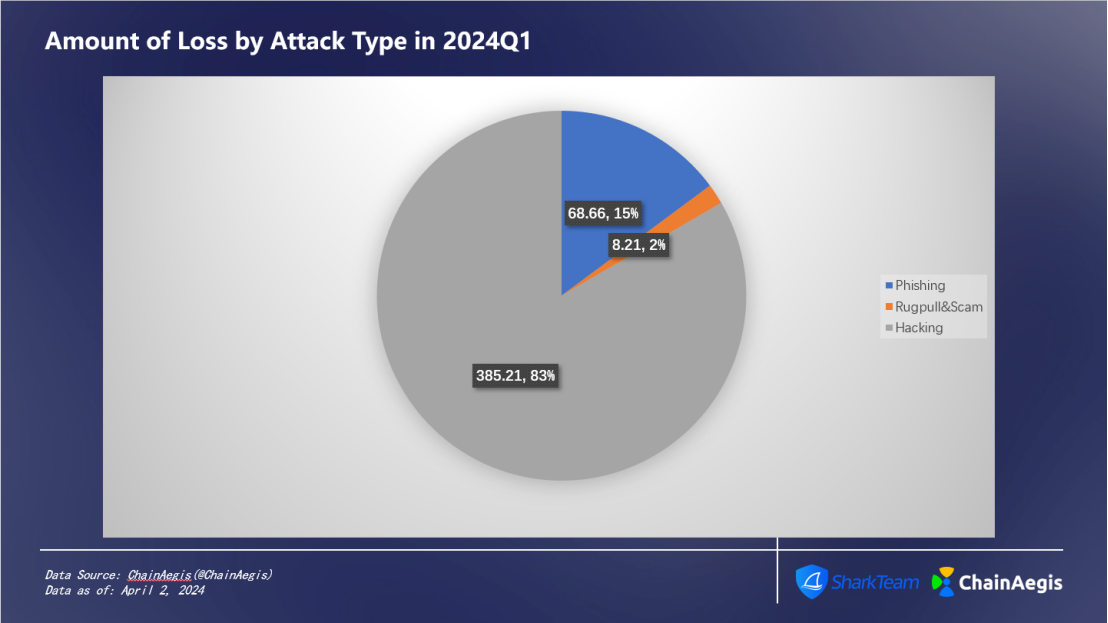

2024년 1분기에는 60건의 해킹 공격이 발생하여 2023년 1분기 대비 140% 증가했으며, 피해액은 3억 8,500만 달러에 달했습니다. 이는 전체 공격의 83%를 점유비율(그림 3 참조), 2023년 1분기(3억 6,200만 달러) 대비 6.35% 상승 수치입니다.

러그 풀(Rug Pull) 사고는 127건 발생하여 2023년 1분기(30건) 대비 323.33% 급증했지만, 손실액은 59.44% 감소한 821만 달러를 기록했으며, 이는 1분기 전체 손실액의 2%에 해당합니다.

1분기 피싱 공격은 총 93건 발생하여 전년 동기 대비 증가했으며, 이로 인한 손실액은 약 6,866만 달러로 전체 손실액의 약 15%를 점유비율.

그림 5에서 볼 수 있듯이 1분기 월별 손실을 살펴보면 1월에 2억 5천만 달러 이상의 막대한 손실이 발생하여 2월(7,142만 달러)과 3월(1억 4천만 달러)보다 훨씬 높았습니다. 1월에는 88건의 보안 사고가 발생했는데, 이는 2월의 72건보다 약간 많고 3월의 120건보다는 적은 수치로, 개별 보안 사고로 인한 손실액이 1월에 가장 컸음을 나타냅니다. 1월에 막대한 손실을 초래한 주요 공격 방식은 해킹으로, 20건의 해킹 공격으로 2억 1,700만 달러의 손실이 발생했습니다. 한편, 피싱 공격도 1월에 39건 발생하여 상대적으로 손실액은 2,915만 달러로 가장 적었습니다. 2월에는 1월과 3월에 비해 보안 사고 발생 빈도와 손실액이 전반적으로 낮았습니다.

2.1 해킹 공격

1분기 동안 총 60건의 해킹 공격이 발생하여 3억 8,500만 달러의 손실이 발생했습니다. 특히 1월에는 두 건의 대규모 금융 손실로 인해 2억 1,700만 달러의 손실이 발생하며 가장 큰 피해를 입었습니다.

(1) 2024년 1월 1일, 크로스체인 브리지 프로젝트인 Orbit Chain은 사이버 공격을 받아 약 8,150만 달러 상당의 암호화폐가 도난당했습니다. 이 사건은 각각 다른 지갑 주소를 가리키는 5개의 개별 거래와 관련이 있습니다. 무단으로 유출된 자금에는 5,000만 달러 상당의 스테이블코인(USDT 3,000만 달러, DAI 1,000만 달러, USDC 1,000만 달러 포함), 약 1,000만 달러 상당의 231 wBTC, 그리고 약 2,150만 달러 상당의 9,500 이더 포함됩니다.

(2) 2024년 1월 31일, 리플 공동 창립자 크리스 라슨의 지갑 4개가 공격받아 약 1억 1250만 달러에 해당하는 2억 3700만 XRP가 도난당했습니다. 온체인 분석에 따르면 도난당한 자금은 MEXC, Gate, Binance, Kraken, OKX, HTX, HitBTC 등의 플랫폼을 통해 이체되었습니다. 이는 2024년 들어 가장 큰 규모의 암호화폐 도난 사건이었으며, 암호화폐 업계 역사상 20번째로 큰 규모의 도난 사건이었습니다. 이 사건 발생 후 24시간 이내에 XRP 가격은 약 4.4% 하락했습니다.

2.2 카펫 당기기 및 사기

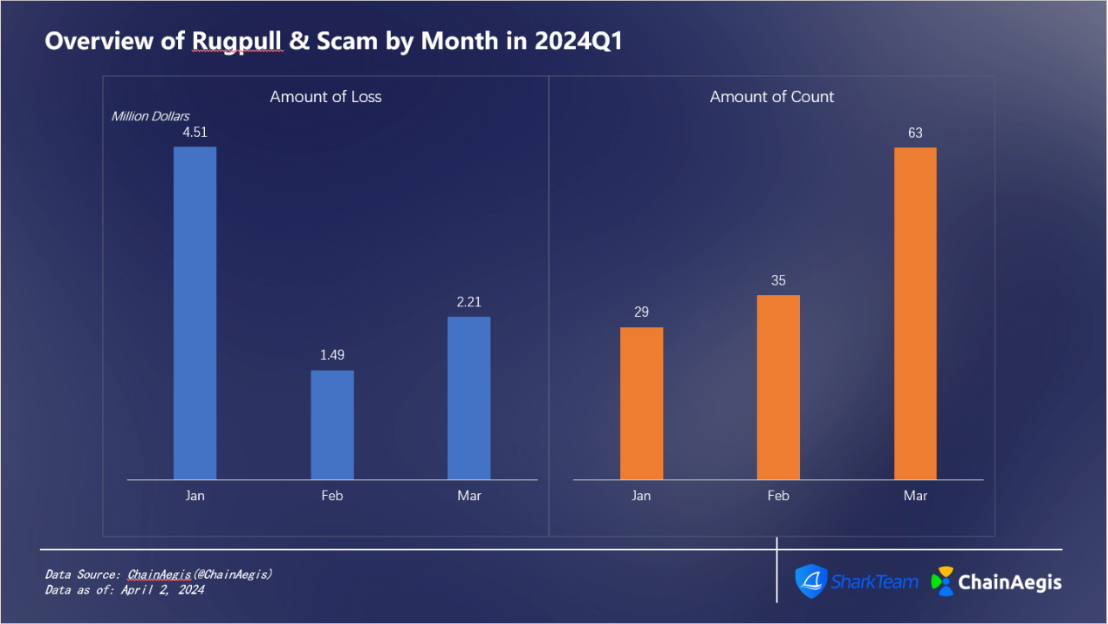

그림 6에서 볼 수 있듯이, 1월에는 29건의 러그풀(Rugpull) 및 사기 사건이 발생했으며, 이는 매달 증가하여 3월에는 약 63건에 이르렀습니다. 1월의 손실액은 약 451만 달러, 2월은 약 149만 달러였습니다. 체인에이지스(ChainAegis)의 분석에 따르면, 이러한 사건들은 주류 블록체인인 이더리움과 BNB 체인에 집중되었으며, 특히 BNB 체인 프로젝트에서 러그풀 사건이 이더리움보다 훨씬 더 빈번하게 발생했습니다.

또한, 2월 25일에는 Blast 생태계 내 GameFi 프로젝트인 RiskOnBlast에서 러그풀(rugpull) 현상이 발생했습니다. ChainAegis의 분석에 따르면, RiskOnBlast 주소(0x1EeB963133f657Ed3228d04b8CD9a13280EFC558)는 2월 22일부터 24일 사이에 약 125만 달러 상당의 420 ETH를 모금했습니다. 이 자금은 이후 DAI로 변환되어 ChangeNOW, MEXC, Bybit 등의 거래소 입금 주소로 이체되어 현금화되었습니다.

2.3 피싱 공격

그림 7에서 볼 수 있듯이, 피싱 공격은 1월에 39건으로 가장 빈번하게 발생했으며, 이로 인해 약 2,915만 달러의 손실이 발생했습니다. 반면 2월에는 21건으로 가장 적은 빈도를 보였고, 손실액은 약 1,134만 달러였습니다. 샤크팀은 불장(Bull market) 활발하고 에어드랍 기회가 많지만, 엔젤 드레이너(Angel Drainer)나 핑크 드레이너(Pink Drainer)와 같은 피싱 그룹의 공격을 피하기 위해 항상 경계를 늦추지 말아야 한다고 강조합니다. 자금을 이체하거나 승인하기 전에 항상 거래 정보를 꼼꼼히 확인하십시오.

III. 대표적인 사례 분석

3.1 계약 정확도 계산의 취약점 및 보안 권장 사항

2024년 1월 30일, MIM_SPELL 프로젝트에서 플래시 론(Flash loan) 공격이 발생하여 계산상의 취약점으로 인해 650만 달러의 손실을 입었습니다. 이 공격은 프로젝트의 스마트 계약에서 대출 변수를 계산하는 과정에서 발생한 계산상의 결함 때문에 일어났습니다. 이 결함으로 인해 핵심 변수인 elastic과 base의 비율이 불균형해졌고, 결과적으로 담보 및 대출 금액 계산에 문제가 발생하여 MIM 토큰이 과도하게 대출되는 사태가 초래되었습니다.

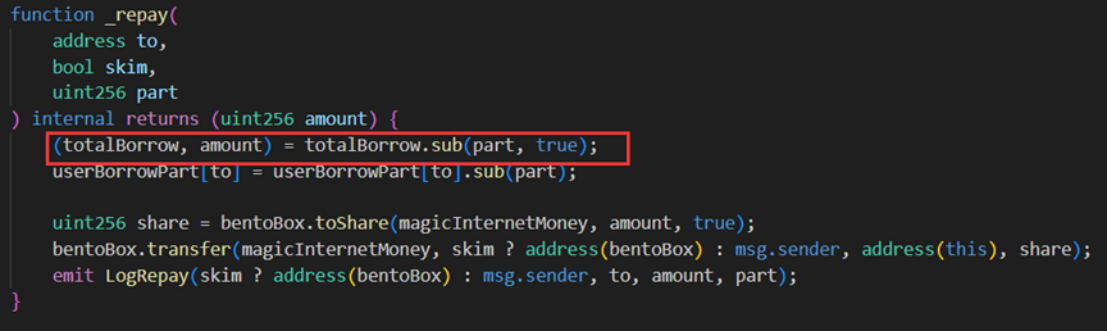

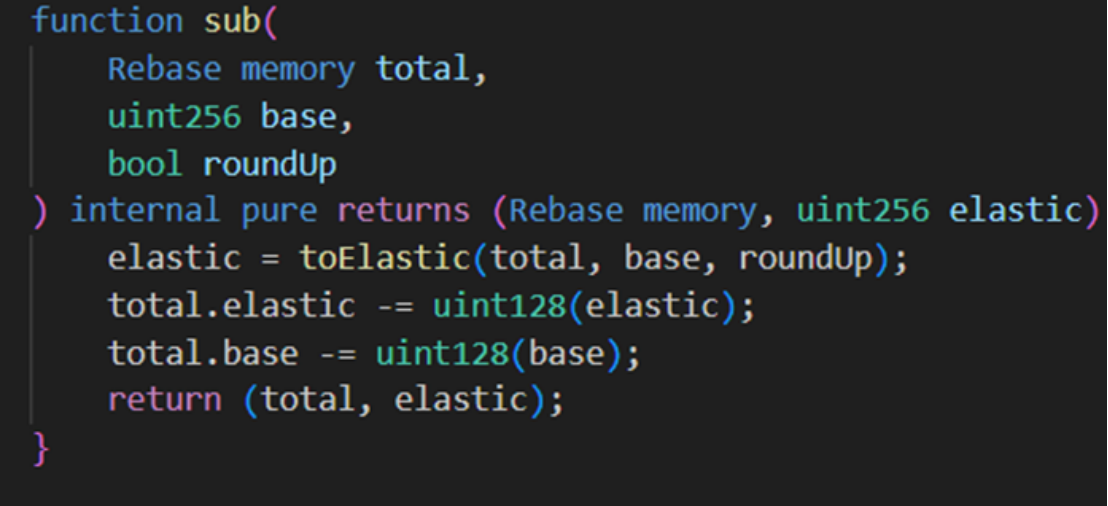

공격 대상이 된 계약(0x7259e1520)에서 차입 및 상환 함수는 탄력성 변수와 기준 변수를 계산할 때 모두 하한 함수를 사용했습니다.

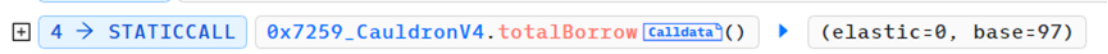

공격자(0x87F58580)는 먼저 다른 사용자의 대출금을 상환하여 탄력성 변수와 기준 변수를 각각 0과 97로 설정했습니다.

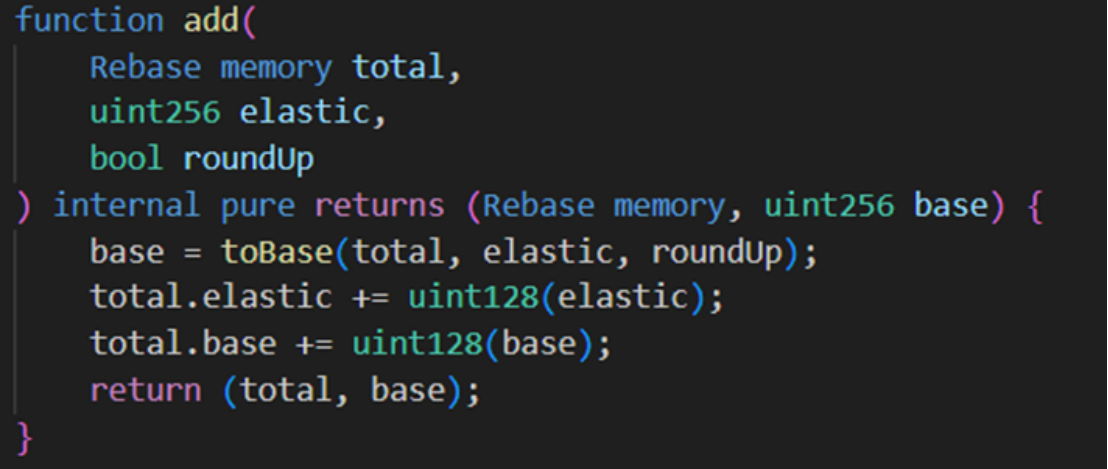

이후 `borrow` 및 `repay` 함수가 반복적으로 호출되며, `amount` 매개변수는 항상 1로 설정됩니다. `borrow` 함수가 처음 호출될 때 `elastic`이 0이므로 앞서 언급한 `if` 논리가 실행되고 프로세스는 `add` 함수로 돌아갑니다. 결과적으로 `elastic`은 1이 되고 `base`는 98이 됩니다.

공격자(0x87F58580)는 `borrow` 함수를 다시 호출하고 1을 전달합니다. elastic=1이므로 else 로직이 실행되고 계산된 반환 값은 98이 됩니다. 따라서 `add` 함수로 돌아갈 때 elastic=2가 되고 기본 변수는 196이 됩니다.

하지만 이 시점에서 공격자(0x87F58580)는 `repay` 함수를 호출하고 1을 전달합니다. `elastic`이 2이므로 `else` 로직이 실행됩니다. 원래 계산된 `elastic` 변수는 1 * 2 / 98 = 0이었지만, 아래의 반올림 단계로 인해 계산된 반환 값은 1이 됩니다. 따라서 `sub` 함수로 돌아갈 때 `elastic` 변수는 다시 1이 되고, `base` 변수는 195가 됩니다.

보시다시피, 한 번의 차입-상환 루프가 끝나면 탄력성 변수는 변하지 않는 반면 기준 변수는 거의 두 배가 됩니다. 해커는 이 취약점을 악용하여 차입-상환 함수를 반복적으로 실행한 후 다시 한 번 상환을 호출하여 궁극적으로 탄력성이 0이 되고 기준 변수가 120080183810681886665215049728이 되도록 만듭니다.

탄력적 변수와 기본 변수 간의 비율이 심각하게 불균형해지면 공격자(0x87F58580)는 아주 적은 양의 담보를 추가하여 대량 MIM 토큰을 빌릴 수 있으므로 공격이 완료됩니다.

3.2 DeGame 피싱 공격 사건 및 핑크 배수 사기 집단

2024년 3월, 한 웹3 사용자가 해킹당한 DeGame 공식트위터 에 게시된 피싱 링크를 자신도 모르게 클릭하여 손실을 입었습니다.

이후 해당 사용자는 DeGame이 제품을 훔쳤다고 오해하여 트위터에 이 사건을 알렸습니다. 다수의 인플루언서, 언론 매체, 그리고 상당수의 사용자가 DeGame의 인지 없이 이 이야기를 확산시키면서 DeGame의 브랜드 이미지와 플랫폼 평판에 큰 타격을 입혔습니다.

이번 사건 발생 후, DeGame은 피해 사용자들의 자산 복구를 지원하기 위해 비상 계획을 가동했습니다. DeGame 피싱 공격은 다음과 같이 전개되었습니다.

(1) 3월 14일 오전 4시부터 오전 9시 30분 사이에 공식 DeGame X 계정(@degame_l2y)에서 에어드랍 트윗 4개를 보냈는데, 이 트윗들에는 모두 공식 DeGame 웹사이트를 모방한 피싱 웹사이트 에어드랍 포함되어 있었습니다. 한 사용자는 에어드랍 링크를 클릭한 후 약 57 PufETH를 잃었다고 보고했습니다.

(2) DeGame의 공식 트위터 계정 담당자는 오전 9시 30분 이후 플랫폼에서 피싱 링크를 발견하고 제거했습니다. 동시에 DeGame은 공식 소셜 미디어와 커뮤니티를 통해 모든 사용자에게 이 정보를 공유하고 경고 공지를 발표했습니다.

(3) DeGame 공식 트위터 계정이 비정상적으로 운영되던 기간 동안 피해자는 공격자가 게시한 피싱 웹사이트 링크와 설명글을 열람했습니다. 이를 알지 못한 피해자는 해당 링크가 DeGame과 다른 프로젝트들이 공동으로 주최한 토큰 에어드랍 이벤트라고 생각했습니다. 링크를 클릭한 후 공격자가 제시한 지시를 따랐고 자산을 잃었습니다.

(4) 사용자가 지갑에 연결하기 위해 피싱 웹사이트를 클릭하면 웹사이트는 지갑 주소에 자산이 있는지 자동으로 확인합니다. 자산이 있는 경우 Permit Token Approval 거래 서명이 직접 표시됩니다. 일반 거래 서명과 달리 이 서명은 완전히 오프체인이며 완전히 익명이므로 불법적인 목적으로 사용될 가능성이 매우 높습니다. 또한 사용자는 승인 서명(Permit)을 첨부하여 애플리케이션 계약과 상호 작용하기 위해 사전에 승인할 필요가 없습니다.

(5) 이 절도 사건에서 피싱 해커는 도난당한 사용자의 허가 토큰 승인 거래 서명을 피싱 계약 주소 0xd560b5325d6669aab86f6d42e156133c534cde90으로 획득한 후 공격 거래에서 허가 호출을 제출하여 토큰 권한을 획득한 후 도난 자금을 이체했습니다.

(6) 피싱 도구는 해커 사기 집단인 Pink Drainer가 제공했습니다. Pink Drainer는 공격자가 악성 웹사이트를 신속하게 생성하고 악성 소프트웨어를 통해 불법 자산을 획득할 수 있도록 하는 서비스형 악성 소프트웨어(MaaS)입니다. 이 도난 거래에서 도난 자금의 약 25%가 PinkDrainer: Wallet 2로 이체되었는데, 이는 피싱 집단 PinkDrainer의 두 번째 지갑 주소입니다. 이는 피싱 집단 PinkDrainer의 피싱 도구를 사용한 후 범죄자들이 PinkDrainer에게 자동으로 제공하는 수익 분배입니다.

3.3 일괄적인 러그풀링으로 인해 이벤트 발생 건수가 급증합니다.

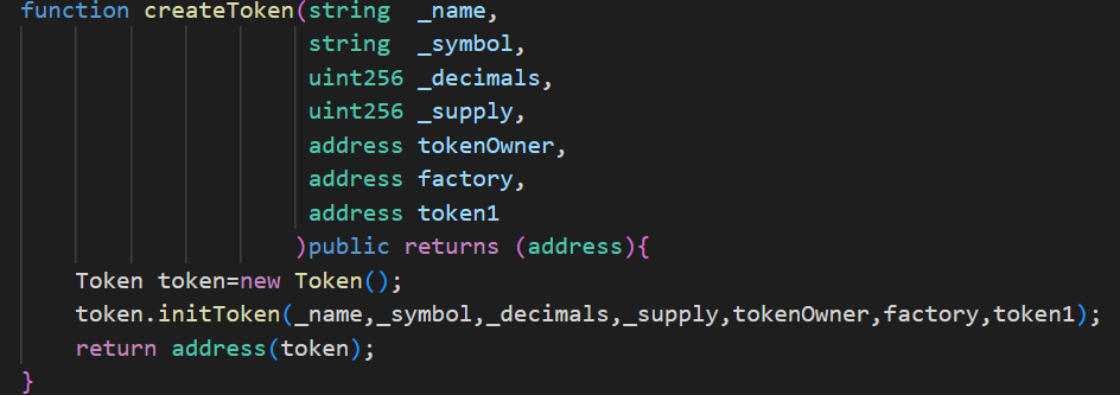

2024년 러그풀(Rugpull) 이벤트 급증은 주로 러그풀 팩토리(RugPull factory) 컨트랙트가 러그풀 토큰을 대량 생성한 데 기인합니다. 샤크팀(SharkTeam) 보안 연구팀은 이러한 러그풀 이벤트에 대한 상세한 분석을 수행했습니다. 분석 결과, BNB 체인의 러그풀 팩토리 컨트랙트가 지난 한 달 동안 70건 이상의 러그풀 이벤트를 발생시킨 것을 발견했습니다. 이러한 대량 러그풀 이벤트는 일반적으로 다음과 같은 특징을 보입니다.

(1) 이들 토큰은 모두 토큰 팩토리 계약에서 createToken 작업을 사용하여 생성됩니다. createToken 함수는 토큰을 생성할 때 토큰 이름, 토큰 심볼, 정밀도, 공급량, 토큰 소유자 주소, 토큰 쌍 생성을 위한 팩토리 계약 주소, BUSD-T 스테이블코인 주소를 매개변수로 필요로 합니다. 토큰 쌍 생성을 위한 팩토리 계약은 PancakeSwap 팩토리 계약을 사용하며, 각 토큰은 서로 다른 소유자 주소를 가집니다.

(2) 토큰 소유자는 다른 주소를 사용하여 Rugpull 토큰을 대량으로 사고팔 수 있습니다. 이러한 사고팔기 작업을 통해 토큰의 유동성이 크게 증가하고 가격이 점차 상승합니다.

(3) 피싱 및 기타 수단을 통해 제품을 홍보하여 대량 사용자가 구매하도록 유도합니다. 유동성이 증가함에 따라 토큰 가격이 두 배가 됩니다.

(4) 토큰 가격이 특정 값에 도달하면 토큰 소유자는 시장에 진입하여 매도 작업을 수행하여 러그풀을 수행합니다.

이러한 일련의 행위 뒤에는 잘 조직된 웹3 사기단이 숨어 있으며, 이들은 암시장 산업 사슬을 형성하고 있습니다. 이 사슬은 주로 이슈 수집하여 토큰을 자동 발행하고, 자동 거래를 하고, 허위 광고를 하고, 피싱 공격을 하고, 러그풀(Rugpull) 사기를 저지르는 방식으로 작동합니다. 가짜 러그풀 토큰은 이슈 업계 이벤트와 밀접하게 연관되어 있어 매우 기만적이고 설득력이 있습니다. 사용자들은 항상 경계심을 갖고 이성적으로 판단하여 손실을 피해야 합니다.

IV . 요약

2024년 1분기 보안 사고로 인한 총 손실액은 4억 6,200만 달러에 달했습니다. 암호화폐 가격 상승과 같은 요인들이 이러한 증가에 영향을 미쳤지만, 전반적인 Web3 보안 상황은 여전히 우려스럽습니다. 스마트 계약 로직 취약점, Rugpull 암시장, 피싱 공격 등이 사용자 암호화 자산 보안에 대한 주요 위협 요소입니다. Web3 사용자와 프로젝트 팀들이 손실을 최소화하기 위해 보안 인식을 신속히 높여야 할 것입니다.

면책 조항: 본 사이트는 블록체인 정보 플랫폼으로서, 사이트에 게시된 글은 필자 및 초청 연사의 개인적인 관점 일 뿐이며 Web3Caff의 공식적인 입장을 반영하는 것은 아닙니다. 본 글에 포함된 정보는 참고용일 뿐이며 투자 자문 또는 투자 제안으로 간주될 수 없습니다. 각 국가 또는 지역의 관련 법률 및 규정을 준수하시기 바랍니다.