Tổng quan

Vào 21 tháng 2 năm 2025, lúc 14:13:35 UTC, một giao dịch độc hại đã được thực hiện để nâng cấp triển khai của Bybit Hot Wallet Proxy thông qua một lệnh gọi từ SafeWallet. Phân tích này mô tả chi tiết về chuỗi sự kiện, các hoạt động on-chain và phương pháp tiềm năng của kẻ tấn công.

Chi tiết giao dịch bị xâm phạm

Giao dịch độc hại nâng cấp triển khai của Bybit Hot Wallet được gọi từ SafeWallet:

Dấu thời gian: 21-02-2025, 14:13:35 UTC

Giao dịch: 0x46dee (Etherscan)

Các địa chỉ chính:

Bybit Hot Wallet Proxy: 0x1db92e2eebc8e0c075a02bea49a2935bcd2dfcf4

GnosisSafe (v1.1.1): 0x34cfac646f301356faa8b21e94227e3583fe3f5f

Hợp đồng triển khai độc hại: 0x96221423681a6d52e184d440a8efcebb105c7242

Luồng on-chain của lỗ hổng

Khởi xướng bởi Hacker:

Địa chỉ Hacker:

0x0fa09c3a328792253f8dee7116848723b72a6d2eKẻ tấn công khởi xướng một lệnh gọi đến Bybit Hot Wallet Proxy (

0x1db92e2eebc8e0c075a02bea49a2935bcd2dfcf4).

Các lệnh gọi được ủy quyền:

Proxy thực hiện một delegatecall đến hợp đồng GnosisSafe hợp pháp (

0x34cfac646f301356faa8b21e94227e3583fe3f5f).Tiếp theo, một delegatecall khác được thực hiện đến hợp đồng triển khai độc hại sử dụng tải trọng JSON sau:

{"to": "0x96221423681a6d52e184d440a8efcebb105c7242", // Hợp đồng triển khai độc hại"operation": 1, // Hoạt động DelegateCall"data": "0xa9059cbb000000000000000000000000bdd077f651ebe7f7b3ce16fe5f2b025be29695160000000000000000000000000000000000000000000000000000000000000000"// Mã hóa một lệnh gọi đến transfer(address,uint256):// transfer(0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516, 0)}

Thay đổi trạng thái:

Trong hàm

transfercủa hợp đồng độc hại:

def transfer(address _to, uint256 _value) payable:require calldata.size - 4 >= 64require _to = _tostor0 = _toHàm này cập nhật slot0 của proxy, thay thế triển khai GnosisSafe hợp pháp bằng hợp đồng độc hại tại

0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516.Sự thay đổi trạng thái được xác nhận bởi ảnh chụp màn hình sau:

Xuất tài sản:

Chuyển thử: Một giao dịch sơ bộ đã chuyển 90 USDT để xác minh chức năng. Xem trên Etherscan

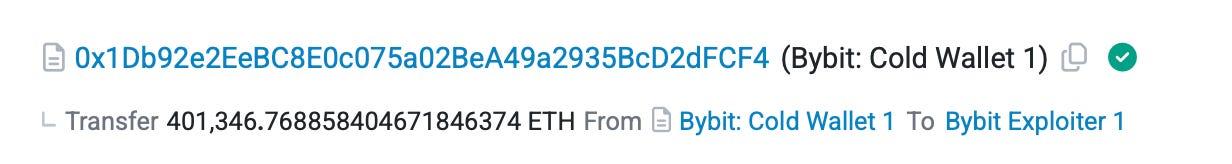

Rút ETH hàng loạt: Sau bài kiểm tra, một giao dịch đã được thực hiện để chuyển 401.346,76 ETH từ ví bị xâm phạm. Xem trên Etherscan

Suy nghĩ cuối cùng

Vụ việc vẫn đang được điều tra. Các chi tiết chính ở trên cho thấy cách kẻ tấn công đã rút sạch tiền của ví và sử dụng các giao dịch delegatecall được thiết kế để che giấu hành động của họ.

Thông tin này rất quan trọng để hiểu rõ về vụ vi phạm. Hãy cảnh giác và theo dõi ví của bạn chặt chẽ, vì ngay cả các giao dịch không có giá trị cũng có thể là dấu hiệu của các mối đe dọa ẩn. Sẽ có thêm các bản cập nhật khi có thêm thông tin chi tiết.