2024 年 8 月 1 日,Convergence-Fi 项目的CvxRewardDistributor合约被利用,造成约 21 万美元的损失。让我们来看看这次攻击是如何发生的细节。

概述

攻击者地址:

https://etherscan.io/address/0x03560a9d7a2c391fb1a087c33650037ae30de3aa

攻击交易: https://etherscan.io/tx/0x636be30e58acce0629b2bf975b5c3133840cd7d41ffc3b903720c528f01c65d9

易受攻击的合约( TransparentUpgradeableProxy下的CvxRewardDistributor ): https://etherscan.io/address/0x2b083beaac310cc5e190b1d2507038ccb03e7606

漏洞分析

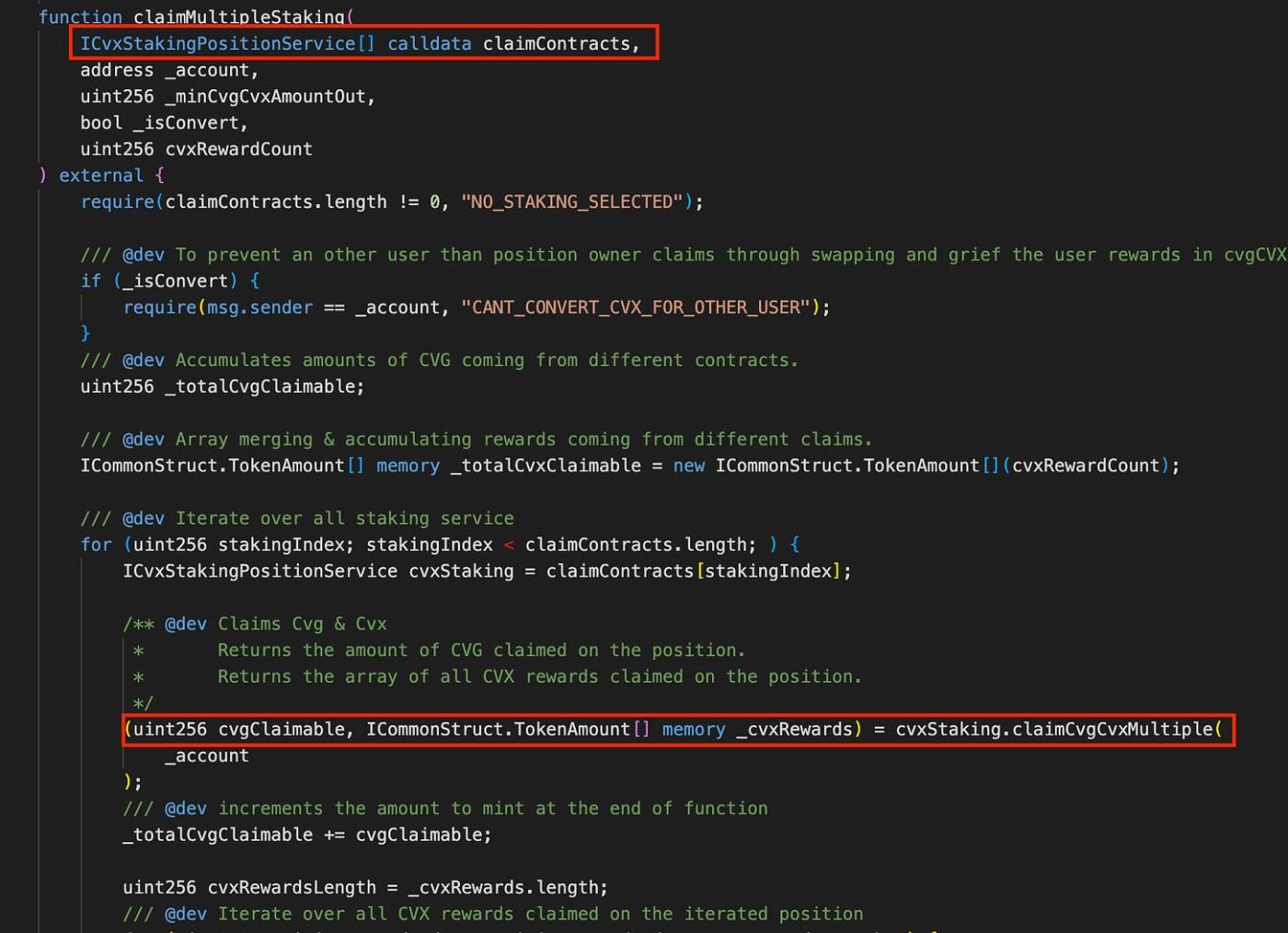

查看攻击交易,我们可以看到,在claimMultipleStaking调用中,攻击者试图将自己新创建的合约注入到claimContracts参数中。

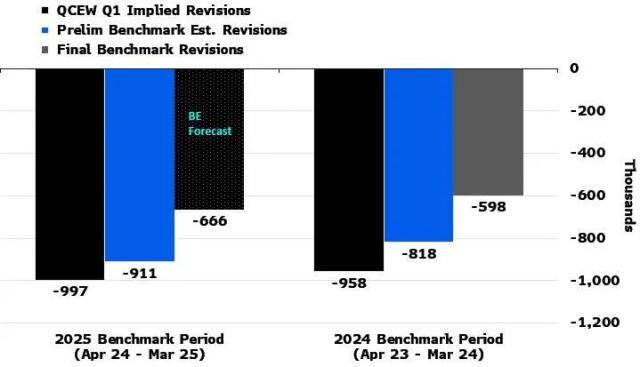

攻击发生后,共铸造了 5800 万个 CVG 代币并兑换为 WETH,约合 21 万美元。

结论

攻击很简单,但危害却非常严重。通过适当的代码审查和审计流程,可以很容易地从一开始就检测并预防此类漏洞。

如果您想了解更多有关现实世界中 Web3 攻击的执行方式以及如何在链上追踪它们的信息,请查看我们在曼谷 HITB 2024的培训。这门高级 Web3 智能合约安全课程将涵盖各种现实世界的攻击类型,并提供有效保护协议的常用策略。