昨晚 11 点左右,链上分析机构 Lookonchain 监测到了一笔异常交易,某地址(0xA7A1c66168cC0b5fC78721157F513c89697Df10D)从 Eigenlayer 的团队地址收到了约 167 万枚 EIGEN 后,直接以 3.3 美元的价格完全抛售,套现约 551 万美元。

该笔交易被曝光之后,社群之内质疑声音讯起 —— EIGEN 刚刚解除转帐限制没几天,团队就这样子明目张胆的直接砸盘了?

今晨 5 点半左右,EigenLayer 就社群质疑给出了官方回应。

今天早晨发生了一起孤立事件,某投资人关于将代币转入托管地址的电子邮件遭恶意攻击者劫持,骇客替换了邮件中的具体地址,结果导致 1673645 枚 EIGEN 被错误地转移到了攻击者的地址。攻击者已通过去中心化交易平台出售了这些被盗的 EIGEN,并将稳定币转移到了中心化交易所。我们正在与这些平台和执法部门联络。部分资金已经被冻结。

这次破坏没有影响到 Eigenlayer 系统,协议或代币合约中并不存在已知的漏洞,此次事件与 EigenLayer 的任何链上功能无关。

我们仍在调查这一情况,一旦有进一步的资讯,我们将继续披露。

这起攻击事件本身并不复杂,知名安全专家、慢雾创办人余弦在个人 X 上给出了很详尽的分析。

针对该起攻击事件本身,攻击者恐怕预谋挺久了,攻击者地址最早先收到 1 EIGEN,隔了差不多 26 小时收到 1673644 EIGEN,都来自 3/5 多签地址(0x87787389BB2Eb2EC8Fe4aA6a2e33D671d925A60f)。接著,一个多小时后开始各种洗币。Gas 来自 ChangeNow,非法获取的 EIGEN 主要兑换成 USDC/USDT,并主要通过 HitBTC 等平台洗完。

攻击者得手原因据官方说法是 「邮件被入侵」。估计是在邮件内容里,应该传送的预期接收 EIGEN 的钱包地址被替换成了攻击者地址,导致专案方将 EIGEN 打入了攻击者地址。哪怕是先打了 1 EIGEN,说不定攻击者收到 1 EIGEN 后,也给预期接收地址打了 1 EIGEN,导致预期接收者以为整个流程无误… 当然这只是猜测,具体以官方披露为准。

然而,这起 「普通」 的安全事件背后却暴露了另一层更为严重的问题 —— 为什么 EigenLayer 的投资人现在就可以收到 EIGEN 代币?且为什么接收地址(不管是投资人还是骇客)可以在收到 EIGEN 之后毫无限制的直接抛售?

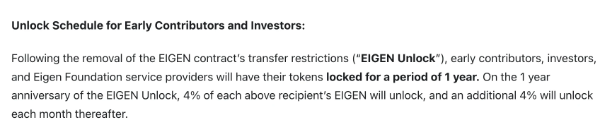

在 EigenLayer 此前所披露的代币经济模型中,关于早期贡献者及投资人的份额部分曾白纸黑字的明确强调了 「为期 1 年的锁仓限制」。

EIGEN 合约的转帐限制移除后,早期贡献者、投资者和 Eigen 基金会服务提供商的代币将被锁定一年。一年之后,上述每位接收者的 EIGEN 将解锁 4%,此后每个月将额外解锁 4%。

作为一个融资规模过亿,TVL 高居全生态顶级,各大顶级交易所争相上线的 「天王级」 专案…… 很难想像 EigenLayer 既没有选择使用当前已相当成熟的代币分配协议,也没有自行部署代币解锁合约,而是相当 「无脑」 地在代币刚刚解除转帐限制后立即向投资人地址打币……

从骇客的抛售行为来看,这些地址在收到代币之后也并没有受到任何硬性的操作限制,换句话说 EigenLayer 似乎是在指望著 VC 们去 「道德锁仓」……

更为离谱的是,EigenLayer 似乎在收到 「投资人」(其实是骇客)关于更改地址的邮件后,并未通过电话或是其他其他形式交叉确认,而是直接放款打币,这才导致骇客成功窃取了数百万美元的资金……

总而言之,这一整起事件可谓槽点满满,但凡 EigenLayer 执行了正常的代币解锁规范,但凡 EigenLayer 团队的运营素质稍微合格那么一点,这起骇客事件都不可能发生,EigenLayer 也不会被社群口诛笔伐为 「草台班子」。

从技术角度来看,EigenLayer 创新的 「再质押」 叙事扩展套件了节点验证服务的边界,利用 AVS 将原本仅可用于网路共识维护的节点验证服务扩展套件至预言机、排序器、跨链桥等更多的细分场景。这对于以太坊生态乃至于整个加密货币行情都具有长远的效用意义。

但技术归技术,运营归运营,从过往的 「团队成员向生态专案索取空投」 争议再到如今的 「解锁风波」,EigenLayer 的这些离谱操作正在一步步透支著社群信赖。对于任何一家专案而言,哪怕它的规模再大,这都是一个极度危险的讯号。