Morpho协议在2024年10月13日遭受了一次攻击,导致损失约230,000美元。Morpho PAXG/USDC市场遭到攻击,是由于在计算价格时,两个代币的小数位设置不正确。

概述

攻击者: https://etherscan.io/address/0x02DBE46169fDf6555F2A125eEe3dce49703b13f5

受漏洞影响的合约: https://etherscan.io/address/0xBBBBBbbBBb9cC5e90e3b3Af64bdAF62C37EEFFCb

攻击交易: https://etherscan.io/tx/0x256979ae169abb7fbbbbc14188742f4b9debf48b48ad5b5207cadcc99ccb493b

漏洞分析

Morpho协议允许用户创建市场并配置使用Morpho预言机的价格。在创建PAXG/USDC市场时,部署者将基础和报价代币的小数位设置为8。这些参数用于确定SCALE_FACTOR并计算该对的价格。

错误在于USDC(6位小数)和PAXG(18位小数)小数位的差异。这导致价格出现12位小数的膨胀,将PAXG价格高估了10^12倍。

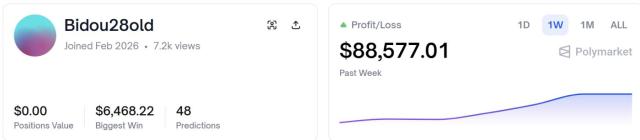

意识到这一错误配置后,攻击者提供了350美元的PAXG来借出230,000 USDC。

经验教训

从预言机网络获取正确的资产价格对于去中心化金融应用程序至关重要。随着越来越多的预言机解决方案可用,每个解决方案都有独特的配置和特定的用例,开发人员必须彻底了解并谨慎地集成所选的预言机。对于去中心化金融开发人员来说,完全理解他们计划使用的预言机平台非常重要,特别要注意可能的错误配置,尤其是关于资产小数位的问题,以确保准确的集成。

强烈建议进行安全审计,无论是简单的ERC20合约还是拥有数十万行代码的复杂去中心化金融协议。