伊朗最大的加密货币交易所Nobitex的9000万美元黑客事件引起了全球关注。然而,新披露的区块链数据揭示了更大的问题。

根据区块链信息公司Global Ledger的取证报告,在6月18日攻击几个月前,Nobitex就已经在使用与资金清洗相关的技术,系统性地转移用户资金。

伊朗Nobitex在黑客攻击前清洗用户资金?

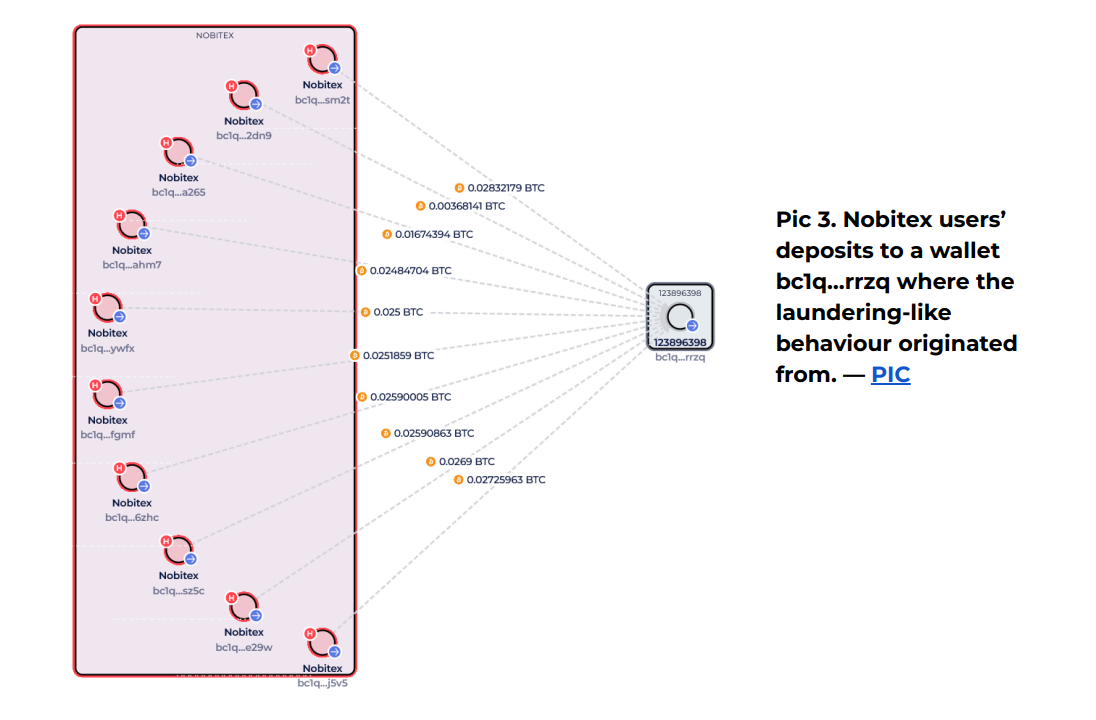

链上数据显示,Nobitex使用了一种称为尘链的方法。这是指将大量比特币分成小块并通过短期钱包转移的方法。

这种技术使资金追踪变得困难,并且经常用于隐藏资金来源。在Nobitex的情况下,分析师发现BTC以一致的30个硬币单位循环。

Global Ledger还发现Nobitex使用了临时存取地址。这被称为芯片交易行为。这些一次性地址将BTC引入新钱包,从而隐藏流动性路径。

"救援钱包"并不新鲜

黑客攻击后,Nobitex声称将剩余资金转移到安全地址。链上活动显示1801 BTC(约1.875亿美元)被转移到新创建的钱包。

然而,这个钱包并不是新的。区块链数据追踪到可追溯到2024年10月的使用记录。这个钱包长期以来一直在收集芯片资金。

这个"救援钱包"在黑客攻击之前就已经接收了多笔20-30 BTC的转账,遵循相同的资金清洗模式。

黑客攻击后的活动,持续的控制

黑客攻击几小时后,Nobitex将资金从暴露的热钱包转移到其他内部地址。这种全部余额的转移表明Nobitex保持着运营控制。

6月19日,调查人员观察到1783 BTC被再次转移到新的目标钱包。这与Nobitex保护资产的声明一致,但现在增加了额外的背景。

这种流动不像是在应对黑客攻击,而是表明Nobitex一直遵循其现有的资金清洗计划。

亲以色列黑客组织Gonjeshke Darande公开了揭露Nobitex内部钱包结构的文件。

黑客攻击令用户感到震惊,但区块链数据显示Nobitex已经几个月来一直以这种方式转移资金。

与交易所相连的老旧钱包定期将比特币转移到新钱包。在那里,资金被分成更小的金额再次转移。通常以20或30 BTC的单位转移。

这种方法使得追踪资金去向变得困难。这类似于一些人在使用加密货币转移资金时隐藏踪迹的方法。

重要的是,这不是Nobitex在黑客攻击后开始的。他们早就这样做了,并在黑客攻击后继续这样做。就像是标准程序一样。

特别是一个钱包—bc1q…rrzq—反复出现。这个钱包收到了许多用户存款,似乎是这些难以追踪的资金流动的起点。

总的来说,黑客攻击并没有改变Nobitex处理资金的方式。它只是向公众揭示了正在进行的非公开活动。