随著使用程式码库的攻击不断发展,威胁行为者找到了一种在以太坊智慧合约中传递恶意软体、命令和连结的新方法,以逃避安全扫描。

数位资产合规公司 ReversingLabs 的网路安全研究人员在 Node 套件管理器 (NPM) 套件储存库(大量 JavaScript 套件和程式库的集合)中发现了新的开源恶意软体。

ReversingLabs 研究员 Lucija Valentić 在周三的一篇部落格文章中表示,这些恶意软体包「采用了一种新颖且有创意的技术,可以在受感染的设备上加载恶意软体——以太坊区块链的智能合约」。

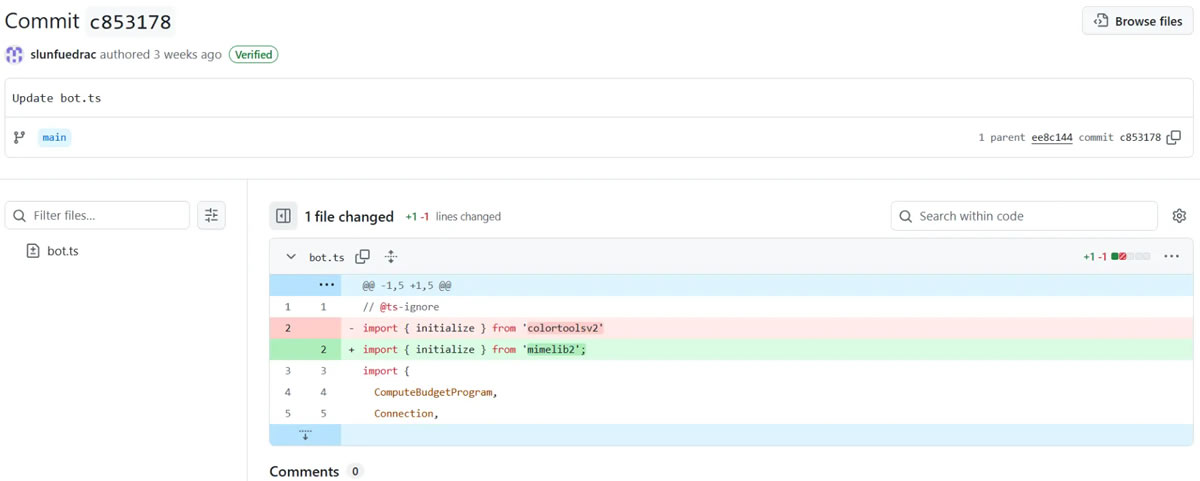

Valentić 解释说,7 月发布的两个软体包“colortoolsv2”和“mimelib2” “滥用智能合约来隐藏在受感染系统上安装下载恶意软体的恶意命令”。

为了避免安全扫描,这些软体包充当简单的下载器,而不是直接托管恶意链接,而是从智能合约中检索命令和控制伺服器位址。

安装后,这些软体包将查询区块链以获取下载第二阶段恶意软体的 URL,该恶意软体携带有效载荷或操作,这使得检测更加困难,因为区块链流量看起来是合法的。

新的攻击媒介

针对以太坊智能合约的恶意软体并不新鲜;今年早些时候,北韩附属骇客组织 Lazarus Group 就曾使用过这种恶意软体。

Valentić 表示:“新颖且不同的是,它使用以太坊智能合约来托管包含恶意命令的 URL,并下载第二阶段恶意软体。”

“这是我们以前从未见过的,它凸显了恶意行为者对开源存储库和开发人员的逃避检测策略的快速发展。”

精心策划的加密货币欺骗活动

这些恶意软体套件是一个更大规模、更复杂的社会工程和欺骗活动的一部分,主要透过 GitHub 进行操作。

威胁行为者创建了虚假的加密货币交易机器人存储库,透过伪造的提交、专门为监视存储库而创建的虚假用户帐户、模拟积极开发的多个维护者帐户以及看起来很专业的项目描述和文档,使其看起来非常值得信赖。

相关:广告推送含有恶意软体的加密应用程序,警告加密用户

威胁行为者正不断演变

2024 年,安全研究人员记录了 23 起针对开源存储库的与加密相关的恶意活动,但 Valentić 总结道,这种最新的攻击媒介“表明针对存储库的攻击正在不断发展”,它将区块链技术与精心设计的社会工程学相结合,以绕过传统的检测方法。

这些攻击不仅发生在以太坊上。今年 4 月,一个伪装成Solana交易机器人的虚假 GitHub 储存库被用来传播伪装的恶意软体,窃取了加密钱包凭证。骇客还瞄准了“Bitcoinlib”,这是一个旨在简化比特币开发的开源 Python 库。

杂志:比特币将再次大幅上涨至 15 万美元, ETH压力加大:商业机密