朝鲜IT从业人员持续渗透全球IT公司,以赚取收入,通常以加密货币的形式,用于资助朝鲜生产大规模杀伤性武器和弹道导弹。过去几年,美国财政部外国资产控制办公室(OFAC)、韩国外交部(MOFA)等机构的监管行动已针对实施这些计划的个人和实体实施制裁,制裁通常包括使用加密货币地址作为识别码。

Chainalysis 密切追踪针对朝鲜 IT 工作者计划的制裁名单中加密地址的纳入情况,以及有关此威胁的开源信息。我们密切关注朝鲜如何利用加密货币创造收入、转移和整合资金,以及如何通过在主流交易所开设虚假账户或利用可能不受监管的场外交易 (OTC) 交易商来洗钱。

最近的执法行动包括 8 月份 OFAC 针对一名俄罗斯国民实施的制裁,该名俄罗斯国民为向朝鲜的金永信息技术合作公司(Chinyong,也称为金永 IT 合作公司)付款提供便利,该公司因在国外雇用朝鲜 IT 工人而于 2023 年 5 月受到 OFAC 和韩国外交部 (MOFA) 的制裁。

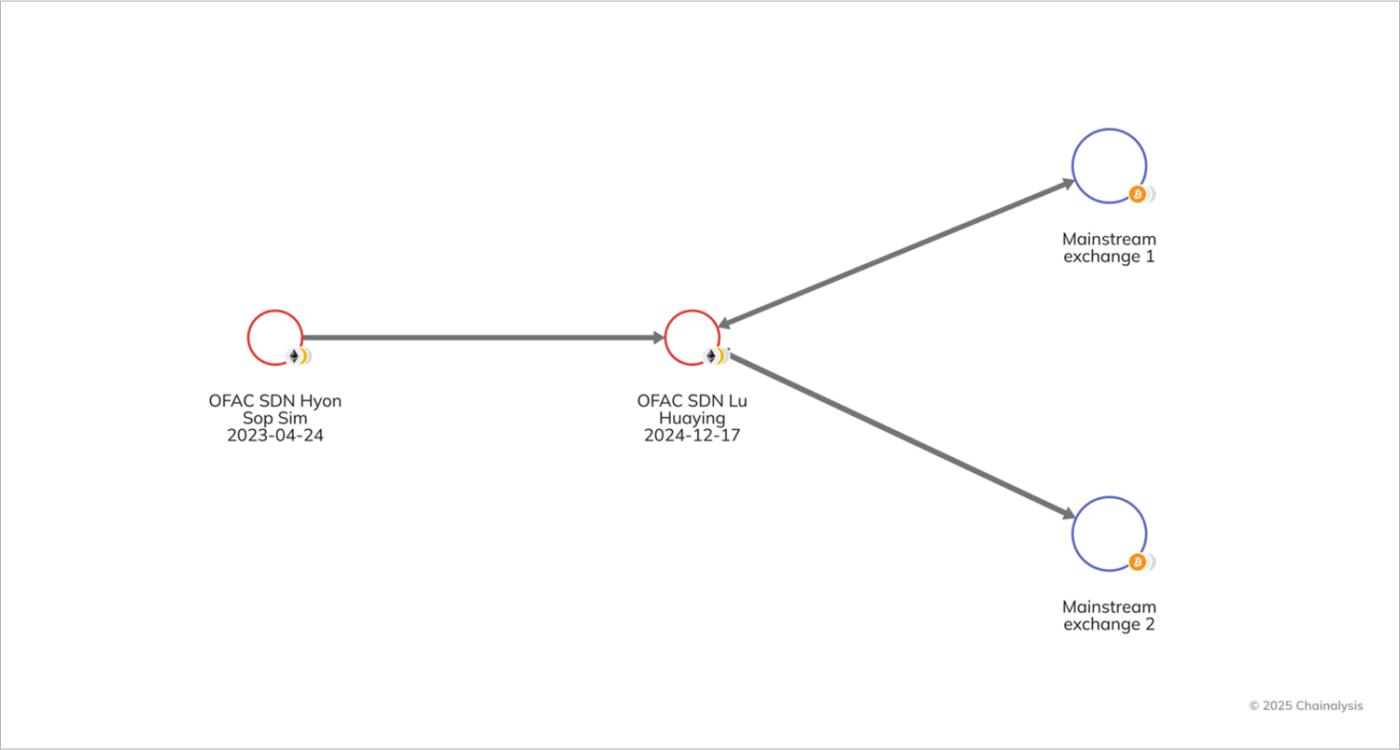

早在2023年,OFAC就已制裁并列入了朝鲜光鲜银行(KKBC)代表沈铉燮(Sim)的加密货币地址。沈铉燮已收到数千万美元的虚拟货币,其中一些来自朝鲜IT员工的收入。OFAC特别调查员、驻阿联酋的中国公民卢华英(Lu)等场外交易员也因代表朝鲜政权洗钱而受到制裁。

这些行动凸显了一个复杂的网络,该网络严重依赖加密货币来产生和洗钱,因此也面临执法部门干扰的风险。正如美国司法部(DOJ)最近对朝鲜控制资金的没收行动所强调的那样,先进的区块链分析技术不仅提供了独特的洞察,也为标记和破坏欺诈性IT工作者洗钱网络提供了真正的机会。

本博客将探讨朝鲜IT工作者为其创收和洗钱过程提供便利的运营、网络和机制。通过了解这些网络,执法部门、监管机构和私营企业可以更好地检测IT工作者的链上活动,并阻断资金流向朝鲜大规模杀伤性武器(WMD)计划。

通过加密货币创造收入

朝鲜的IT工作者通常通过像Chinyong这样的中介机构被派往海外,申请全球IT公司的职位。他们利用各种混淆技术,包括虚拟专用网络(VPN)、伪造或被盗的身份证件,以及人工智能(AI)语音和人脸识别软件等技术,来隐藏自己的位置和身份,从而成功获得成功。

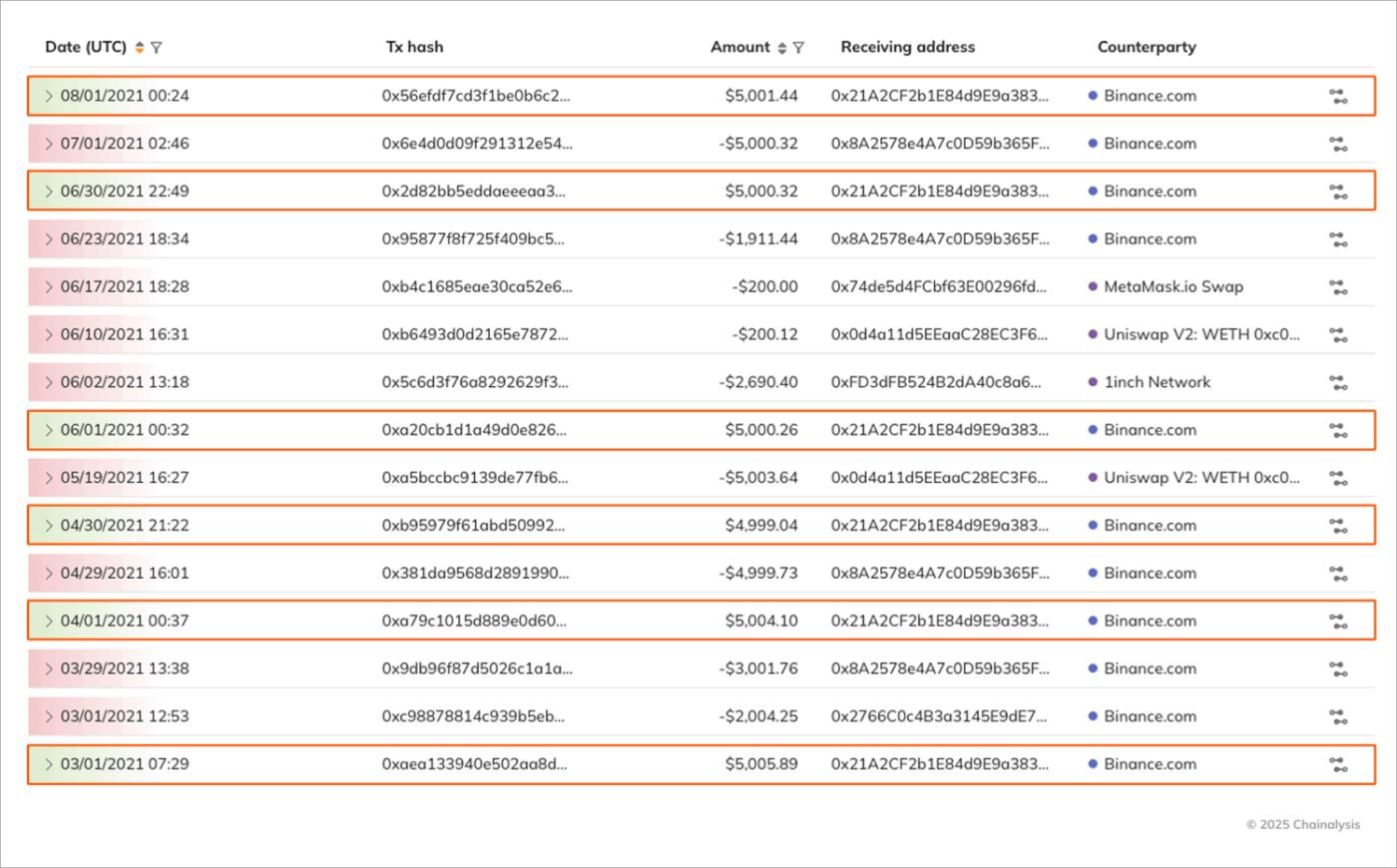

朝鲜 IT 工作者一旦入职,就会要求以稳定币支付工资,这可能是因为稳定币的价值稳定,而且在场外交易商中很受欢迎,因为稳定币可以帮助人们将加密货币兑换成法定货币。从朝鲜 IT 工作者支付地址的链上活动来看,这些钱包似乎会定期收到固定金额的付款,这表明他们收到了工资。例如,这位朝鲜 IT 工作者几乎每月都能收到大约 5,000 美元的工资:

通过区块链技术混淆收入

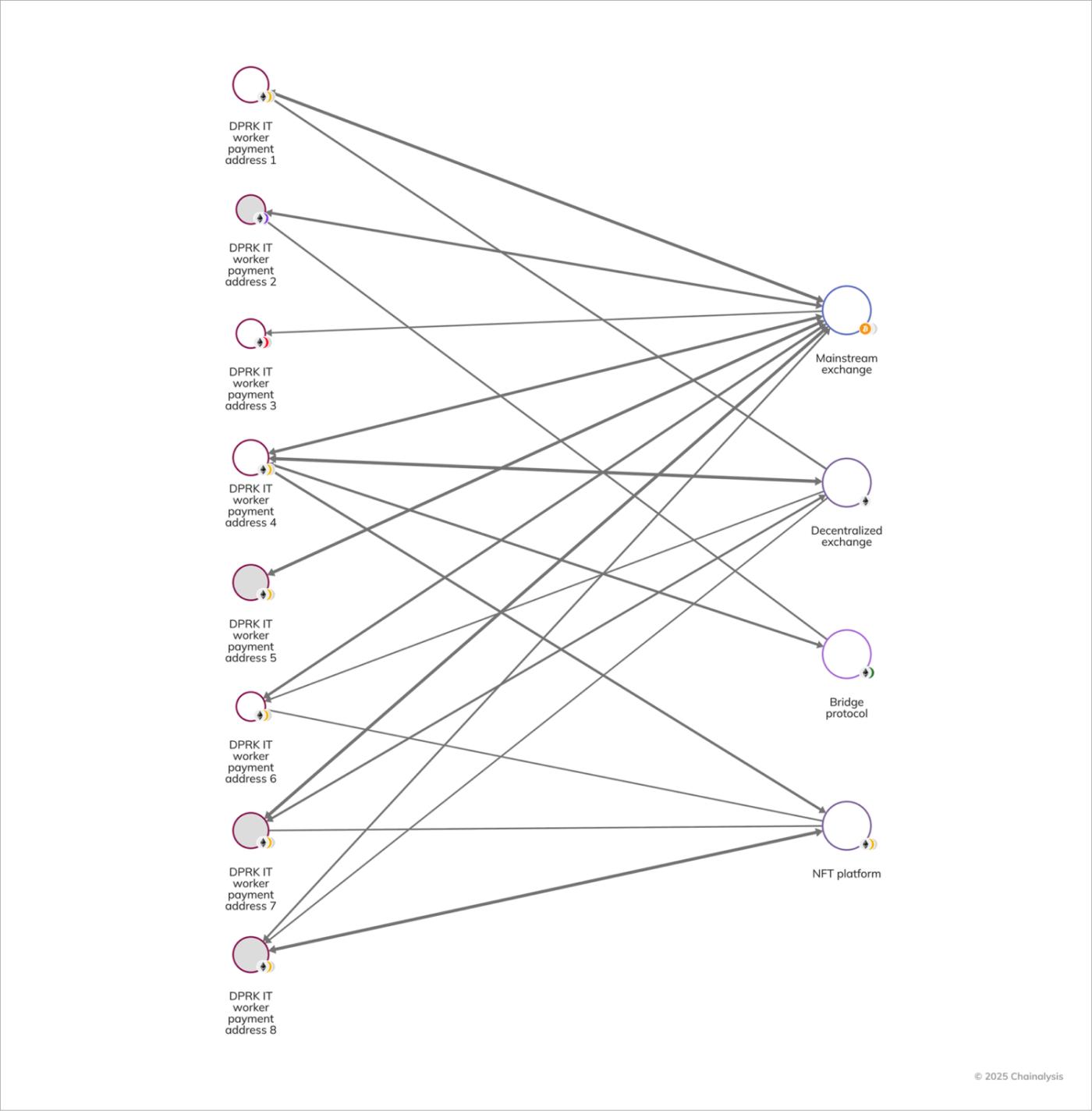

朝鲜IT工作者一旦收到工资,就会通过各种不同的洗钱手段转移加密货币。IT工作者及其洗钱同行切断资金来源和去向链上联系的方式之一是通过跳链和/或代币交换。他们利用去中心化交易所和桥接协议等智能合约来增加资金追踪的复杂性。

如下面的Chainalysis Reactor图所示,我们可以看到去中心化协议和桥梁以及主流交易所的使用,所有这些都被用来混淆资金流动。

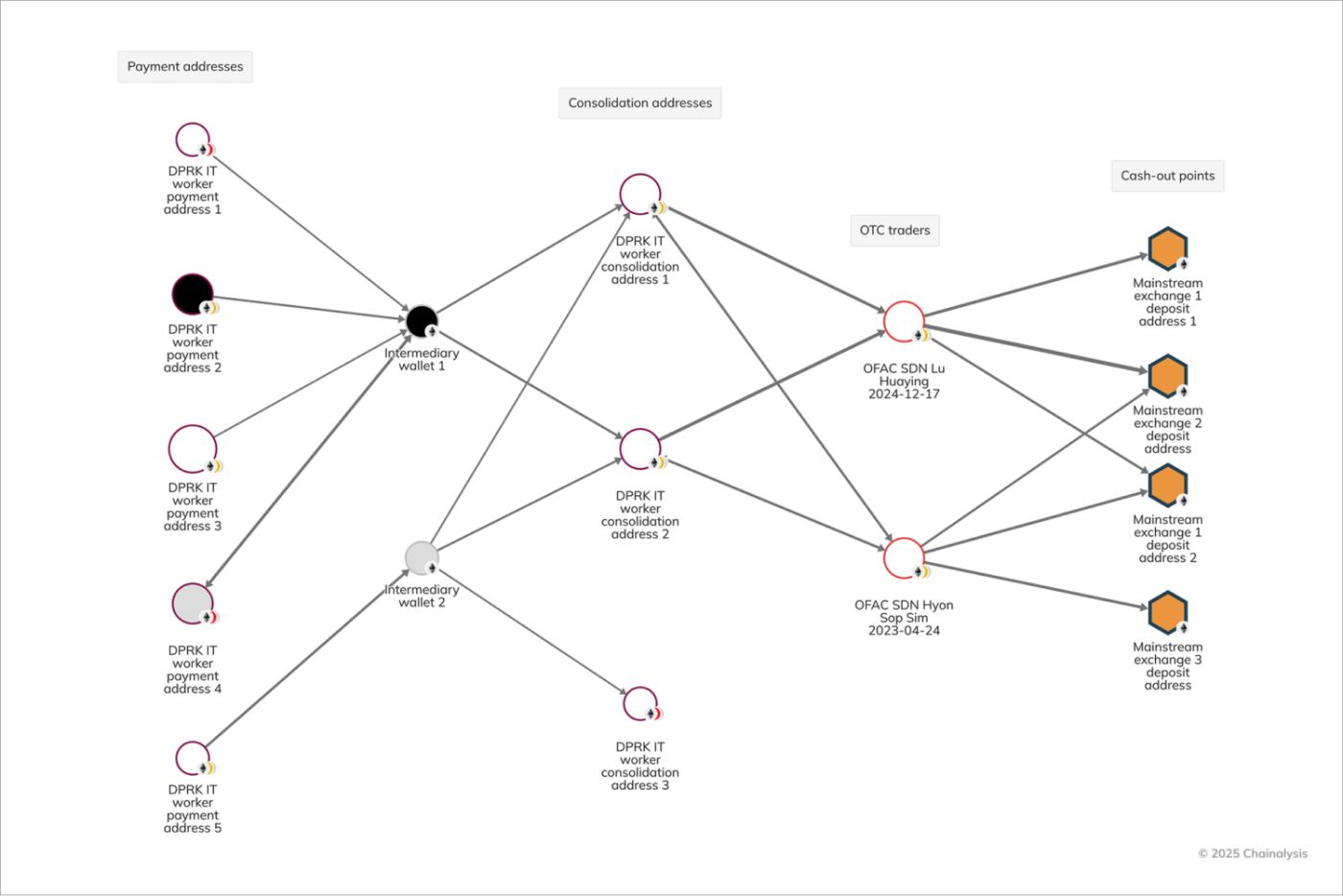

朝鲜IT工作者也依赖中介机构协助洗钱,最终将资金汇往朝鲜。正如美国司法部针对朝鲜控制资金的没收行动所述,IT工作者的薪酬资金通过合并的方式进行洗钱。这些资金与其他犯罪所得以及其他朝鲜IT工作者的资金混合,经过层层筛选,最终汇至朝鲜政权代表手中,这些代表使用虚假身份证件在主流交易所开设账户。

虽然朝鲜洗钱者据称使用虚假身份证件在主流交易所开设账户,但其他司法管辖区的洗钱者也使用真实身份开设账户。根据美国司法部的没收行动,Sim 使用虚假的俄罗斯身份证件在一家主流交易所开设账户,而 Lu 使用自己的姓名和阿联酋居留卡在现已停业的 FTX 交易所开设账户。

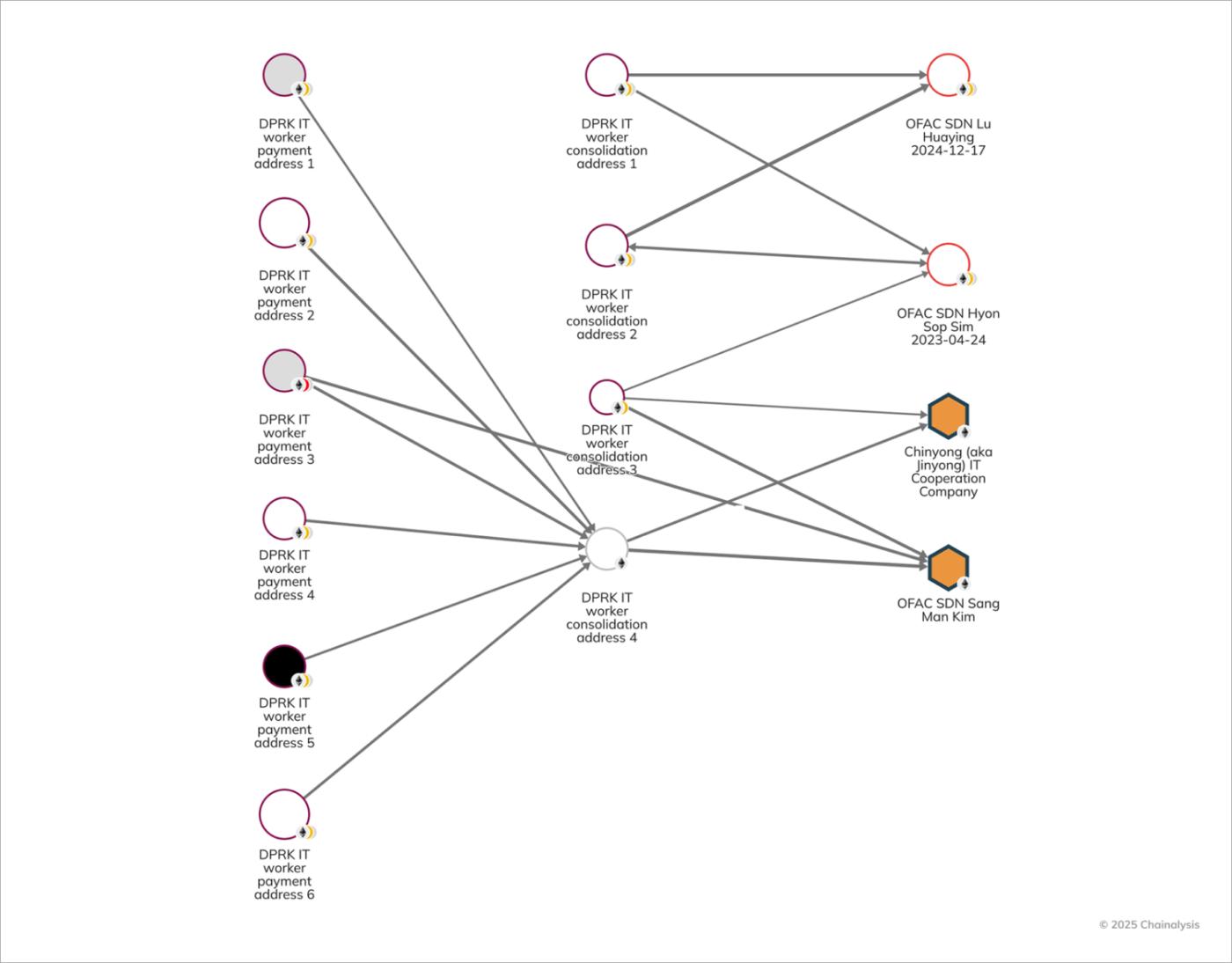

此次没收行动还揭示了朝鲜 IT 工作者的资金如何流向朝鲜公民、Chinyong 代表金尚万 (KIM)、朝鲜对外贸易银行 (FTB) 子公司 KKBC 雇用的沈贤燮 (SIM) 以及中国公民、场外交易员卢某 (SDN Lu),卢某因使用位于阿联酋的幌子公司向平壤输送非法收益而于 2024 年 12 月受到制裁。

以下 Reactor 图表显示了朝鲜 IT 工作者的资金如何转移到 KIM 在主流交易所控制的账户,以及 SIM 和 Lu 运营的非托管钱包。

将收入转化为法定货币

朝鲜IT工作者在区块链上洗钱后,将其收入转交给代表朝鲜政府的中间商保管,这些资金就会被兑换成法定货币。这通常通过主流交易所运营的虚拟账户或场外交易商进行。下图显示了SIM对卢某的严重依赖。卢某于2024年12月因协助朝鲜政府洗钱而受到制裁。

打击加密货币洗钱网络的经验教训

近期美国海外资产控制办公室(OFAC)的认定和司法部的没收行动,凸显了全球对朝鲜IT员工诈骗的关注,以及摧毁其逃避国际制裁的金融网络的决心。这些网络从犯罪者到基础设施建设者,再到协助者,仍然是执法行动的主要目标,因为它们仍在利用区块链为朝鲜政权提供资金。

英国财政部金融制裁执行办公室 (OFSI)和联邦调查局 (FBI)互联网犯罪投诉中心针对朝鲜 IT 工作者发布的警告,强调了私营部门需要监控和识别这些风险的危险信号。这些警告包括:身份、位置或凭证不一致;匿名基础设施;不正常的支付流程;以及表明隐瞒信息的行为。通过寻找这些链上和链下指标,IT 行业利益相关者可以在破坏维持这些行为者的金融渠道方面发挥关键作用。

公司应实施特定检查,以识别潜在的朝鲜IT员工活动。关键的危险信号包括IP地址与声明地点不符、身份证明文件被篡改以及不愿参与视频通话或使用人工智能生成的个人资料。在财务方面,应注意稳定币支付偏好、将款项分摊到多个钱包的要求以及复杂的第三方支付安排。尤其要警惕那些以低于市场价格提供高级技术技能的候选人。将这些检查纳入合规框架,并详细记录承包商的互动情况,可以帮助组织避免在不知情的情况下为朝鲜的制裁规避计划提供便利。

本网站包含指向不受 Chainalysis, Inc. 或其关联公司(统称“Chainalysis”)控制的第三方网站的链接。访问此类信息并不意味着 Chainalysis 与该网站或其运营商有任何关联,亦不代表 Chainalysis 对其背书、认可或推荐,并且 Chainalysis 对其中托管的产品、服务或其他内容不承担任何责任。

本材料仅供参考,不旨在提供法律、税务、财务或投资建议。接收者在做出此类决定之前,应咨询其顾问。Chainalysis 对接收者在使用本材料时做出的任何决定或任何其他作为或不作为不承担任何责任。

Chainalysis 不保证或担保本报告中信息的准确性、完整性、及时性、适用性或有效性,并且不对因该等材料任何部分的错误、遗漏或其他不准确之处而引起的任何索赔负责。

朝鲜 IT 工作者:朝鲜加密洗钱网络内部文章最先出现在Chainalysis上。