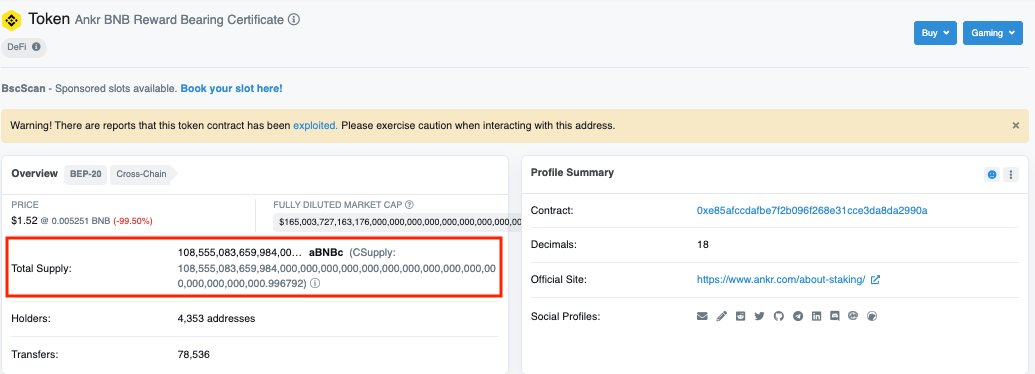

今早BNB链上传出Web3 质押协议ANKR合约部署者私钥外流,攻击者大量铸造了10 的43 次方的BNB衍生品aBNBc 代币,后续透过Tornado 混币器洗出,目前该骇客得手约25 万美元资产。

但ANKR遭攻击的第一时间,其他支持相应代币的DeFi流动性池尚未被砸盘时,链上发现一个钱包地址在2 分钟内迅速利用时间差,以10 颗BNB快速套利出1,500 万左右的BUSD,令社群质疑他就是始作元凶骇客本人。

4 步骤套出1,550 万美元

根据DeBank 钱包追迹服务,钱包0x8894在今早10 点左右ANKR遭攻击大量增发aBNBc时开始动手套利:

- 先用10 BNB在1INCH换成183,884 颗aBNBc

- 用183,884 颗aBNBc 在Helio 协议换成191,130 颗hBNB,Helio 上的BNB抵押品。

- 将191,130 颗hBNB 在Helio 协议借出16,444,740 颗HAY ,Helio 所发行的算法稳定币。

- 回到1INCH ,将16,444,740 颗HAY 换回15,504,986 颗BUSD。

套利后转进币安

该手速极快的钱包地址,在2 分钟左右完成以上套利,并辗转将资金转往另一个钱包0x4c7f ,最终将资金转进币安交易所钱包中。

由于社群检视该套利钱包地址,认为他在实际套利前反覆兑换小额aBNBc、hBNB、HAY 三种代币,疑似为进行测试,有可能就是攻击ANKR协议的骇客本人。

此前,Helio 协议内因为hBNB 和HAY流动性被套利者大量吸取,稳定币HAY 在今早开始严重脱钩,目前价格仍在0.5 美元以下。