朝鲜黑客组织Konni发现了一系列新型攻击手段,这些攻击首次利用了谷歌的“查找中心”(Find Hub)资产追踪功能。这些攻击针对安卓和Windows设备,旨在窃取数据并实现远程控制。

2025 年 9 月初检测到的活动表明,这些攻击可以利用谷歌的资产跟踪服务 Find Hub,从而导致个人数据被未经授权删除。

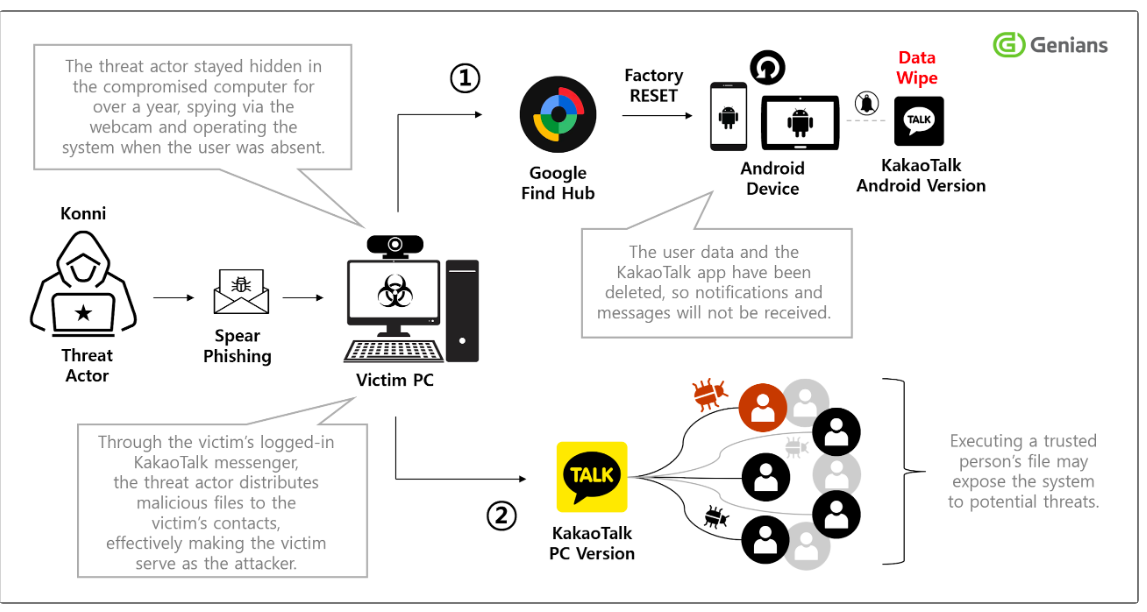

此次攻击始于Konni发起的一系列攻击,他们首先向目标发送鱼叉式网络钓鱼邮件,以获取其计算机的访问权限。然后,他们利用目标用户登录的KakaoTalk聊天应用程序会话,以ZIP压缩包的形式向其联系人发送恶意载荷。

Genians 安全中心 (GSC) 在一份技术报告中指出:“攻击者冒充心理咨询师和朝鲜人权活动家,散布伪装成减压程序的恶意软件。”

韩国网络安全组织称,该恶意软件针对韩国境内的行动。

据调查人员称,这些网络钓鱼邮件看似来自合法机构,例如国家税务局。这种伎俩诱骗用户打开恶意附件,这些附件中包含远程访问木马程序,例如 Lilith RAT,它可以控制受感染的计算机并发送其他恶意代码。

攻击者可以在被入侵的电脑中隐藏一年以上,通过网络摄像头进行监视,并在用户不在时操作系统。GSC指出:“在此过程中,初始入侵期间获得的访问权限能够实现系统控制和额外信息收集,而规避策略则能够实现长期隐蔽。”

黑客可以窃取受害者的谷歌和Naver账户凭证。在获得被盗的谷歌密码后,黑客会利用这些密码登录谷歌查找中心,并远程擦除受害者的设备。

例如,这些黑客登录了Naver名下的一个恢复邮箱账户,并删除了谷歌的安全警报邮件。此外,他们还清空了收件箱中的已删除邮件文件夹,以掩盖他们的踪迹。

黑客还使用了一个 ZIP 文件。该文件通过即时通讯应用传播,其中包含一个名为“Stress Clear.msi”的恶意 Microsoft 安装程序 (MSI) 包。该程序包使用提供给一家中国公司的合法签名来验证其真实性。一旦启动,它会使用批处理脚本执行基本设置。

然后,它会运行一个 Visual Basic 脚本 (VBScript),该脚本会显示一个关于语言包兼容性问题的虚假错误消息,同时在后台执行恶意命令。

该恶意软件在某些方面与 Lilith RAT 类似,但由于已发现的变化,它被赋予了代号 EndRAT(安全研究员 Ovi Liber 也称之为 EndClient RAT)。

Genians指出,Konni APT组织成员还使用AutoIt脚本启动了Remcos RAT 7.0.4版本。该版本由负责维护的组织于2025年9月10日公开披露。如今,黑客在攻击中使用该木马的更新版本。Quasar RAT和RftRAT(Kimsuky在2023年使用的另一款木马)也已在目标设备上被发现。

这家韩国网络安全公司表示:“这表明该恶意软件是专门针对韩国的行动而设计的,获取相关数据和进行深入分析需要付出相当大的努力。”

朝鲜支持的黑客势力日益壮大

这次攻击显然是 Konni APT活动的后续行动,而 Konni APT 活动与朝鲜政府支持的 Kimsuky 和APT 37 组织有关。

与此同时,ENKI披露,拉撒路集团使用升级版的Comebacker恶意软件攻击国防和航空航天公司,并以特制的微软Word文档作为诱饵,进行间谍活动。他们谎称自己来自空客、Edge集团和印度坎普尔理工学院,以此欺骗公众。

与此同时,据 Cryptopolitan 报道,韩国外交部第二副部长金智娜宣布,韩国正在考虑对朝鲜实施制裁,以应对猖獗的加密货币犯罪,并表示与美国的合作至关重要。