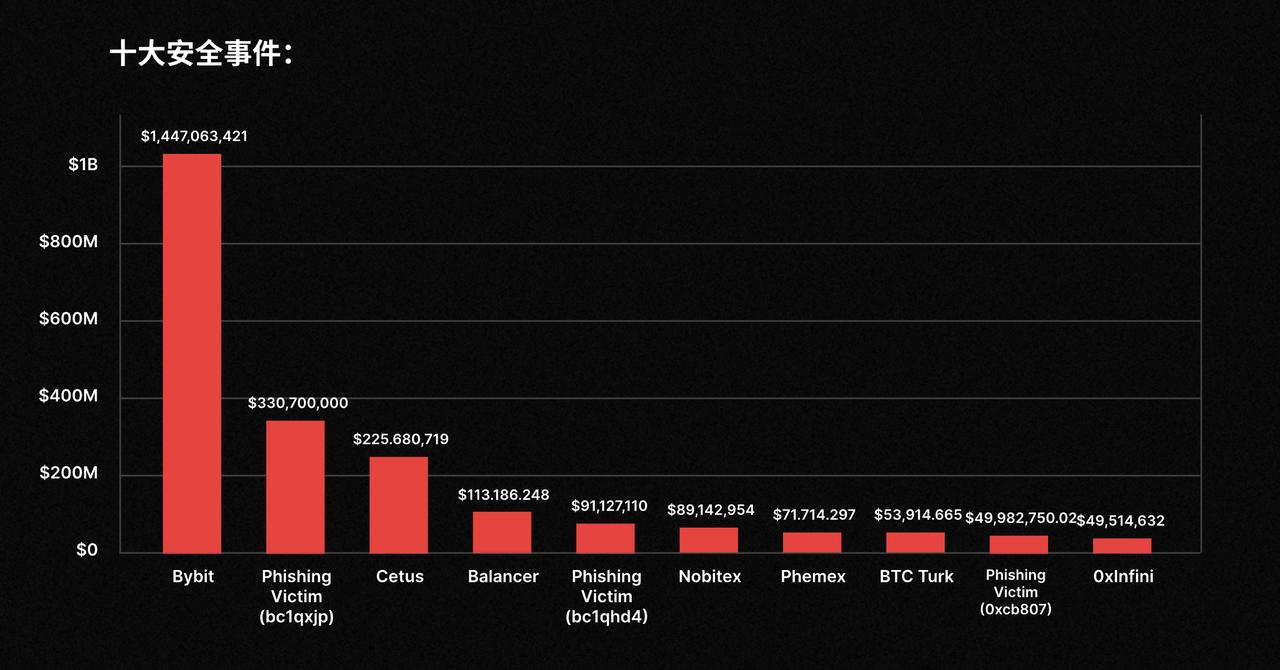

本文根据 CertiK 发布的 2025 年度 Web3 十大安全事件进行编写,仅前十大安全事件的累计损失金额就已突破 25 亿美元,其中仅 Bybit 一起事件就占据了半壁江山。这一年的安全事件不再仅仅由智能合约的逻辑漏洞主导,而是向更复杂的供应链攻击、社会工程学、内部威胁以及地缘政治网络战演变。

文章作者:0x9999in1

文章来源:ME

ME Group 携手 CoinFound 联合出品年度重磅栏目——「Crypto Chronicle 2025:融合纪元 | Web3年度榜单暨年终回顾」。并且将根据华语社区关注度推出行业五大主榜,聚焦行业最具影响力的人物、事件与创新。

本文根据 CertiK 发布的 2025 年度 Web3 十大安全事件进行编写,仅前十大安全事件的累计损失金额就已突破 25 亿美元,其中仅 Bybit 一起事件就占据了半壁江山。这一年的安全事件不再仅仅由智能合约的逻辑漏洞主导,而是向更复杂的供应链攻击、社会工程学、内部威胁以及地缘政治网络战演变。

Bybit 巨额资产被盗事件

受损金额:$1,447,063,421

2025 年最大的安全灾难发生在顶级中心化交易所 Bybit 身上,损失金额高达惊人的 14.47 亿美元。这起事件被视为加密货币历史上规模最大的单次黑客攻击之一,其被盗资金主要集中在以太坊(ETH)及其他主流资产上。攻击者通过极其复杂的手段绕过了交易所的多重签名安全机制,直接对热钱包进行了洗劫,甚至可能触及了部分冷钱包的资金管理权限。

此次攻击的核心原因极有可能源于内部系统的深度渗透或供应链攻击。黑客(疑似 Lazarus Group 等国家级黑客组织)可能潜伏在 Bybit 的内部网络中长达数月,获取了关键的私钥签名权限或篡改了提现接口的代码。事件发生后,巨额资金被迅速分散至数千个新生成的钱包地址,并通过混币器进行清洗,给追回工作带来了极大的难度,同时也给整个中心化交易所(CEX)行业的资产托管安全敲响了最沉重的警钟。

比特币巨鲸钓鱼事件 (bc1qxjp)

受损金额:$330,700,000

排名第二的是一起针对个人巨鲸的史诗级网络钓鱼诈骗,受损金额达到 3.3 亿美元。受害者的比特币地址在一次交易中被彻底清空,所有资金流向了以 bc1qxjp 开头的黑客地址。这起案件表明,黑客的攻击目标已从攻破交易所防线,逐渐转向了定点狩猎持有巨额资产的个人大户,利用人性的弱点进行攻击。

该事件的过程很可能涉及精密的社会工程学手段。攻击者可能伪装成受信任的钱包软件更新、OTC 交易对手或法律顾问,诱导受害者下载了带有后门的软件,或者在受害者复制粘贴地址时通过恶意软件篡改了剪贴板内容。对于持有数亿美元资产的个人而言,任何一次链下操作环境的疏忽(如电脑中毒、私钥触网)都可能导致不可挽回的损失,而比特币交易的不可逆性使得这笔巨款瞬间蒸发。

Cetus Protocol 溢出漏洞事件

受损金额:$225,680,719

Sui 生态头部去中心化交易所 Cetus 遭遇了严重的智能合约漏洞攻击,导致协议损失约 2.25 亿美元。作为基于 Move 语言构建的明星项目,此次被盗打破了人们对 Move 语言“天生安全”的固有印象。攻击者利用了合约中关于流动性计算的逻辑漏洞,通过操纵特定的价格区间(Tick),以极低的成本提取了池内绝大部分的流动性。

技术分析指出,漏洞可能源于数学运算中的整数溢出或边界检查缺失。在去中心化金融(DeFi)协议中,复杂的算法逻辑往往是安全审计的盲区。攻击者精准地构造了异常的交易参数,绕过了系统风控,如同“凭空印钞”般将用户的质押资产卷走。这起事件不仅重创了 Cetus 协议本身,也导致整个 Sui 生态的 TVL(总锁仓量)在短期内出现剧烈波动。

Balancer 访问控制失效事件

受损金额:$113,186,248

老牌 DeFi 协议 Balancer 在 2025 年遭遇了重大安全挫折,损失金额超过 1.13 亿美元。作为以太坊上流动性池的基础设施之一,Balancer 的这次被盗波及了多个下游项目。攻击主要针对其 V2 或部分增强型资金池的智能合约,黑客利用了代码中的访问控制(Access Control)漏洞或重入攻击向量,强行从资金池中转移了资产。

事件的具体原因在于合约权限管理的疏忽,允许了未经授权的外部调用者执行本应受限的“闪电贷”或“资产再平衡”操作。攻击者通过构造恶意交易,欺骗合约认为其拥有合法的提款权限,或者在价格预言机更新的间隙利用价格偏差套利。尽管 Balancer 团队在发现异常后紧急暂停了协议,但由于区块链的即时结算特性,上亿美元的资金在几分钟内便被转移殆尽。

比特币巨鲸钓鱼事件 (bc1qhd4)

受损金额:$91,127,110

这是榜单中第二起针对比特币大户的定向钓鱼攻击,损失金额高达 9112 万美元,被盗资金流入了 bc1qhd4 结尾的黑客地址。与前述钓鱼案件类似,这起事件再次暴露了“地址投毒”(Address Poisoning)攻击的猖獗。黑客通过生成与受害者常用交互地址首尾字符极其相似的“高仿地址”,并向受害者发送小额转账,以此污染受害者的交易历史。

受害者在进行大额转账操作时,因疏于核对完整地址,习惯性地从交易记录中复制了黑客伪造的地址,导致巨额资金直接打入黑客账户。这种攻击方式利用了用户视觉上的盲区和操作上的惯性,成本极低但杀伤力巨大。对于拥有近亿美元资产的账户,未启用严格的白名单机制和硬件钱包的多重确认,是导致悲剧发生的根本原因。

Nobitex 政治黑客攻击事件

受损金额:$89,142,954

伊朗最大的加密货币交易所 Nobitex 遭到黑客攻击,损失约 8914 万美元。这起事件带有强烈的地缘政治色彩,攻击者不仅为了经济利益,更意在破坏该地区关键的金融基础设施。黑客渗透了交易所的后端服务器,获取了热钱包的控制权,将大量比特币和稳定币资产非法转移。

此次攻击暴露了地缘政治冲突下加密实体面临的特殊风险。由于受到国际制裁影响,该地区的交易所往往难以获得顶级的安全服务支持,系统防御能力相对薄弱。黑客利用这一弱点,通过网络钓鱼或零日漏洞(Zero-day exploit)攻破了交易所的内网,证明了在 Web3 世界中,中心化服务器依然是最脆弱的环节之一。

Phemex 热钱包私钥泄露事件

受损金额:$71,714,297

知名衍生品交易所 Phemex 遭遇热钱包私钥泄露危机,导致 7171 万美元的资产被盗。事件发生时,其在以太坊、比特币和 Solana 等多条链上的热钱包几乎在同一时间段被清空,这表明交易所的私钥管理系统(KMS)出现了单点故障,核心签名权限被黑客完全掌握。

通常情况下,交易所会将大部分资产存储在冷钱包中,仅留少量资金在热钱包用于日常提现。然而,7000 多万美元的损失意味着其热钱包的风控限额可能失效,或者黑客在攻破系统后迅速提高了提现额度。此次事件不仅造成了巨额财产损失,也严重打击了用户对该平台的信任,迫使平台暂停充提服务进行全面的安全架构重组。

BTC Turk 交易所攻击事件

受损金额:$53,914,665

土耳其加密货币交易所 BTC Turk 遭遇网络攻击,损失约为 5391 万美元。攻击者瞄准了该交易所流动性最大的几个热钱包,通过篡改交易数据流或利用 API 接口漏洞,将交易所准备用于用户提现的资金批量转移至攻击者控制的账户。

作为区域性头部交易所,BTC Turk 的被盗反映了中型交易所在安全投入与资产规模之间的不匹配。黑客利用自动化脚本在短时间内发起了高频提现请求,冲垮了交易所的风控系统。事后分析显示,交易所缺乏实时的链上异常监测机制,导致在攻击发生的最初黄金时间内未能及时熔断,任由资金流出。

个人巨鲸钓鱼事件 (0xcb807)

受损金额:$49,982,750.02

这是一起典型的针对以太坊(EVM)链上巨鲸的签名钓鱼事件,损失金额接近 5000 万美元。与比特币钓鱼不同,以太坊生态中的受害者往往是因为签署了恶意的 Approve(授权)或 Permit 签名。黑客诱导受害者访问伪造的 DeFi 官网或空投领取页面,骗取受害者对 USDT 或 ETH 的无限额度授权。

一旦受害者在钱包中点击了确认,黑客便获得了在不需受害者再次同意的情况下转移其资产的权限。受害地址 0xcb807... 的所有者可能并未意识到那一串晦涩难懂的签名数据的真实含义,便交出了资产控制权。这凸显了 Web3 交互界面中“所见非所得”的巨大风险,即便是经验丰富的加密用户也难以完全识破精心包装的恶意签名。

0xInfini 协议漏洞事件

受损金额:$49,514,632

0xInfini 项目遭遇智能合约漏洞利用,损失金额约 4951 万美元。作为一个涉及跨链或复杂金融逻辑的 DeFi 协议,0xInfini 的核心合约代码中存在未被审计出的逻辑缺陷。攻击者可能利用了预言机价格操纵或闪电贷攻击,瞬间耗尽了协议的流动性池。

此次攻击过程十分迅速,黑客在单个区块内完成了借贷、攻击、还款和提现的全过程。究其原因,是在协议设计阶段未充分考虑到极端市场情况下的边界条件,导致风控逻辑失效。对于用户而言,这次事件再次印证了将资金存入未经长时间实战检验的新兴协议中,始终面临着本金全损的高风险。

小结

2025年的这笔25亿美元学费,代价高昂,却也无比珍贵。它提醒每一位参与者——无论你是开发者、交易所运营者、机构投资者还是普通持有者——在Web3的世界里,安全从来不是终点,而是一场永无止境的军备竞赛。只有将技术严谨性与人性警惕性并重,将个体责任与行业协作并举,我们才能在这片充满机遇也布满陷阱的数字疆域中,走得更稳、更远。

愿2026年,我们不再以巨额损失为代价来书写安全课本,而是用更成熟的防御体系,迎接真正的大规模采用时代。

引用资料:CertiK《2025 Skynet Hack3D Web3安全报告》