在本期 Verichains 每周文摘中,我们将带领读者了解 Verichains 负责任的漏洞披露流程及其价值主张。在上周的事件中,DeFi 市场遭到黑客攻击,损失超过 2000 万美元。

Verichains 安全公告

由于 Verichain 的等待期对受影响的供应商有效,以便从我们的密钥提取攻击披露中补救他们的产品,因此了解 Verichain 处理漏洞披露的标准程序至关重要。当发现漏洞时,我们的安全研究人员会在受控环境(概念验证或 PoC)中重现该漏洞,这使研究人员能够在不影响产品的情况下评估漏洞的严重性和影响程度。

通过 PoC 确认漏洞后,我们将准备并向受影响的供应商发送“漏洞披露”通知。供应商可能会通过几个不同的渠道收到披露信息,例如错误赏金计划、专门的漏洞披露计划/政策,或直接发送到他们的安全收件箱。 Verichains 还采取了额外的安全措施,通过在我们的传输中加密 PoC,这是为了防止未经授权的各方查看漏洞。此外,Verichains 会保密,不会与任何第三方分享我们的发现,包括 PoC。我们与受影响的供应商之间的所有通信都享有特权,以确保其易受攻击产品的安全。

收到披露后,受影响的供应商会确认通知并开始对 PoC 进行内部审查和验证。同时,供应商可以启动他们现有的安全程序,以确保对披露的漏洞进行适当的管理。

供应商的价值主张很明确,他们在任何利用发生之前就已经意识到其产品中的漏洞。供应商可以与 Verichains 合作,以获得额外的信息和修复漏洞的帮助,或者如果他们有技术能力,可以自行修复。通过与 Verichains 合作,供应商可以快速修补漏洞,并减轻因利用而导致的潜在资金损失、业务中断或声誉损害。

在此期间,Verichains 的 120 天等待期生效,让供应商有充足的时间修补漏洞。在供应商修补漏洞和/或等待期结束后,Verichains 将通过我们的安全公告公开披露漏洞的详细信息,您可以在此处参考:

验证链

验证链 验证链

验证链 验证链

验证链要了解 Verichains 如何帮助您的安全工作,请通过 info@verichains.io 联系我们

上周的事件

🚨项目: MEV 机器人

⛓️链:以太坊

💥类型:抢先、三明治攻击

💸损失金额: 2000万美元

与上一篇摘要中的 SafeMoon 黑客攻击类似,另一个 MEV 机器人被黑客入侵,仅在一个区块内就损失了 2000 万美元。这次攻击似乎是由插入交易的验证者执行的,允许他们从试图抢先交易的 MEV 机器人那里窃取资金。抢先交易涉及将交易置于其他交易之前以获得优势并利用价格差异。

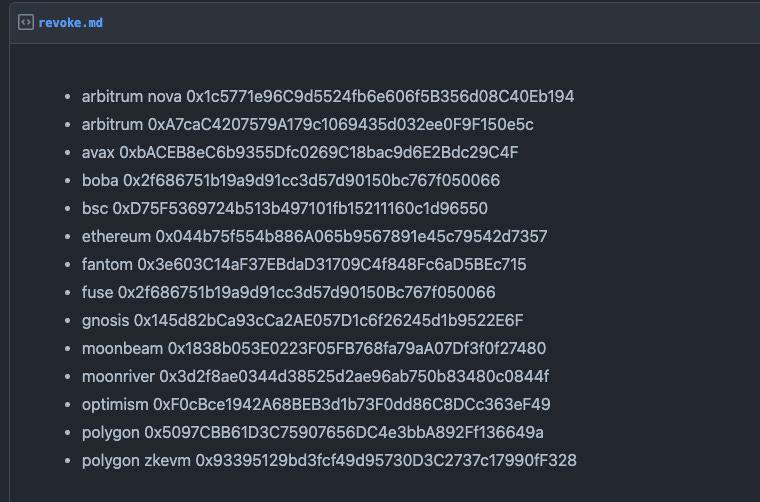

🚨项目:寿司交换

⛓️链: Ethereum、 Polygon、Arbitrum、Avalanche、BSCETC。

💥类型:访问控制

💸损失金额: 330万美元

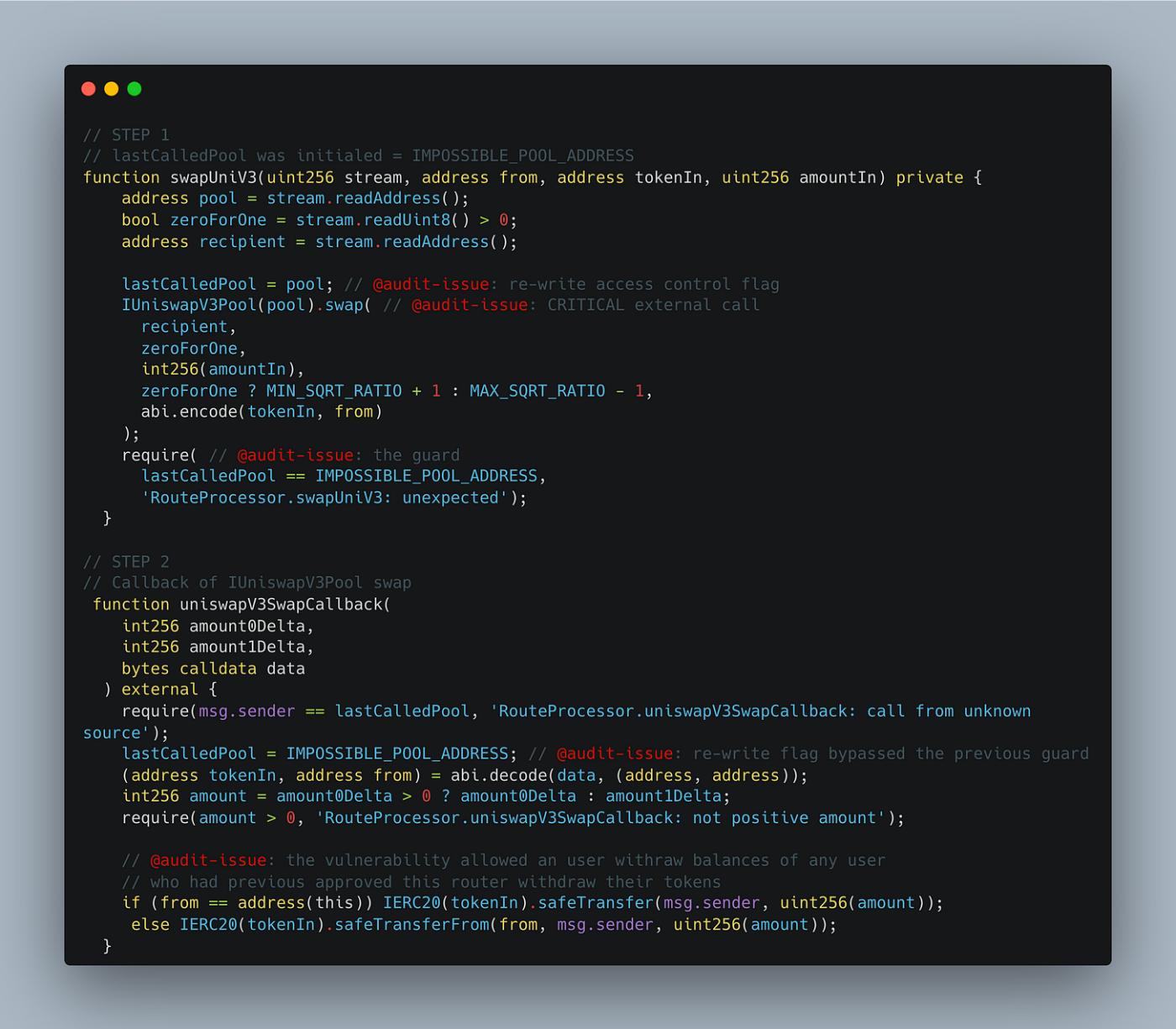

上周,DeFi 市场遭受了 2 次重大黑客攻击,第一次是在著名的去中心化交易所 Sushi Swap 上造成 330 万美元的损失。该漏洞是在 RouteProcessor2 合约中发现的,该合约包含一个名为 processRoute 的函数,该函数处理链下生成的用于交换令牌的路由。

该漏洞是由于 processRoute 函数中缺乏适当的访问控制导致的,允许恶意用户利用它。通过调用 processRoute 函数并传入受害者的地址,攻击者能够通过路由器交换任何令牌。结果,受害者代币的余额,特别是 BUZZ 代币,被转移到黑客的地址,有效地耗尽了受害者的账户。

由于在易受攻击的功能中缺乏适当的访问控制,黑客可以进行这种未经授权的代币访问和转移,从而使他们能够利用用户在启动交换时授予的批准,并操纵受害者代币的余额。

🚨项目:情绪

⛓️链条: Arbitrum

💥类型:重入

💸损失金额: ~100万美元

在一次利用视图重入漏洞的攻击中,名为 Sentiment 的 DeFi 协议还盗取了另外 100 万美元。攻击者拿了一个闪贷,改变利率,并调用“exitPool”函数在池余额更新之前执行恶意代码。这使他们可以高估抵押品的价格,并从情绪池中借入和提取比他们本应能够承受的更多的资产。通过操纵情绪池中的余额值和总供应量,攻击者执行抵押品操纵攻击,从协议中窃取资金。

在最新的更新中,Sentiment 已成功与攻击者协商,返还 90% 的被黑资金,并保留 10% 作为白帽费用。

https://twitter.com/sentimentxyz/status/1643779654141251584?s=20