上周,DeFi市场遭受重创,发生6起重大事件,损失超过200万美元。在受影响的项目中,Rodeo Finance 受到的影响最为严重,损失约为 888,000 美元。

上周的事件

🚨项目: Rodeo Finance

⛓️链: Arbitrum

💥类型: TWAP 预言机操作

💸损失金额: ~888,000 美元

上周,Rodeo Finance 协议成为漏洞的受害者,导致攻击者窃取了约 888,000 美元。他们通过多次交易操纵 TWAP 预言机的价格来执行他们的计划,并进一步将大量 WETH 兑换成 unshETH。

此后,攻击者利用Investor.earn()函数使用从USDC资金池借入的资金发起做多头寸。这一行为引发了 400,000 USDC到 WETH 的大额互换,然后转入 Camelot 池中的 unshETH,有效操纵了 WETH 和 unshETH 的价格。 unshETH 价格预言机中的缺陷导致滑点控制无效,从而导致了攻击者的成功。

随后,攻击者使用 Camelot 矿池将其 unshETH 和 Balancer 借用的 WETH 兑换为USDC 。然后,他们使用 Uniswap v3 池执行反向互换,将USDC转换回 WETH,最终偿还 Balancer 的闪贷。

总之,攻击者战略性地浏览了多个交易,利用系统中的漏洞来获取优势,并成功执行了他们的计划,导致 Rodeo Finance 协议遭受了巨大的财务损失。

Rodeo Finance 此后承认了这一漏洞,并发布了一份事后分析报告和一份补救计划,预计将于今年 7 月晚些时候重新启动。

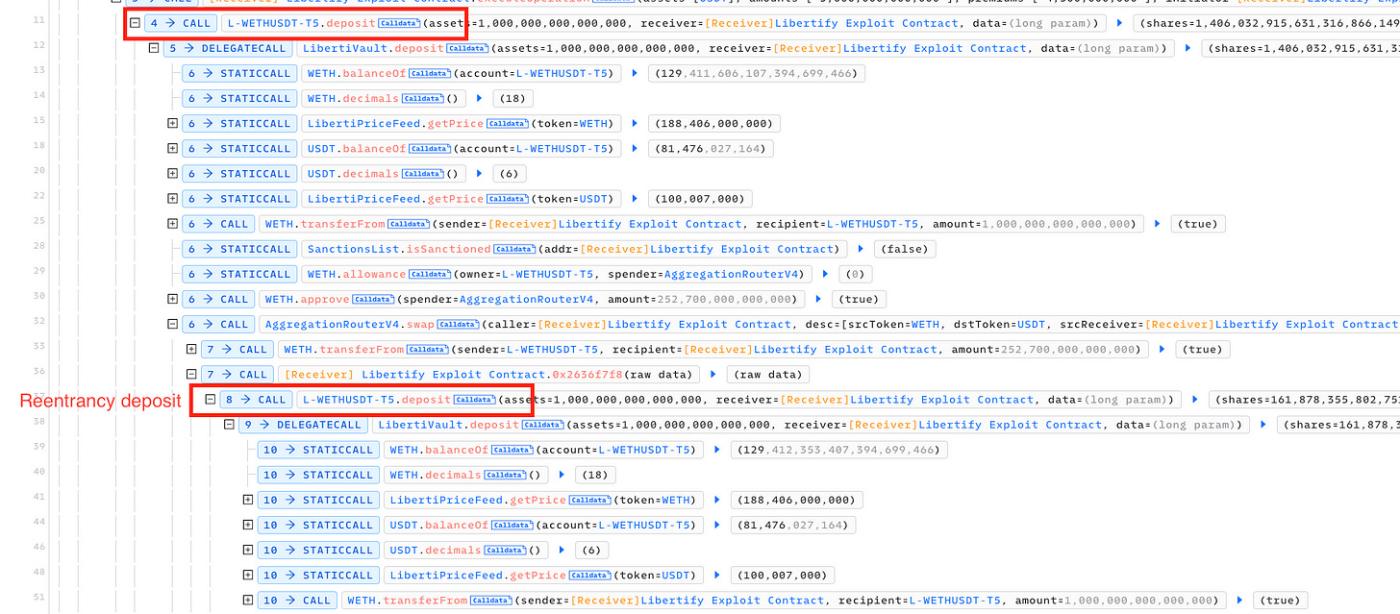

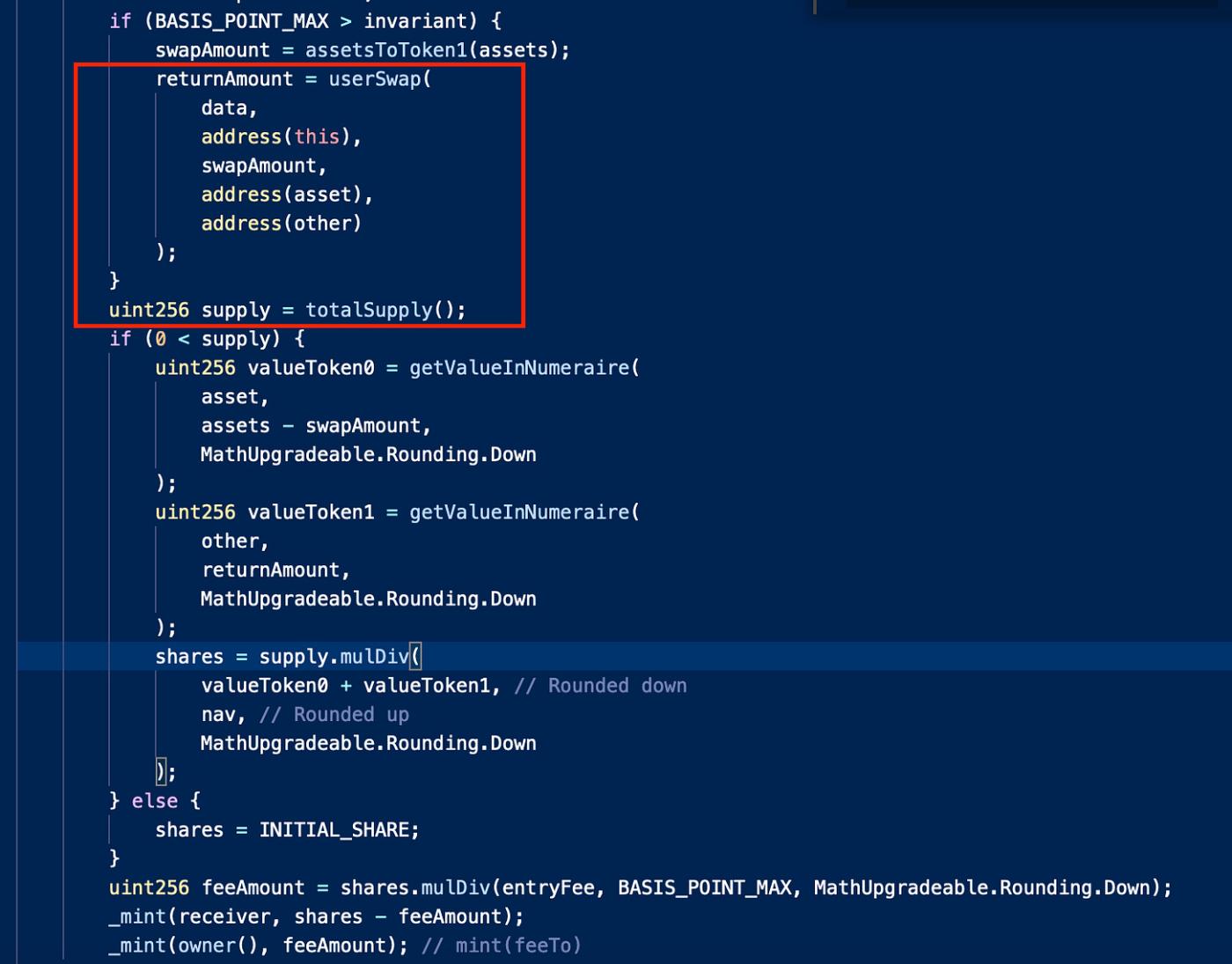

🚨项目: Libertify

⛓️链:以太坊、Polygon

💥类型:可重入

💸损失金额: ~452,000 美元

一个名为 Libertify 的 DeFi 项目由于可重入问题被利用了近 50 万美元。在存款过程中,黑客可以利用 userSwap 功能并使用重入性来操纵存款流,从而允许他们改变总供应量并铸造额外的份额。

该项目确认仅损失了 232 美元的用户资金,其余均为内部/公司资金。

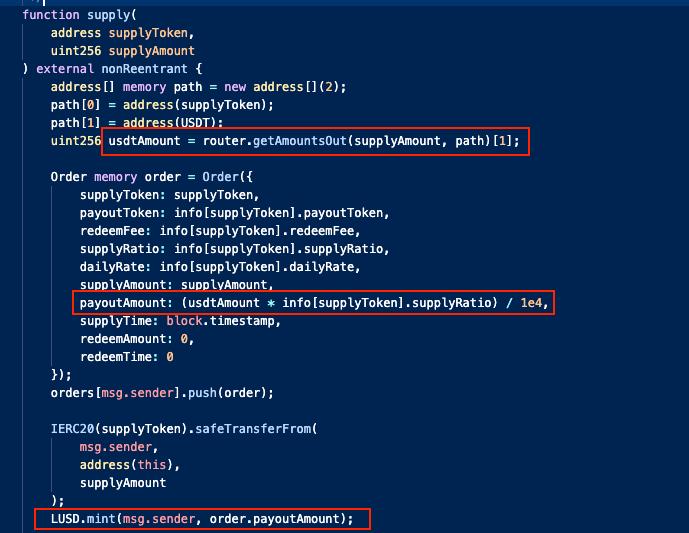

🚨项目: $LUSD

⛓️链: BSC

💥类型:价格操纵攻击

💸损失金额: $9,464

名为 $LUSD 的代币被黑客攻击,价值 9,464 美元。攻击者利用贷款合约对 PancakeSwap 链上价格的依赖,执行闪电贷。这种操纵使他们获得了大量被低估的LUSD代币,并迅速将其转换为USDT ,以从价格操纵中获利。

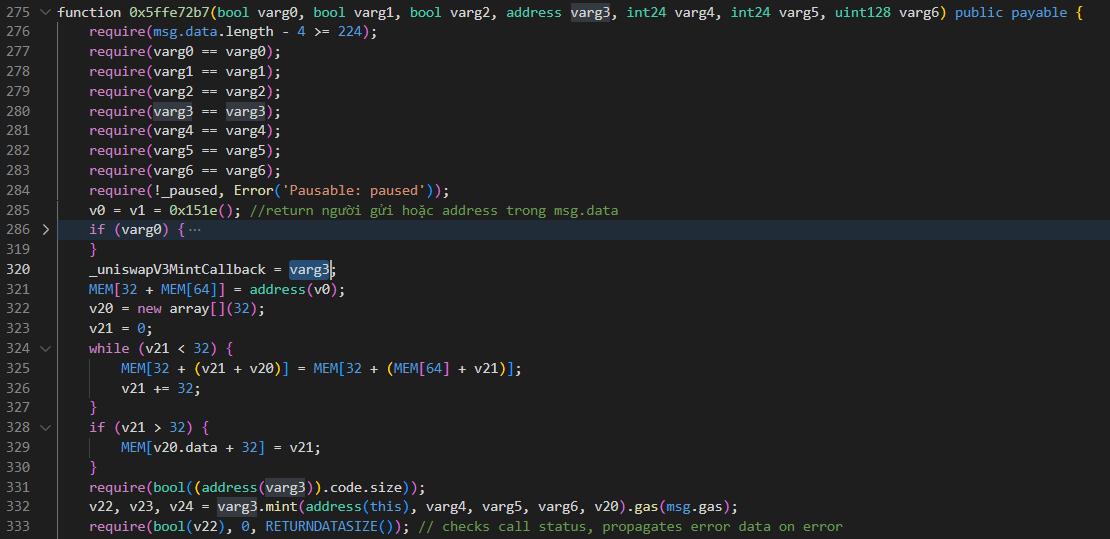

🚨项目: CivFund

⛓️链:以太坊

💥类型:审批问题

💸损失金额: ~180,000 美元

在 CivFund 项目中,有一个由地址 0x7caec5e4a3906d0919895d113f7ed9b3a0cbf826 标识的智能合约。该合约的预期目的是让用户能够利用函数 0x5ffe72b7 向池中添加流动性。该函数需要一个表示池代币地址的参数。使用矿池代币地址调用此函数后,合约将调用相应矿池合约的 mint 函数来创建 LP 代币。然而,由于用户对矿池代币地址参数的控制,存在一个严重漏洞,这为潜在的利用打开了大门。

攻击者通过定义两个函数来利用该漏洞,即 mint() 和 token1()。 token1() 函数检索受害者已批准该合约的代币,指示受害者允许合约代表他们管理哪些代币。当用户通过函数 0x5ffe72b7 向池中添加流动性时,会调用 mint() 函数。在mint()内部,攻击者引入了一个名为“uniswapV3MintCallback”的回调函数,并操纵transferFrom函数将代币从受害者(发送者)定向到攻击者的地址(接收者)。因此,攻击者可以恶意控制铸造过程,并将代币从毫无戒心的用户那里转移到他们自己的地址。

在撰写本文时,该项目已承认该漏洞并发布了事后分析。

🚨项目:鸭嘴兽

⛓️链:雪崩

💥类型:逻辑错误

💸损失金额: ~51,000 美元

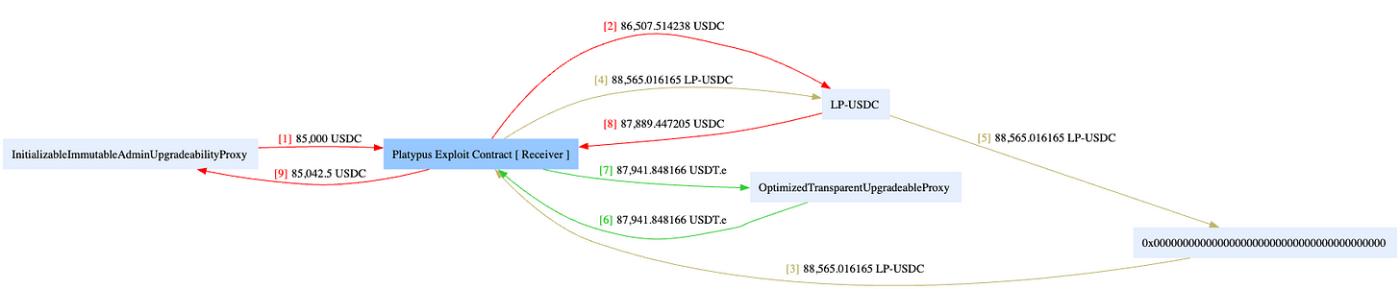

Platypus 今年第二次被利用,价值约 51,000 美元。合约中的 _deposit 方法允许用户转移USDC代币。但是,当用户调用 _withdrawFrom 方法提取资金时,用户收到的代币数量大于存入的代币数量。这种不一致是由于汇率计算中的逻辑错误造成的。

截至撰写本文时,该团队已承认该问题并暂停了矿池运营。

今年早些时候,由于 USP 偿付能力检查机制存在缺陷,该协议遭到黑客攻击,损失超过 8,000,000 美元,攻击者可以利用逻辑错误窃取资金。然而,攻击者忘记编写一种收集被盗资金的方法。由于攻击者的失误,Platypusdefi 收回了 240 万USDC 。

🚨项目: Arcadia Finance

⛓️链:以太坊,乐观

💥类型:逻辑错误

💸损失金额: ~455,000 美元

由于 Vault 清算过程中缺少重入检查,Arcadia Finance 遭受了约 455,000 美元的攻击。攻击者通过执行一系列步骤来利用此漏洞,其中包括创建新的金库、存入资金以及从流动资金池借入大量资金。通过利用可重入问题,攻击者可以乐观地操纵资产,从而成功清算并消除债务,使 Vault 的资产为零,债务为零,从而通过最终的健康检查。该漏洞允许攻击者耗尽流动性池并执行漏洞利用。为了防止未来发生类似的攻击,开发人员必须彻底实施重入检查并进行严格的安全审计,以识别和解决智能合约中的潜在漏洞。