在本周的摘要中,DeFi 市场在一系列攻击中总共损失了 76 万美元。最值得注意的是,有 4 个不同的项目使用同一组代码遭到黑客攻击,总共损失了 23 万美元。

上周的事件

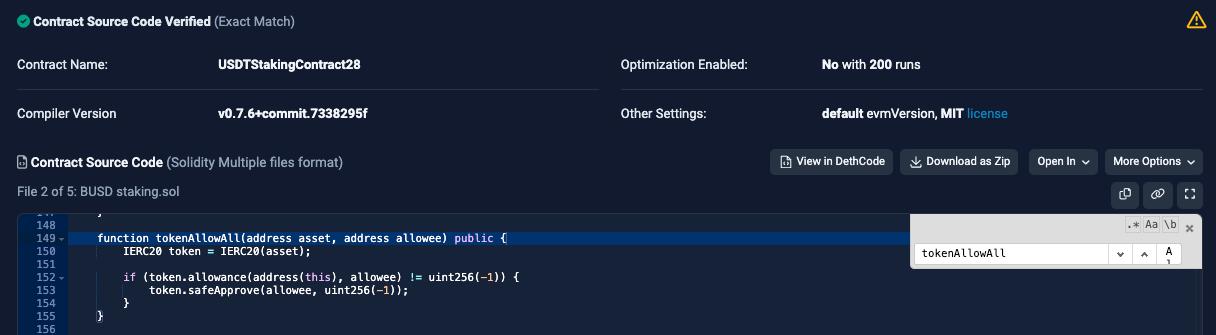

🚨项目: USDTStakeContract28

⛓️链:以太坊

💥类型:访问控制

💸损失金额: $21,000

上周,名为“USDTStakeContract28”的合约被利用价值 21,000 美元。人们发现它对“tokenAllowAll”功能缺乏足够的限制,该功能允许用户批准向他们控制的任何实体进行转账。这种特殊的漏洞对合约的安全性和完整性构成了重大风险。为了减少潜在的漏洞并确保系统的安全,进行全面的安全审计以识别和解决合约代码库中的任何弱点或漏洞至关重要。

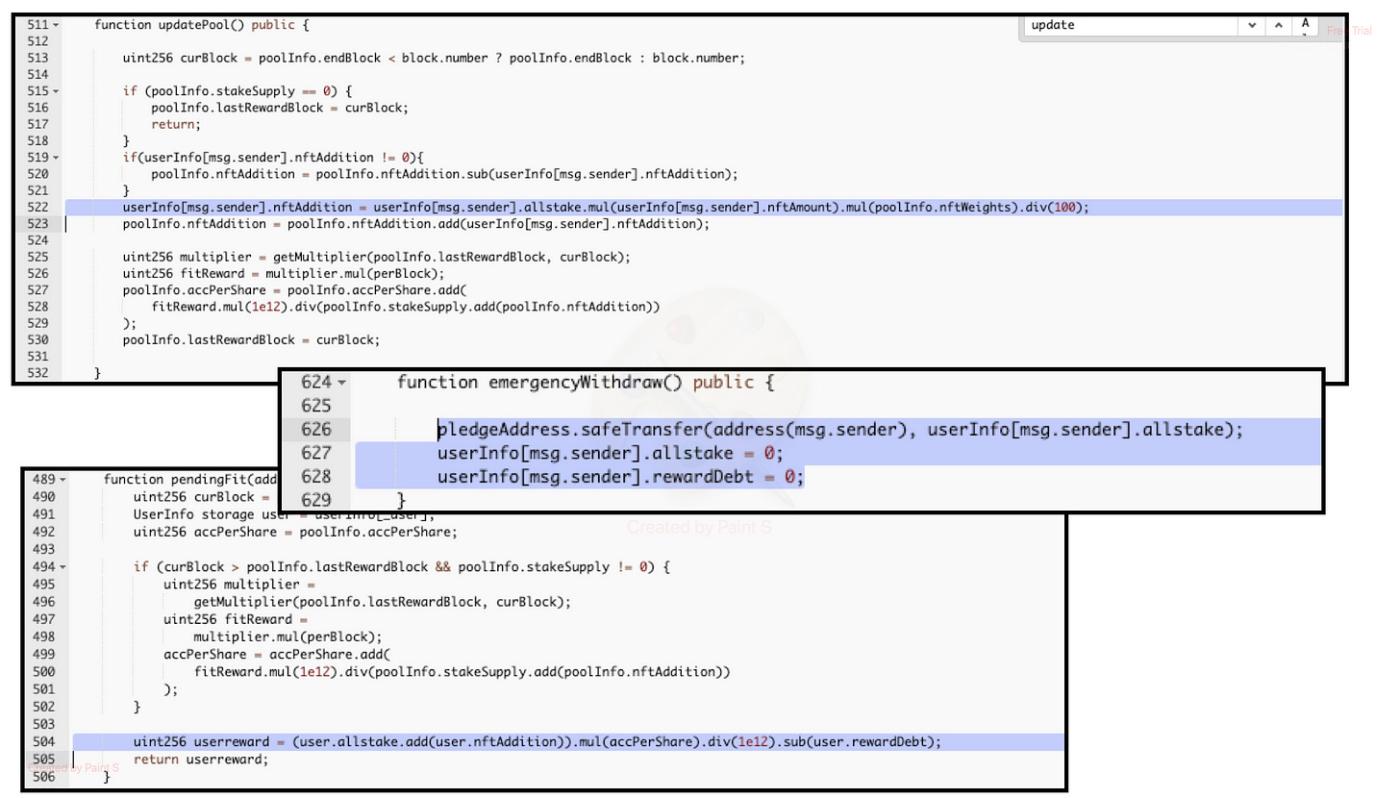

🚨项目: $BNO

⛓️链: BSC

💥类型:误算

💸损失金额: $500,000

由于奖励计算机制的缺陷,名为 $BNO 的代币被黑客攻击超过 50 万美元。专为即时 ERC20 代币提现而设计的“emergencyWithdraw”功能未能考虑 NFT 质押记录。攻击者利用该漏洞,同时存入NFT和ERC20代币,并专门针对ERC20代币执行“emergencyWithdraw”。这使得攻击者能够绕过奖励计算检查,从而获得不应得的奖励,并给矿池及其用户造成重大经济损失。

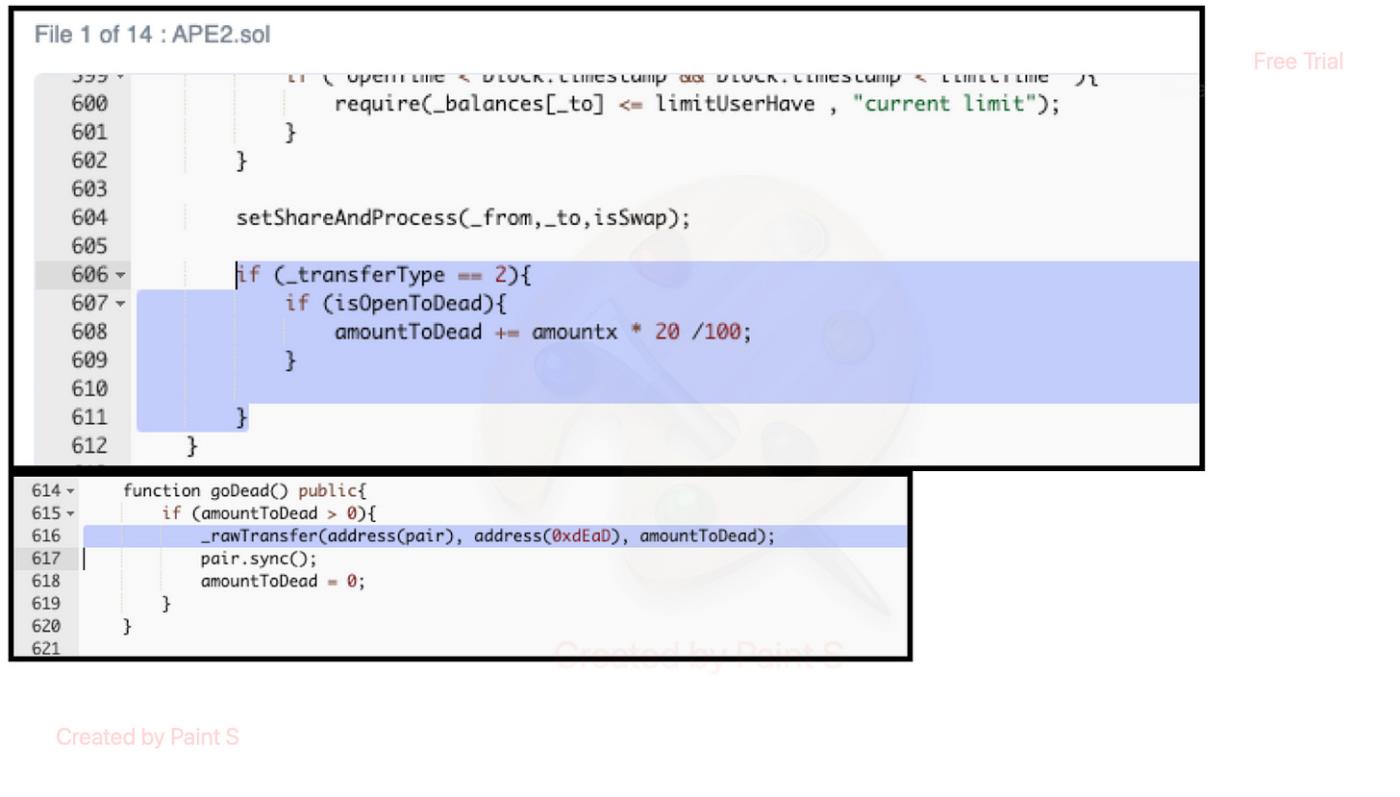

🚨项目: Ape DAO

⛓️链: BSC

💥类型:价格操纵

💸损失金额: $7,000

由于价格操纵攻击,名为 $APEDAO 的代币被黑客攻击价值 7,000 美元。攻击者通过重复转账、利用“skim”功能提取多余代币、销毁合约中持有的大量$APEDAO代币,操纵配对合约中$APEDAO代币的价格。

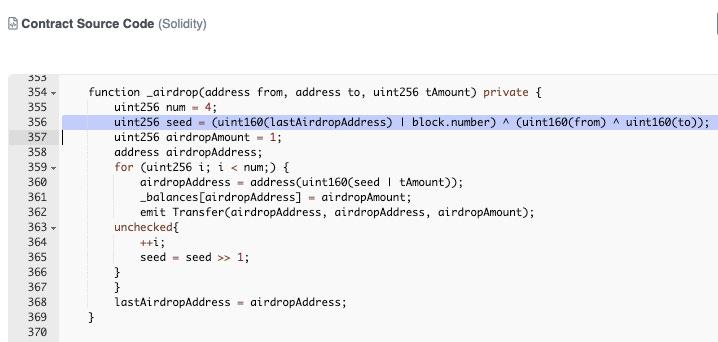

🚨项目: FIRE FIST、AI-Doge、QX、Utopia

⛓️链: BSC

💥类型:不良随机性

💸损失金额: $230,000

在一系列攻击中,连续4个项目使用相同方法被黑客入侵,累计损失23万美元。在这些项目中,他们的智能合约在“transfer()”方法中包含一个“_airdrop”函数,用于将代币随机分配到地址。然而,该方法缺乏真正的随机性,造成了严重的漏洞。该问题是由于使用可操纵的输入(例如最后的空投地址、区块号以及用于生成随机地址的“从”和“到”地址)而引起的。这种可预测性使恶意行为者能够影响空投结果,从而导致被利用。