2024 年 8 月 1 日,Convergence-Fi 項目的CvxRewardDistributor合約被利用,造成約 21 萬美元的損失。讓我們來看看這次攻擊是如何發生的細節。

概述

攻擊者地址:

https://etherscan.io/address/0x03560a9d7a2c391fb1a087c33650037ae30de3aa

攻擊交易: https://etherscan.io/tx/0x636be30e58acce0629b2bf975b5c3133840cd7d41ffc3b903720c528f01c65d9

易受攻擊的合約( TransparentUpgradeableProxy下的CvxRewardDistributor ): https://etherscan.io/address/0x2b083beaac310cc5e190b1d2507038ccb03e7606

漏洞分析

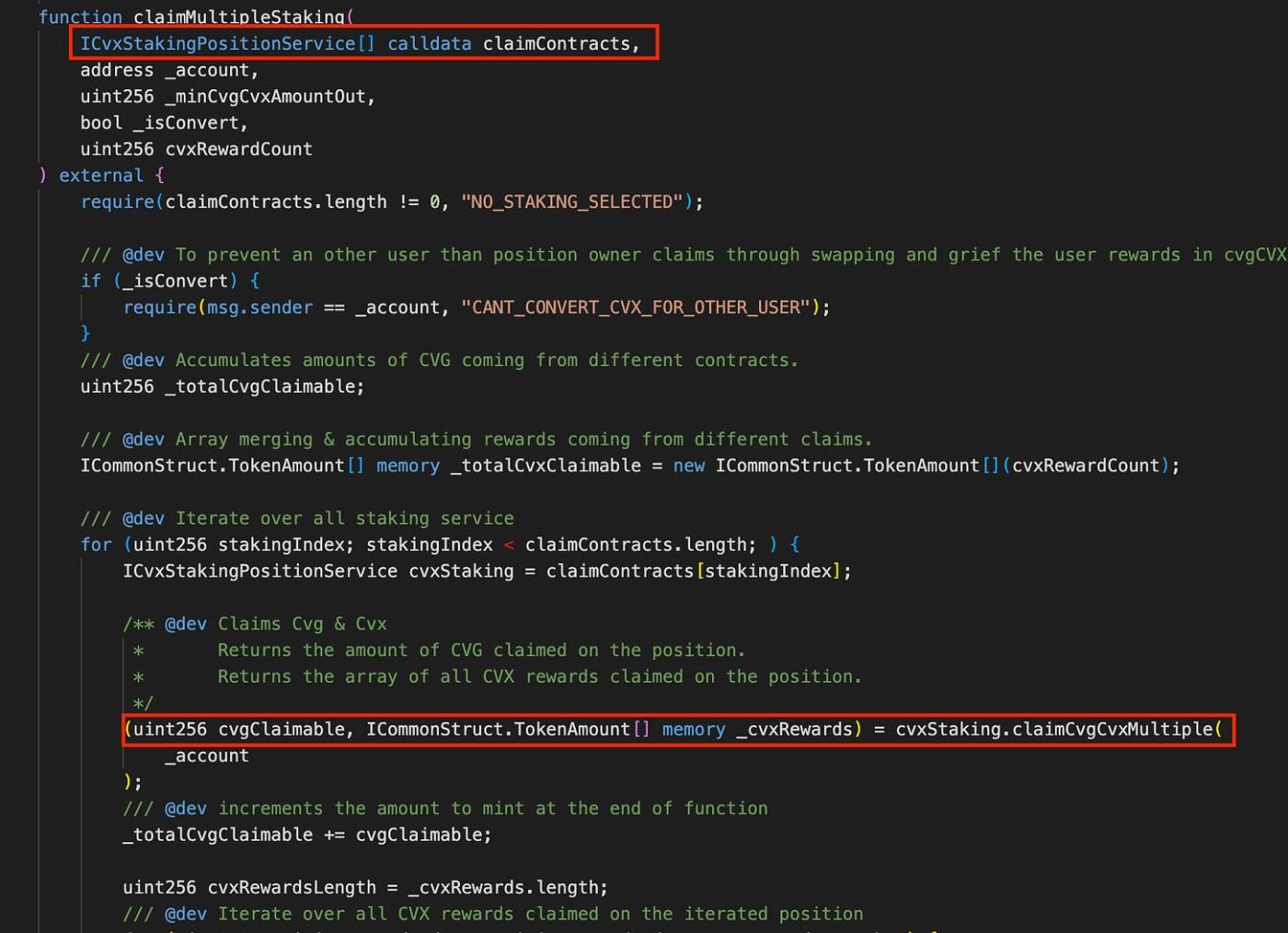

查看攻擊交易,我們可以看到,在claimMultipleStaking調用中,攻擊者試圖將自己新創建的合約注入到claimContracts參數中。

攻擊發生後,共鑄造了 5800 萬個 CVG 代幣並兌換為 WETH,約合 21 萬美元。

結論

攻擊很簡單,但危害卻非常嚴重。通過適當的代碼審查和審計流程,可以很容易地從一開始就檢測並預防此類漏洞。

如果您想了解更多有關現實世界中 Web3 攻擊的執行方式以及如何在鏈上追蹤它們的信息,請查看我們在曼谷 HITB 2024的培訓。這門高級 Web3 智能合約安全課程將涵蓋各種現實世界的攻擊類型,並提供有效保護協議的常用策略。