來源:Bitrace

2025年2月21日,加密貨幣交易所Bybit遭遇了一起大規模安全漏洞事件,導致其以太坊冷錢包中的約15億美元資產被盜。此事件被認為是加密貨幣歷史上金額最大的單次盜竊案,超過了此前如Poly Network(2021年,6.11億美元)和Ronin Network(2022年,6.2億美元)的記錄,對行業造成了衝擊性的影響。

本文旨在對黑客事件與其資金清洗手法進行介紹的前提下,警示在未來若干個月內,即將出現針對 OTC 群體與 Crypto 支付公司的大規模凍結潮。

盜竊經過

根據 Bybit Ben Zhou 的描述以及 Bitrace 的初步調查,盜竊過程如下:

攻擊準備:黑客在事發前至少三天(即2月19日)部署了一個惡意智能合約(地址:0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516),為後續攻擊埋下伏筆。

入侵多籤系統:Bybit的以太坊冷錢包採用多重簽名機制,通常需要多個授權方簽名才能執行交易。黑客通過未知手段侵入了管理多籤錢包的電腦,可能是通過偽裝的界面或惡意軟件。

偽裝交易:在2月21日,Bybit計劃將冷錢包中的ETH轉移至熱錢包以滿足日常交易需求。黑客利用這一時機,將交易界面偽裝成正常操作,誘導簽名者確認了一條看似合法的交易。然而,簽名實際執行的是一條更改冷錢包智能合約邏輯的指令。

資金轉移:指令生效後,黑客迅速控制了冷錢包,將當時價值約 15 億美元的 ETH 以及 ETH 質押憑證轉移至一個未知地址(初步追蹤地址:0x47666Fab8bd0Ac7003bce3f5C3585383F09486E2)。隨後,資金被分散至多個錢包並開始洗錢流程。

洗錢手法

資金的清洗大致可以分為兩個階段:

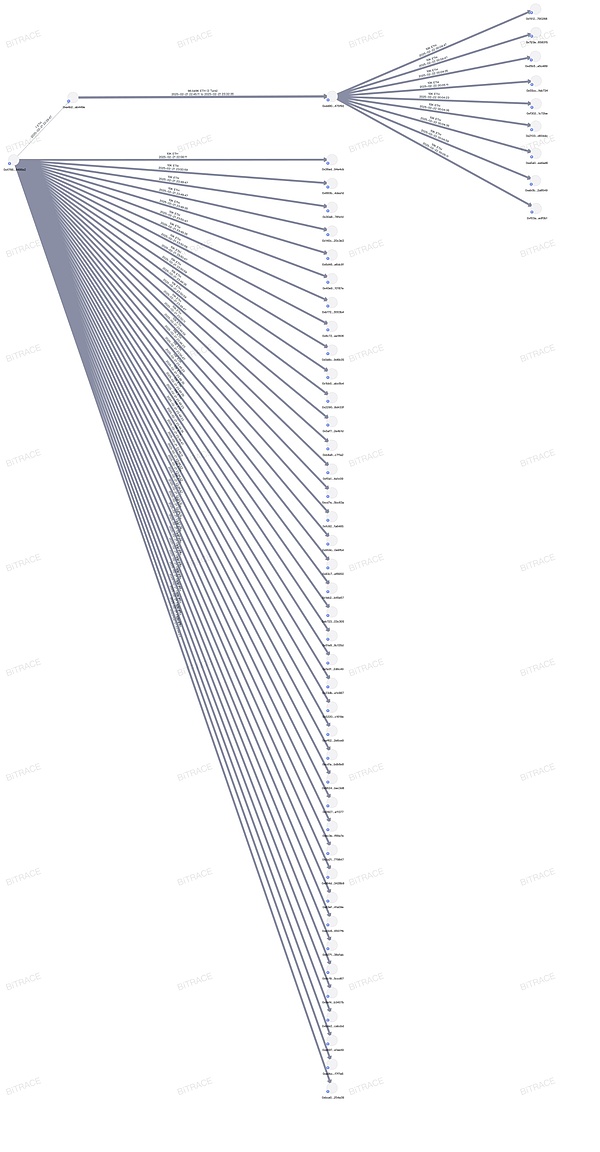

第一個階段是早期的資金拆分階段,攻擊者迅速將 ETH 質押憑證代幣兌換為 ETH 代幣,而不是存在凍結可能的穩定幣,接著將 ETH 嚴格拆分轉移至下級地址,準備清洗。

正是在這個階段,攻擊者試圖將 15000 mETH 兌換成 ETH 的行為被制止,行業進而挽回了這部分損失。

第二個階段是資金清洗工作。攻擊者會將已經獲得的 ETH 通過中心化或去中心化的行業基礎設施進行轉移,這些基礎設施包括 Chainflip、Thorchain、Uniswap、eXch 等。部分協議被用於資金兌換,部分協議則被用於資金跨鏈轉移。

截至目前,已經有大量被盜資金被兌換為 BTC、DOGE、SOL 等 layer1 代幣進行轉移,甚至發行 memecoin 或將資金轉入交易所地址進行資金混淆。

Bitrace 正在對被盜資金相關地址進行監控追蹤,這部分威脅信息會在 BitracePro 以及 Detrust 中同步推送,防止用戶不慎收取被盜資金。

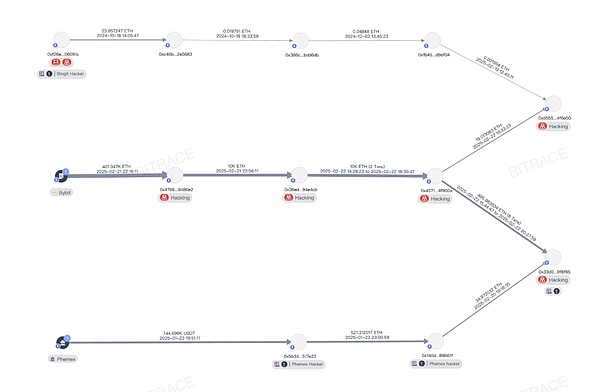

前科分析

對資金鍊路中的 0x457 進行分析發現,該地址與發生在 2024 年 10 月 BingX 交易所被盜事件與 2025 年 1 月的 Phemex 交易所被盜事件有關,表明這三起攻擊事件的背後主謀為同一個實體。

結合其高度工業化的資金清洗手法與攻擊手段,部分區塊鏈安全從業者將此事件歸咎為臭名昭著的黑客組織拉撒路,後者在過去若干年時間內,對 Crypto 行業的機構或基礎設施發起了多次網絡攻擊,並非法攫取價值數十億美金的加密貨幣。

凍結危機

Bitrace 在過去數年的調查過程中,發現該組織除了使用無許可的行業基礎設施進行資金清洗外,還會大量使用中心化平臺進行傾銷,這直接導致大量故意或非故意收取贓款的交易所用戶賬戶被風控,OTC 商與支付機構的業務地址被泰達凍結。

2024 年,日本加密貨幣交易所 DMM 被拉撒路攻擊,價值高達 6 億美元的比特幣被非法轉移。其中攻擊者將資金橋接至東南亞地區加密貨幣支付機構 HuionePay,導致後者的熱錢包地址被泰達凍結,價值超過 2900 萬美金被鎖定無法轉移;

2023 年,Poloniex 被攻擊,攻擊者疑似拉撒路集團,價值超過 1 億美金的資金被非法轉移。其中部分資金被通過場外交易的方式進行資金清洗,導致大量 OTC 商的業務地址被凍結,或者用於存放業務資金的交易所賬戶被風控,對業務活動造成巨大影響。

總結

頻發的黑客攻擊事件已經對我們行業造成了巨大的損失,而後續的資金清洗活動也汙染了更多個人與機構地址,對這些無辜者與潛在的受害者而言,更應當在業務活動中關注這些威脅資金,防止自身受到影響。

這也為我們敲響了警鐘,是時候重視 Crypto 反洗錢意識與 KYT 程序了。