繼2025年2月21日Bybit交易所遭駭客攻擊之後,加密貨幣行業再次被提醒,當威脅行為者識別並利用加密平臺或其供應鏈中的漏洞時會產生具體後果。這次攻擊導致價值近15億美元的以太幣(ETH)被盜,突出了由朝鮮民主主義人民共和國(DPRK)等國家支援的複雜網路犯罪分子所構成的持續威脅。

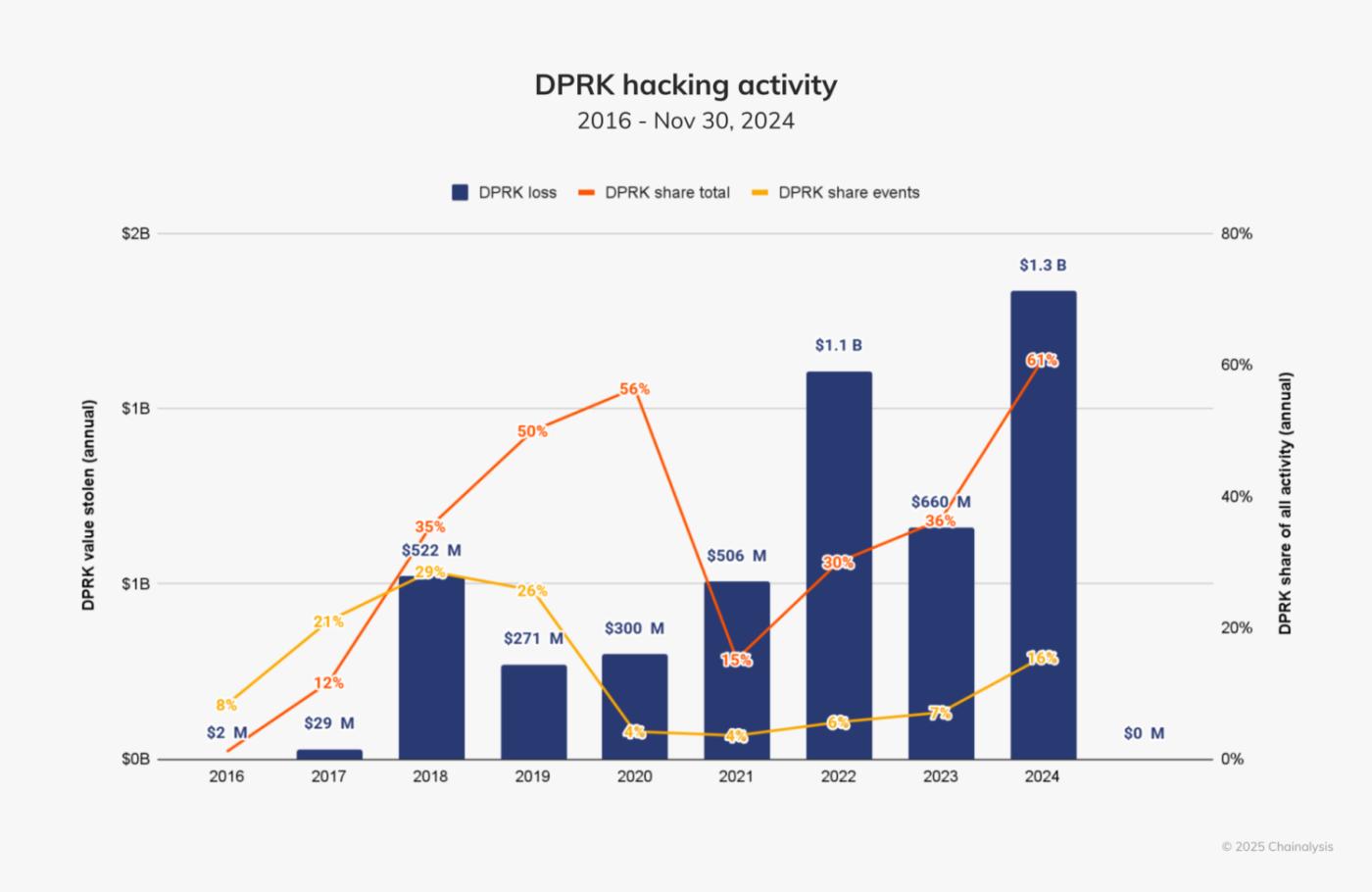

我們的2025年加密犯罪報告的最新發現顯示,一個令人擔憂的趨勢:與朝鮮有關的駭客在2023年負責竊取約6.605億美元,涉及20起事件。在2024年,這一數字飆升至13.4億美元,涉及47起事件,增幅達102.88%。Bybit駭客攻擊單獨造成的損失就超過了DPRK駭客在整個前一年竊取的總額,突顯了行業需要採取更強有力的安全措施的緊迫性。

好訊息是,可以採取多種措施來預防此類攻擊。加密使用者可以利用免費資源來驗證交易並提高他們的鏈上和鏈下安全性。例如,可訪問的Github指令碼可以幫助加密使用者輸出域名、訊息和Safe交易雜湊,以便輕鬆與Ledger硬體錢包螢幕上顯示的值進行比較。

在本部落格中,我們將討論交易所可以採取的關鍵安全措施來防止大規模駭客攻擊,保護數字資產的最佳實踐,以及如何透過快速響應策略最大限度地減少攻擊造成的損害。

行業如何加強防禦

根據我們與行業首席資訊保安官(CISO)的對話,以下是我們看到交易所正在實施的一些頂級安全措施:

Web2安全

- 端點檢測和響應(EDR): SentinelOne和CrowdStrike等工具可幫助識別和緩解員工硬體裝置上的潛在威脅。

- 將簽名計算機與網際網路隔離:空氣隔離裝置應專用於簽署交易,以最大限度地減少外部威脅的風險。

- 鎖定連線冷藏庫的硬體:用於訪問冷藏錢包的任何裝置都應得到嚴格的安全保護和嚴格的訪問控制,以防止未經授權的訪問。

- 使用硬體安全模組(HSM)保護API金鑰儲存:HSM有助於防止未經授權的訪問並確保加密完整性。

Web3安全

- 嚴格的簽名者通訊協議:簽名者之間的專門通訊流程可確保在執行之前正確地對所有批准進行上下文化和驗證。

- 具有強大法定人數的多方計算(MPC)錢包:MPC錢包(如Fireblocks和Fordefi開發的錢包)可減少金鑰管理中的單點故障。

- 錢包級策略控制:某些解決方案直接在錢包上實施策略執行,例如將單筆轉賬限制為100萬美元。

- 聯合簽名/交易驗證:Chainalysis Hexagate使用機器學習提供實時Web3安全解決方案,可檢測和緩解網路威脅,充當獨立的聯合簽名人和交易驗證器,在交易簽署之前對其進行分析。這一層有助於檢測惡意交易、標記異常情況並自動拒絕高風險操作。

- 實時鏈上監控和響應:Chainalysis Hexagate持續跟蹤資金流動,以確保交易符合安全政策。這包括驗證資金僅傳送到授權地址、檢測異常的交易大小或模式,以及識別潛在的安全事件。發生安全事件時,可自動觸發緩解行動,如將資產轉移到冷藏、交換代幣以降低風險敞口或平倉。例如,Chainalysis Hexagate能夠透過實時監控發現攻擊者從Mantle竊取了cmETH,因此可以提醒Mantle暫停資金。

為什麼現實世界的安全同樣重要

鏈下漏洞可能與鏈上威脅一樣昂貴。例如,一些安全漏洞與朝鮮IT工人使用虛假身份和第三方招聘中介滲透加密和Web3公司有關。最近,美國司法部(DOJ)案件起訴了14名DPRK國民,他們利用遠端工作機會竊取專有資訊並勒索僱主,獲得超過8800萬美元。為了應對此類威脅,組織應遵循聯邦調查局、網路安全和基礎設施安全域性等機構的指導,包括進行徹底的背景調查、監控網路活動以發現異常情況,並培訓員工識別社會工程策略。

如果您對如何最好地預防和應對駭客攻擊感興趣,請在此安排與Chainalysis Hexagate交談的時間。

本網站包含第三方網站的連結,這些網站不受Chainalysis, Inc.或其關聯公司(統稱為"Chainalysis")的控制。訪問此類資訊並不意味著Chainalysis認可、批准或推薦該網站或其運營商,Chainalysis也不對其託管的產品、服務或其他內容負責。

本材料僅供參考,並非旨在提供法律、稅務、財務或投資建議。收件人應在做出此類決定之前諮詢自己的顧問。Chainalysis對收件人使用本材料做出的任何決定或其他行為或不作為概不負責。

Chainalysis不保證或保證本報告中資訊的準確性、完整性、及時性、適用性或有效性,並對該等資訊的任何錯誤、遺漏或其他不準確之處概不負責。

本文最初發表於Chainalysis。