Bitget 反欺詐月研究報告(2025)摘要

加密貨幣欺詐已邁入AI 深度偽造、社會工程學與虛假項目包裝驅動的新紀元。本報告由 Bitget、慢霧(SlowMist)與 Elliptic 聯合撰寫,剖析2024至2025年初常見欺詐手法,並提出用戶與平臺聯防對策。

當前三大高危欺詐類型:

1.深度偽造冒充——利用合成視頻推廣虛假投資;

2.社會工程學欺詐——涵蓋求職木馬、釣魚機器人及虛假質押方案;

3.現代龐氏騙局——偽裝成 DeFi、NFT 或 GameFi 項目。

現代欺詐正從技術漏洞轉向信任與心理漏洞的雙重攻擊。從錢包劫持到數百萬美元級欺詐,攻擊呈現高度個性化、高度欺騙性與隱蔽化趨勢。

Bitget 為此推出“反欺詐”行動頁(Anti-Scam Hub),升級平臺防護體系,並聯合慢霧與 Elliptic 實現鏈上贓款追蹤、釣魚網絡瓦解及跨鏈欺詐行為標記。

報告內含真實案例解析、欺詐紅標清單及用戶及機構防護指南。

核心結論:當AI 可完美復刻任何人時,安全防線必須以質疑為起點,以集體防禦為終點。

目錄

1. 核心摘要

AI 輔助加密欺詐威脅升級現狀,及 Bitget、慢霧與 Elliptic 聯合反制機制。

2. 引言:威脅演進態勢

DeFi 發展、AI 普及與跨境便利性如何催生新型欺詐溫床,以及其中蘊含的風險。

3. 現代加密欺詐解剖

當下最危險欺詐解析:

3.1 深度偽造冒充

3.2 社會工程學策略

■ AI 套利機器人

■ 木馬求職陷阱

■ 社交媒體釣魚

■ 地址投毒攻擊

■ 貔貅盤代幣騙局

■ 虛假質押返利平臺

■ 空投陷阱

3.3 Web3 時代的龐氏騙局

4. 加固數字防線:Bitget 多層安全架構

Bitget 實時威脅檢測、代幣盡調、雙審計機制及3億美元保護基金詳解。

5. 鏈上欺詐追蹤與資金取證(Elliptic 撰文)

交易監控、跨鏈橋追蹤與行為分析如何識別並阻斷贓款流動。

6. 防護建議與最佳實踐(慢霧撰文)

用戶與企業實操指南:從釣魚識別到防詐習慣養成及企業級響應框架。

7. 結論:未來路徑規劃

加密安全如何從孤立防禦轉向網絡免疫,以及Bitget 如何在不斷升級的威脅中領先一步。

洞察前沿:揭秘加密領域欺詐新趨勢

1. 核心摘要

2025年1月,香港警方搗毀深度偽造詐騙集團並逮捕31人,該團伙通過冒充加密貨幣高管竊取3400萬美元——這只是第一季度在亞洲破獲的87起同類案件之一(慢霧,《2025加密犯罪報告》)。而這些,都是無可辯爭的事實。從新加坡總理 AI 合成視頻到馬斯克“虛假代言”,深度偽造信任攻擊已成為日常威脅。

由三方共同完成的本報告揭示加密欺詐如何從粗糙釣魚詐騙進化為AI 增強的心理操控:2024年近40%的高額詐騙案涉及深度偽造技術。無論是木馬求職陷阱還是龐氏“質押平臺”,背後都是社會工程學對信任、恐懼與貪婪的精準利用。

加密欺詐不只是騙取錢財——它正在侵蝕行業信任根基。

Bitget 安全系統每日攔截大量信任濫用行為:登錄異常、釣魚攻擊、惡意軟件下載。為此我們推出反欺詐中心,開發主動防護工具,並聯合慢霧、Elliptic 等全球性領頭平臺瓦解詐騙網絡及追蹤贓款。

本報告繪製威脅演變圖譜,揭示當前高危手法,併為用戶及機構提供實用防禦策略。當AI 可以復刻任何人的面容時,安全機制必須從根本上具備質疑精神。

2. 引言:威脅演進態勢

加密貨幣的無國界特性既是最大的優勢,也是最大的風險。隨著去中心化協議鎖定總價值超過980億美元,機構參與度也不斷提升,推動創新的同一技術也在助長新一波加密貨幣欺詐的出現。

這已非過往出現的初級釣魚攻擊。2023-2025年欺詐規模與精密性劇增:2024年全球用戶因欺詐損失超46億美元,同比增長24%(Chainalysis,《2025年加密犯罪報告》)。從深度偽造冒充到偽裝成“質押收益”的龐氏生態,詐騙分子正利用 AI、心理操控及社交平臺欺騙資深用戶。

三大主流攻擊手法:

● 深度偽造,偽造成公眾人物代言虛假平臺。

● 社會工程學騙局,包括木馬求職測試及釣魚推文等。

● 龐氏騙局變體,如經DeFi/GameFi/NFT 包裝後的騙局。

最令人警覺的是心理操控升級:受害者非單純受騙而是被逐步說服。詐騙者不僅會竊取密碼,更會針對行為盲點設計陷阱。

當然,防禦體系也在同步進化:生態內協同創新正在加速推進。

Bitget 行為分析系統實時標記可疑模式;Elliptic 跨鏈取證追蹤多鏈資產;慢霧威脅情報助力剷除亞洲釣魚團伙。

本報告融合實戰案例、實地調研及三方運營數據,剖析當前資產損失的主因,併為用戶、監管方及平臺提供反制策略。

詐騙手法持續進化,但防禦機制也在同步升級。本報告詳細闡述了具體方案。

3. 現代加密欺詐解剖:2024 - 2025 十大騙局

隨著區塊鏈技術普及與加密資產越發增值,詐騙越來越複雜、隱蔽且精密,呈現“高技術偽裝+心理操控+鏈上誘導”新特徵。過去兩年詐騙者融合 AI、社會工程學與傳統欺詐模型,構建更具欺騙性及破壞性的詐騙生態。其中,深度偽造、社會工程學與龐氏變體最為猖獗。

3.1深度偽造:信任體系的崩塌

2024-2025年生成式 AI 催生新型信任詐騙:一種利用深度偽造技術進行基於信任的詐騙。攻擊者使用 AI 合成工具偽造知名項目創始人、交易所高管或社區 KOL 的音視頻誤導用戶。偽造素材往往可以以假亂真——模仿目標面部表情與聲線,甚至生成含“官方標識”背景的視頻,令普通用戶難辨真偽。典型場景:

(1)名人深度偽造推廣投資

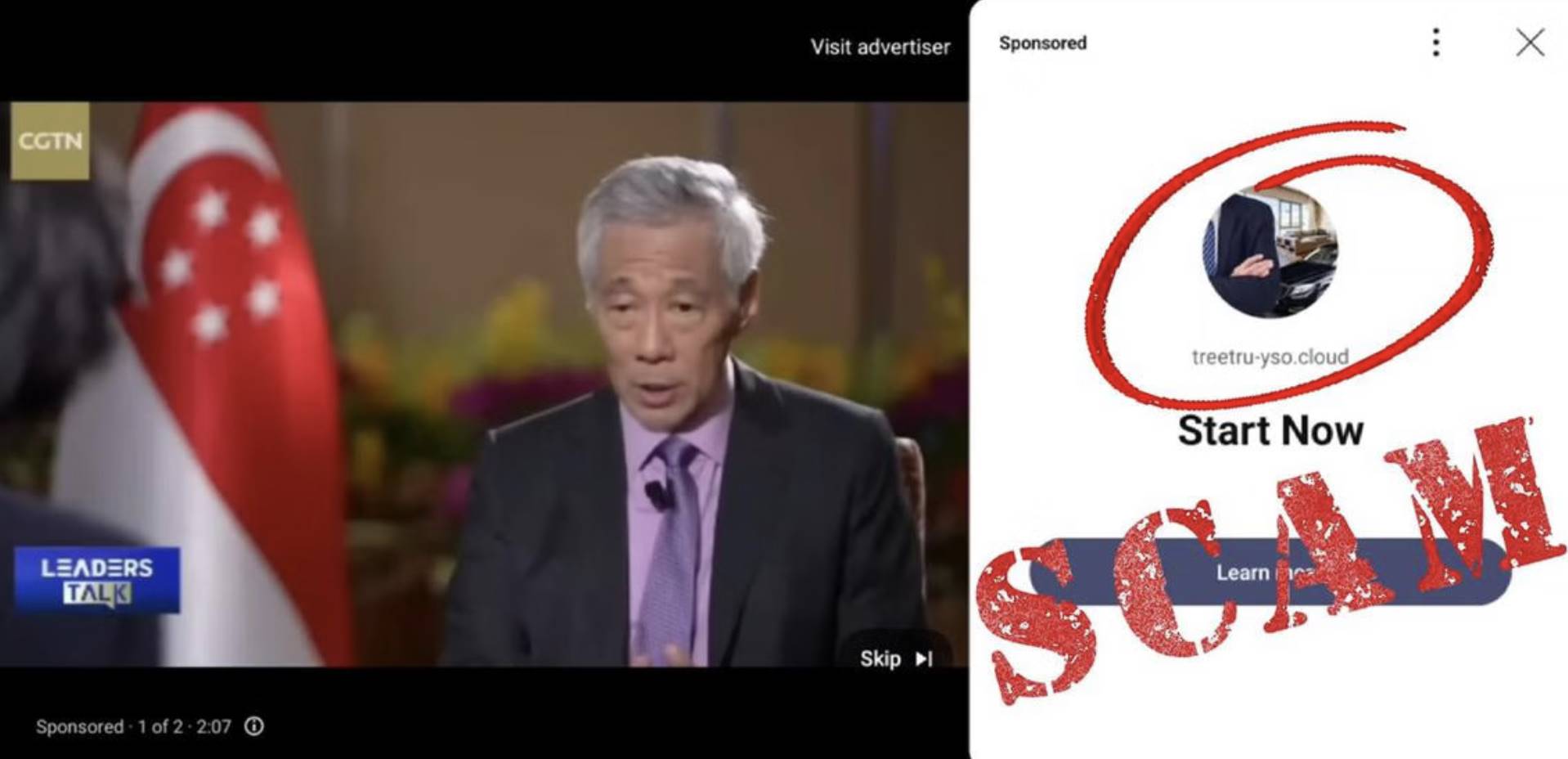

詐騙者利用深度偽造技術輕鬆“邀請名人站臺”。案例:新加坡總理李顯龍與副總理黃循財也被製作了深度偽造視頻,用來推廣“政府背書加密平臺”。

https://www.zaobao.com.sg/realtime/singapore/story20231229-1458809

特斯拉CEO 馬斯克頻現虛假投資獎勵騙局。

https://www.rmit.edu.au/news/factlab-meta/elon-musk-used-in-fake-ai-videos-to-promote-financial-scam

此類視頻通過X/Facebook/Telegram 等社媒平臺廣泛傳播,詐騙者常關閉評論功能營造“官方權威”假象,誘使用戶點擊惡意鏈接或投資特定代幣。這種攻擊方式利用了用戶對“權威人士”或“官方渠道”的固有信任,具有很強的欺騙性。

(2)繞過身份認證

詐騙者利用AI 偽造動態人臉視頻(可響應語音指令),結合受害者照片突破交易所/錢包平臺身份認證系統,劫持賬戶竊取資產。

(3)虛擬身份投資詐騙

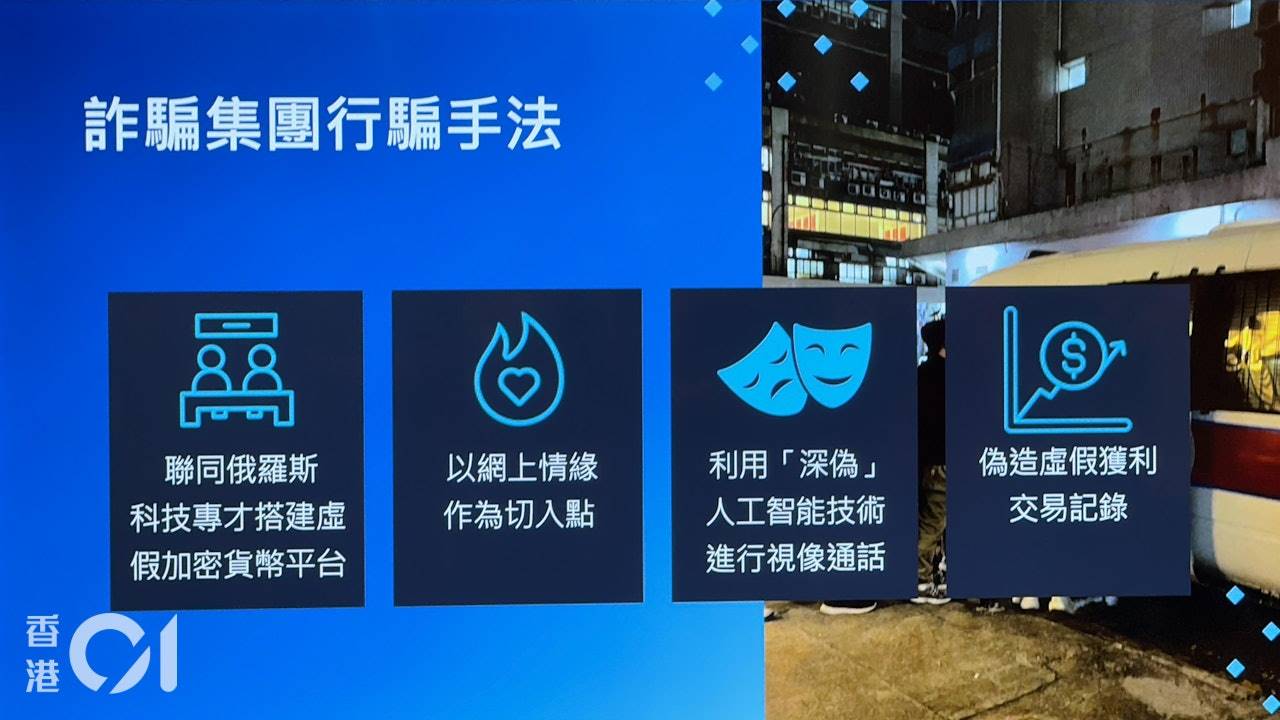

2024-2025年香港及新加坡警方連續搗毀多個深度偽造詐騙集團。例如,2025年初,香港警方在一起涉案金額高達3400萬港元的案件中逮捕了31名嫌疑人,受害者遍佈新加坡、日本、馬來西亞和其他亞洲國家和地區。犯罪組織特徵:

● 招募傳媒專業畢業生構建豐富的虛擬身份與背景;

● 在Telegram 上創建大量釣魚群,以“高學歷、溫柔、友好人設”接觸目標;

● 通過“交友→引導投資→提現障礙”話術誘導用戶在虛假平臺投資;

● 偽造聊天記錄/客服對話/收益截圖營造真實感,可信任的假象;

● 以“激活算力”和“提現審核”等名目為由誘導持續充值(龐氏架構)。

https://user.guancha.cn/main/content?id=1367957

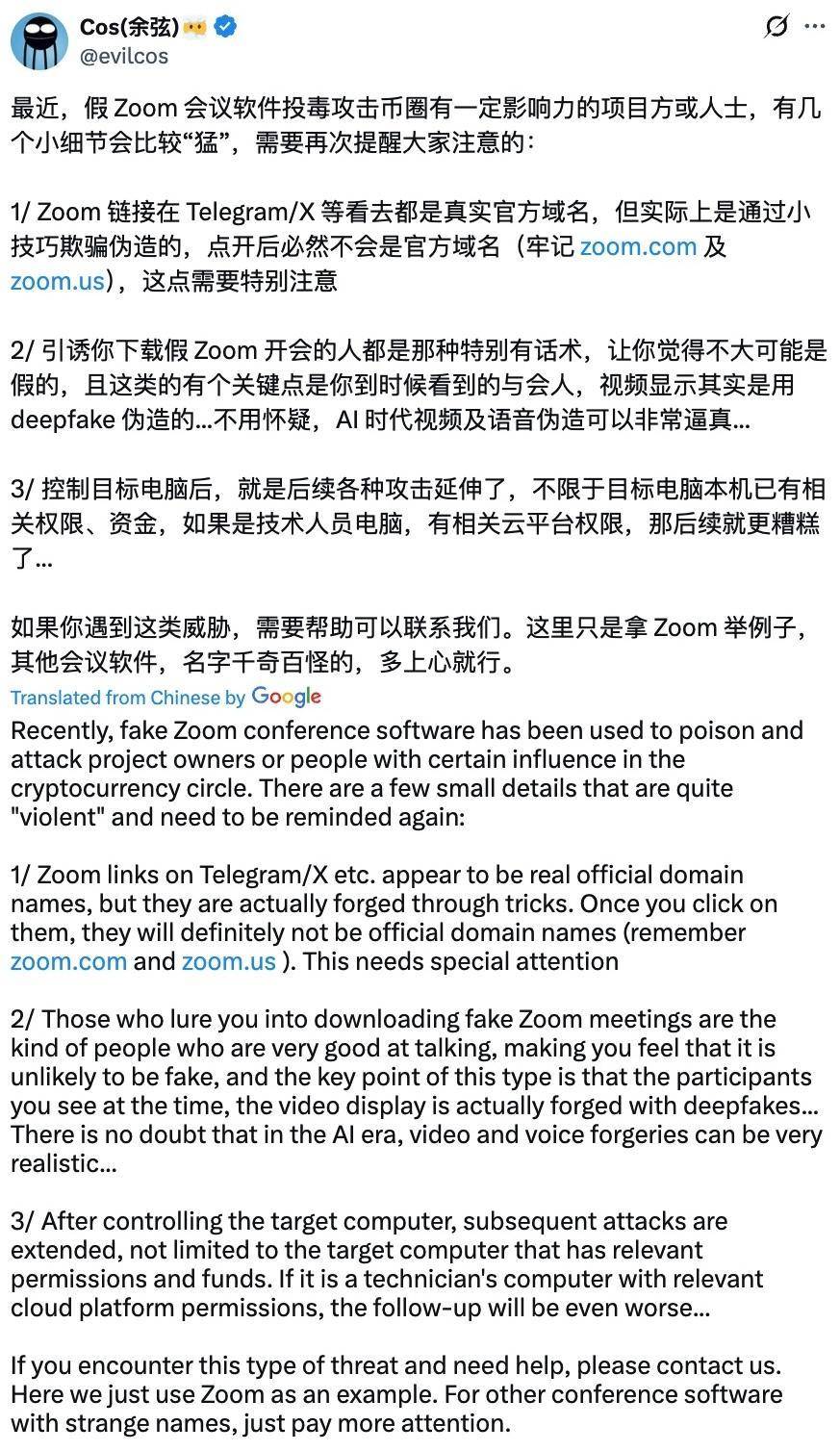

(4)深度偽造 +Zoom 釣魚

詐騙者冒充Zoom 發送偽造會議邀請鏈接,誘騙用戶下載含木馬的“會議軟件”。會議中“參會者”使用深度偽造視頻冒充高管或技術專家,操控受害者進一步點擊,進行授權或轉賬。設備被控制後,詐騙者就會開始遠程控制設備,竊取雲數據或私鑰。

https://x.com/evilcos/status/1920008072568963213

從技術層面上講,詐騙者採用Synthesia、ElevenLabs、HeyGen 等 AI 合成工具在分鐘級的單位裡生成高清音視頻,並通過 X/Telegram/YouTube Shorts 等平臺擴散。

深度偽造技術已成為AI 驅動詐騙的核心組件。視覺與聽覺內容的可信度在 AI 時代急劇下降。用戶必須通過多通道驗證資產操作類“權威信息”,避免盲目相信“熟悉的面孔或聲音”。同時,項目團隊應認識到 AI 偽造所帶來的品牌風險,建立唯一可信的信息傳播渠道,或採用鏈上簽名廣播進行身份認證,從而從機制上抵禦偽造攻擊。

3.2社會工程學策略:利用心理漏洞

與高科技手段相輔相成的,是那些低技術但極高效的社會工程學攻擊。人性是最薄弱也是最容易被忽視的環節,導致許多用戶低估了社會工程學帶來的威脅。騙子往往通過偽裝、引導、恐嚇等手段操縱用戶行為,利用用戶的心理弱點逐步達到詐騙目的。

(1)AI 套利機器人騙局

AI 已成為提高生產力的一項標誌性技術,詐騙者迅速抓住了這一趨勢,用“ChatGPT 生成”(聽起來尖端又可信的流行語)標籤包裝騙局,降低用戶戒心。

騙局通常以詳細的視頻教程開始。在視頻中,騙子聲稱套利機器人的代碼通過ChatGPT 生成,它可以部署在以太坊等區塊鏈上,監控新代幣的發佈和價格波動,通過閃電借貸或價格差異進行套利。他們強調“機器人會自動為您完成所有邏輯運行,您只需等待利潤生成即可”。這種說法與許多用戶“人工智能=輕鬆賺錢”的先入為主的觀念非常吻合,進一步降低了他們的警惕性。

詐騙者通過降低用戶技術門檻的包裝語言,引導用戶訪問高度仿真的Remix IDE 界面(實際上是一個假頁面)。單從界面上看,真假難辨。用戶被要求粘貼所謂的“由 ChatGPT 編寫的合約代碼”。部署完成後,用戶被告知需向合約地址注入啟動資金作為初始套利本金,而詐騙者則暗示“投資越多,回報越高”。用戶完成這些步驟並點擊“開始”按鈕後,等待他們的不是源源不斷的套利利潤,而是再也找不回資金。因為用戶複製和粘貼的代碼中已經包含了詐騙邏輯:合約激活後,充值的 ETH 就會立即轉移到騙子預設的錢包地址中。換句話說,整個“套利系統”本質上就是一個包裝精美的斂財工具。

慢霧分析表明,此類騙局採用“廣撒網、小誘餌”策略,導致單個用戶損失數十至數百美元。雖然單個用戶被詐騙的金額相對較小,但詐騙者通過大規模傳播教程,誘使眾多用戶上當,仍能獲得穩定可觀的非法利潤。由於每個受害者損失金額不大,且操作看似“自主完成”,而不是直接的欺詐性轉賬,大多數受害者都選擇沉默,不再進一步調查。更令人擔憂的是,這些騙局很容易改頭換面重新上線:只需要更改機器人名稱或更換幾個頁面模板,騙子就能重新上線繼續行騙。

其他社會工程學套路包括:木馬求職陷阱、虛假面試編程任務、推文/Telegram 私信釣魚鏈接、相似地址投毒攻擊、阻斷賣出的“貔貅盤”代幣、偽裝質押平臺的返利騙局。這些攻擊通過信任(私聊接觸)、貪婪(高收益承諾)或困惑(偽造界面和聊天記錄),不斷更換包裝形式,通過隱蔽、讓用戶主動配合的方式導致用戶資金損失。

3.3龐氏騙局:新瓶裝舊酒

加密生態發展迅速,傳統的龐氏騙局也如影隨形,並未消失。它們利用鏈上工具、社交病毒式增長和人工智能驅動的深度偽造,進行了一場“數字進化”。這些騙局通常偽裝成 DeFi/NFT/GameFi 項目進行募資、流動性挖礦或平臺幣質押。本質仍是“新錢補舊賬”的龐氏結構,現金流斷裂或操盤者卷錢跑路即崩盤。

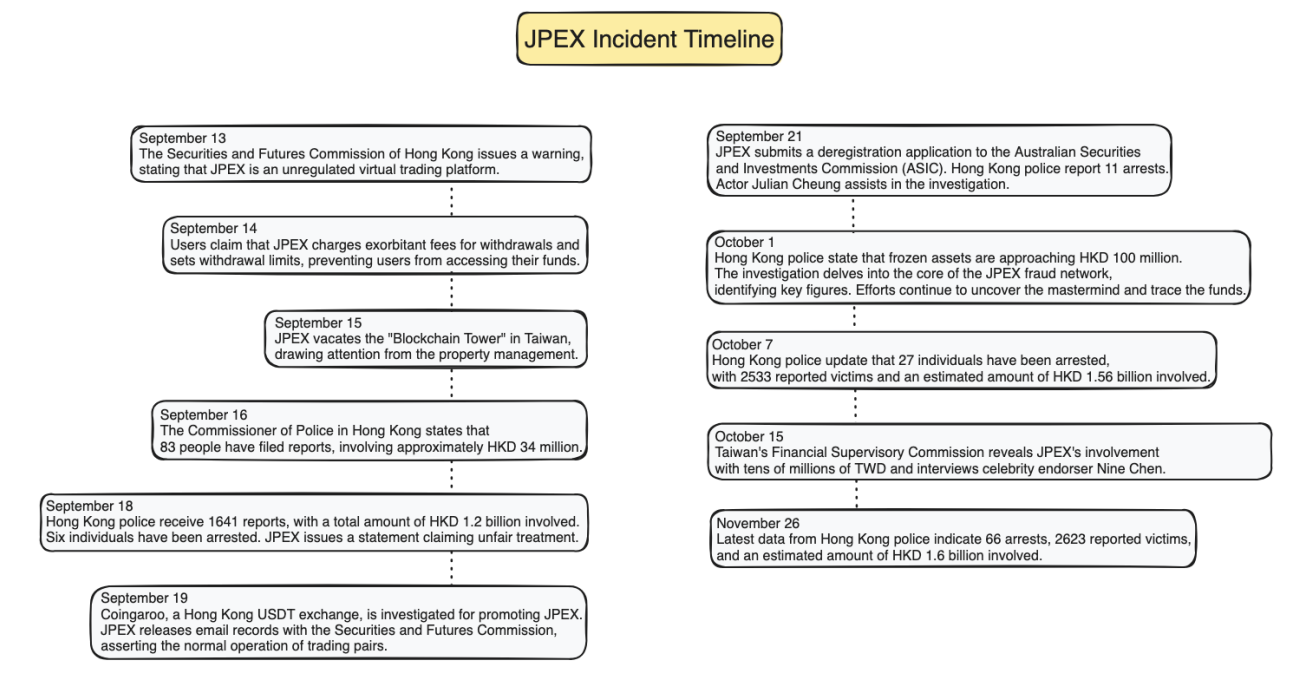

2023年震動香港的 JPEX 事件就是典型案例。該平臺自稱“全球交易所”,通過線下廣告與明星代言推廣平臺幣 JPC 並承諾“高額穩定收益”,在無監管批准及信息披露缺失下吸納大量用戶。2023年9月,香港證監會將平臺標記為“高度可疑”,警方“鐵關行動”逮捕多人。截至2023年底涉案16億港元,2600餘名受害人,或成香港史上最大金融詐騙案之一。

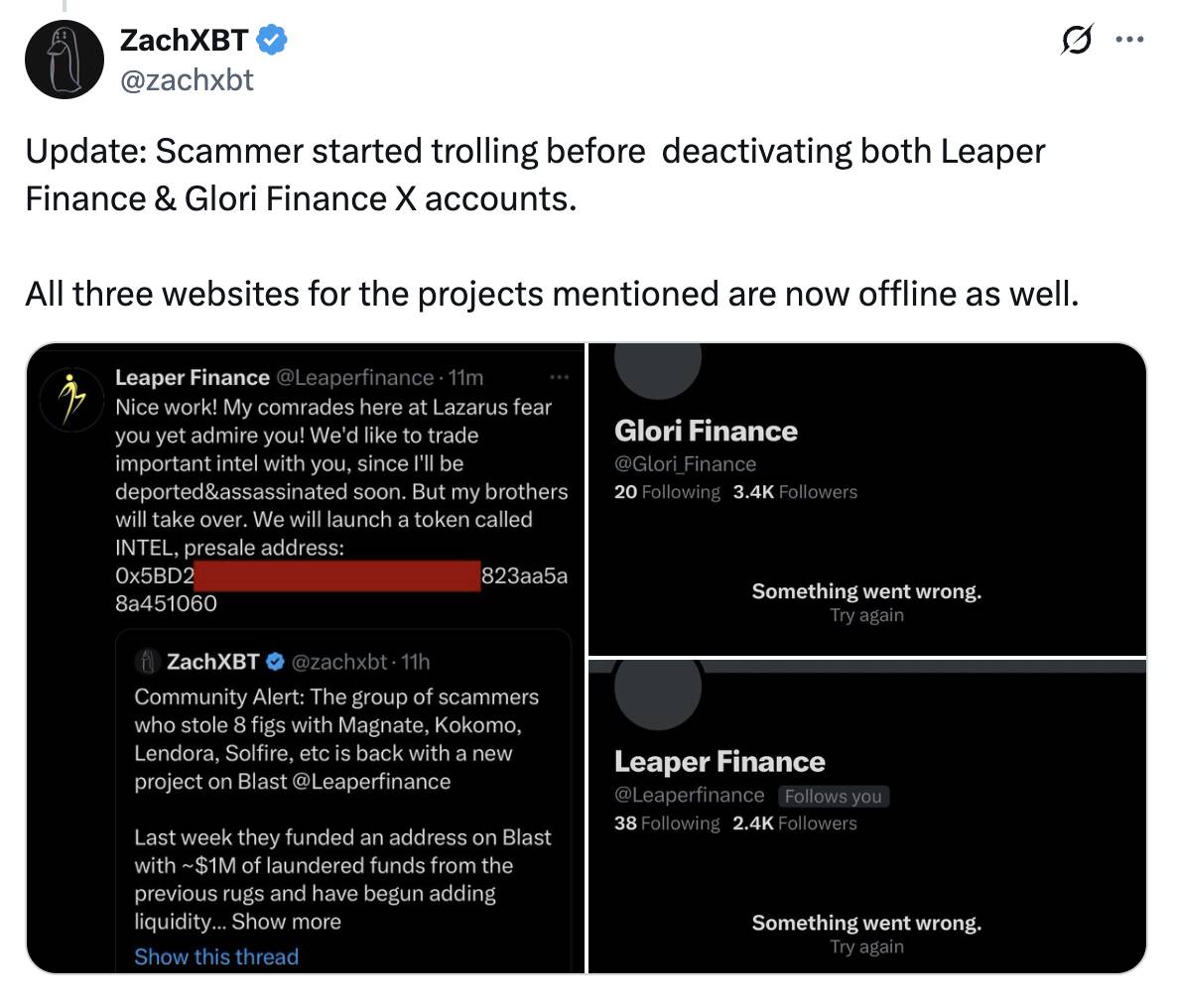

此外,鏈上龐氏項目的典型模式也在不斷演變。2024年區塊鏈分析師 ZachXBT 曝光詐騙團伙在 Blast 鏈部署 Leaper Finance 項目。該團伙曾運作 Magnate、Kokomo、Solfire 以及 Lendora 等項目竊取數千萬美元,他們偽造身份認證文件與審計報告,預洗資金並人為刷高鏈上數據引誘用戶投資,TVL 達數百萬美元后迅速抽逃流動性,卷錢跑路。

更令人震驚的是,該團伙多次瞄準多個主流鏈,包括Base、Solana、Scroll、Optimism、Avalanche 和以太坊,採用快速“換皮和重塑品牌”的輪換詐騙方式。

例如,他們部署在Base 鏈上的 Zebra 借貸項目的 TVL 曾一度達到31萬美元以上;在 Arbitrum 上,他們的 Glori Finance 項目的 TVL 曾達到140萬美元的峰值。這兩個項目都是 Compound V2 的分叉。這些項目利用從 Crolend、HashDAO 和 HellHoundFi 等其他騙局中提取的資金作為種子資金,形成了一個詐騙閉環。

與傳統的龐氏騙局相比,數字騙局具有以下新特點:

● 更隱蔽的技術偽裝:借開源合約/NFT 包裝/鏈上數據積累營造“技術創新”假象,誤導用戶相信這些都是合法合規的 DeFi 產品。

● 返利結構複雜化:以“流動性挖礦”、“質押獎勵”、“節點分紅”掩蓋資金流,實際多層抽取資金與內外盤操控。

● 社交裂變傳播:依賴微信群/Telegram 頻道/KOL 直播驅動用戶拉新,形成典型的傳銷式傳播模式。

● 遊戲化界面與身份偽造:許多項目採用遊戲UI 與 NFT 項目 IP 塑造“年輕化”及“合法”形象。有些項目甚至結合 AI 換臉和深度偽造技術,偽造項目創始人或代言人的圖像或視頻,從而提高可信度。

例如,2025年2月黑客劫持坦桑尼亞富豪 Mohammed Dewji 的 X 賬號,用深度偽造視頻推廣虛假代幣 $Tanzania,數小時內募資148萬美元。類似的造假技術已被廣泛用於偽造創始人視頻、編造會議截圖和偽造團隊照片,使受害者越來越難以辨別真偽。

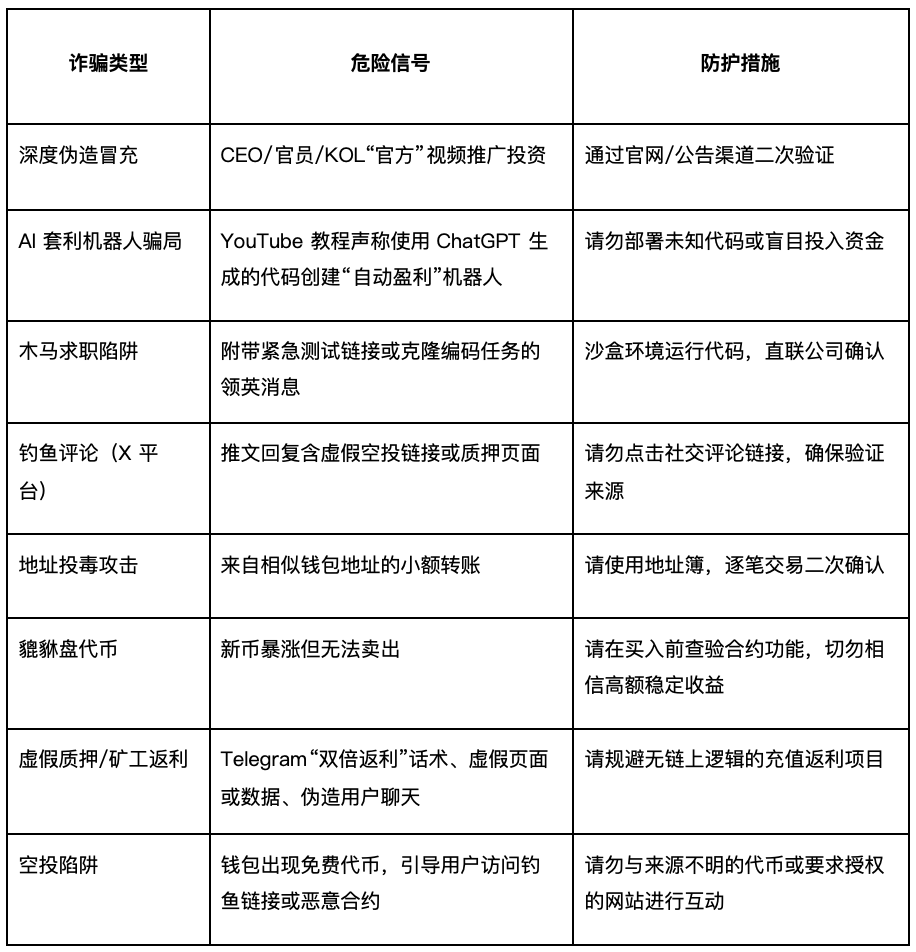

以下詐騙紅標對照表總結了核心預警標誌和簡單防範措施,供用戶參考。

如何保障安全:對可疑或來源不明的內容保持警惕——無論是通過領英、Telegram 還是電子郵件;請勿運行陌生代碼或安裝不明文件(尤其是在以工作測試或應用演示為藉口的情況下);收藏官方網址;使用 Scam Sniffer 等瀏覽器插件;請勿連接錢包至未知鏈接。加密世界的信任需主動驗證而非被動給予。

4. 加固數字防線:Bitget 多層安全架構

面對日益複雜的數字資產威脅,Bitget 構建了一個全面安全框架,旨在保護每個平臺用戶。本節介紹了在賬戶保護、投資審查和資產保護方面實施的戰略措施。

1. 賬戶保護:實時阻斷未授權訪問

Bitget 採用一整套實時監測工具來檢測和提醒用戶注意任何異常活動。從新設備登錄時,用戶會收到詳細的電子郵件通知,其中包括防釣魚碼、驗證碼、登錄位置、IP 地址和設備詳情。這種即時反饋使用戶能夠及時發現和處理未經授權的訪問。

為了減少可能由詐騙引起的衝動行為,Bitget 設立了動態冷靜期。該機制由異常登錄位置或可疑交易等指標觸發,對提現實施1-24小時的臨時停用,以便用戶重新評估和確認賬戶活動是否正常。

此外,Bitget 提供官方驗證通道,使用戶能夠驗證通信內容並有效防範釣魚攻擊。

2. 投資審查:數字資產嚴格評估

Bitget 認識到加密市場中高風險代幣的激增,因此為資產上架制定了詳盡的盡職調查流程,其中包括對項目團隊進行全面背景調查、深入分析代幣經濟學、評估估值和分配模式,以及評估社區參與程度。

為進一步確保評估準確,Bitget 實施了雙層安全審計系統。內部區塊鏈安全工程師會進行徹底的代碼審查,以找出漏洞。同時,第三方權威機構會進行復審,確保審查到位。

資產上線後,Bitget 的專有鏈上監測系統將持續實時監控交易和合約互動情況。該系統旨在適應新的安全威脅,不斷演變並更新其威脅模型,以迅速應對新出現的風險。

3. 資產保護:全面保護用戶持有資產

Bitget 採用雙錢包策略,同時採用熱錢包和冷錢包來提高安全性。大多數數字資產都存儲在離線、多簽名的冷錢包中,大大降低了遭受網絡攻擊的風險。

此外,Bitget 還設有價值超過3億美元的鉅額保護基金,用於在發生與平臺相關的安全事件時向用戶進行賠付。

對於Bitget Wallet 用戶,平臺額外採用了部分安全功能,包括釣魚網站警報、內置合約風險檢測工具和創新的 GetShield 安全引擎。GetShield 可持續掃描去中心化應用、智能合約和網站,在用戶交互之前檢測出潛在威脅。

通過這種多重安全架構,Bitget 不僅保護了用戶的資產安全,還增強了用戶對其平臺的信任,為加密貨幣交易所行業的安全標準樹立了標杆。

5.鏈上詐騙資金追蹤與標記

本報告前幾節介紹了詐騙者如何通過不同手段騙取加密貨幣,包括使用深度偽造技術。詐騙者通常會嘗試轉移贓款並最終兌換為法幣。這些資金流動可被追蹤——區塊鏈分析工具在此過程中至關重要。此類工具主要分為三類:交易監測、地址篩查及調查工具。本節重點解析交易監測工具如何檢測並標記詐騙相關資金,增加贓款利用難度。

交易監測工具已被Bitget 等加密貨幣交易所廣泛採用。該工具通過掃描進出交易識別並標記潛在風險。典型應用場景包括檢查所有用戶充值,以識別潛在風險。多數正常用戶充值不會被標記為高風險,資金自動處理並及時入賬用戶賬戶;但若充值資金源自已知詐騙地址,資金將被標記為高風險。

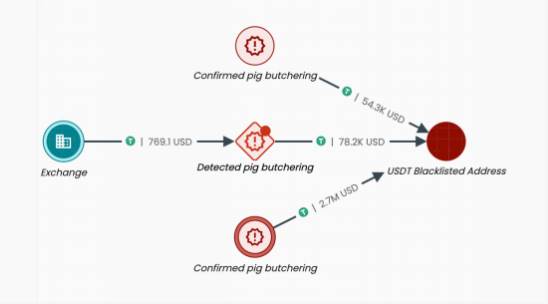

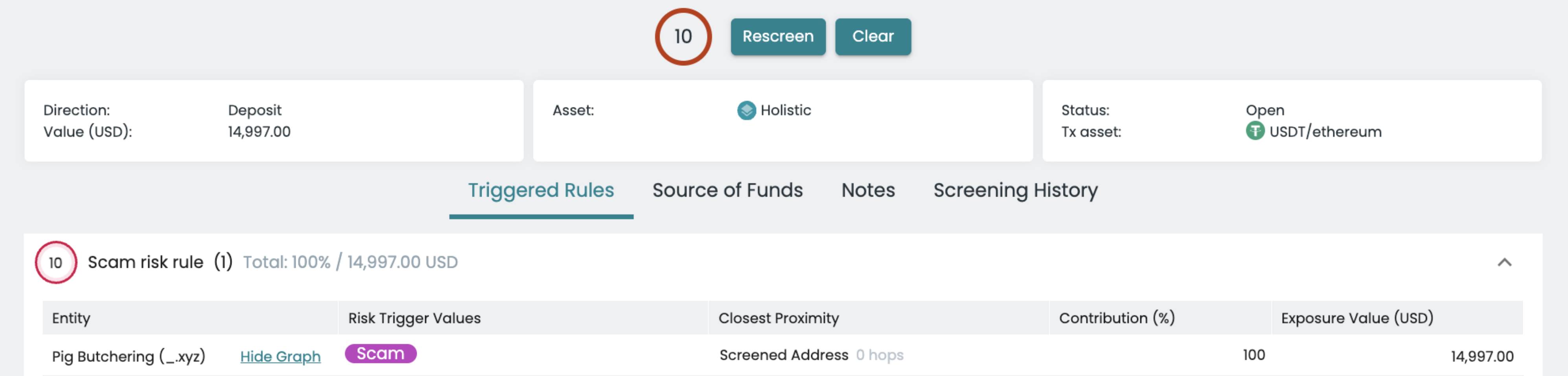

我們可以看看交易監測的實際案例。下圖顯示的是交易監測工具對用戶在加密貨幣交易所充值的分析。如圖所示,某交易所用戶充值被識別為“殺豬盤”投資詐騙關聯地址轉賬。

工具給出10/10最高風險評分,觸發人工審核流程——用戶資金不會自動入賬,該活動將移交合規團隊手動核查。

高級犯罪組織熟知交易監測機制,常採用特定鏈上操作混淆(即隱藏)資金路徑。典型手法即“資金分層”:通過多級中間地址轉移贓款,試圖切割其與源頭的聯繫。先進交易監測工具可穿透無限層級中間地址,精準定位資金犯罪源頭。犯罪組織亦日益頻繁使用跨鏈橋,下小節將重點解析。

5.1跨鏈橋

過去幾年裡,市場上已經推出了各種區塊鏈。用戶可能由於某個區塊鏈承載著特定的加密貨幣或去中心化應用或其他服務而被吸引。跨鏈橋使用戶能近乎實時地將價值跨鏈轉移。雖然普通區塊鏈用戶是跨鏈橋主要使用者,但詐騙者正日益利用其在區塊鏈間轉移贓款。詐騙者使用跨鏈橋通常有以下動因:

● 獲取混淆機會:特定混淆工具僅支持特定區塊鏈(如多數混幣器網站僅處理比特幣)。犯罪組織常跨鏈至目標區塊鏈使用混淆服務後再次轉移至其它區塊鏈。

● 增加追蹤難度:跨鏈轉移顯著提升資金追蹤複雜度。即便調查員能手動追蹤單次跨鏈行為,重複跨鏈操作將極大延緩調查進度,而且如果資金被拆分,調查員手動追蹤所有線索的可行性也會降低(下文案例顯示,專用工具可實現跨鏈資金無縫追蹤)。

犯罪組織深知部分自動化交易監測工具在跨鏈橋處會終止追蹤。下圖上半部分展示此類工具在識別非法活動時止步於跨鏈橋,導致交易所僅可見來自橋接地址的資金,無法追溯前序路徑。下圖下半部分為Bitget 採用的 Elliptic 交易監測工具,其自動穿透跨鏈橋完整還原資金路徑,暴露出相關非法實體。

下方案例研究描述了非法實體如何利用一系列跨鏈橋和區塊鏈,大規模、有計劃地試圖對加密貨幣進行洗錢,以及如何從某些工具中識別該活動。

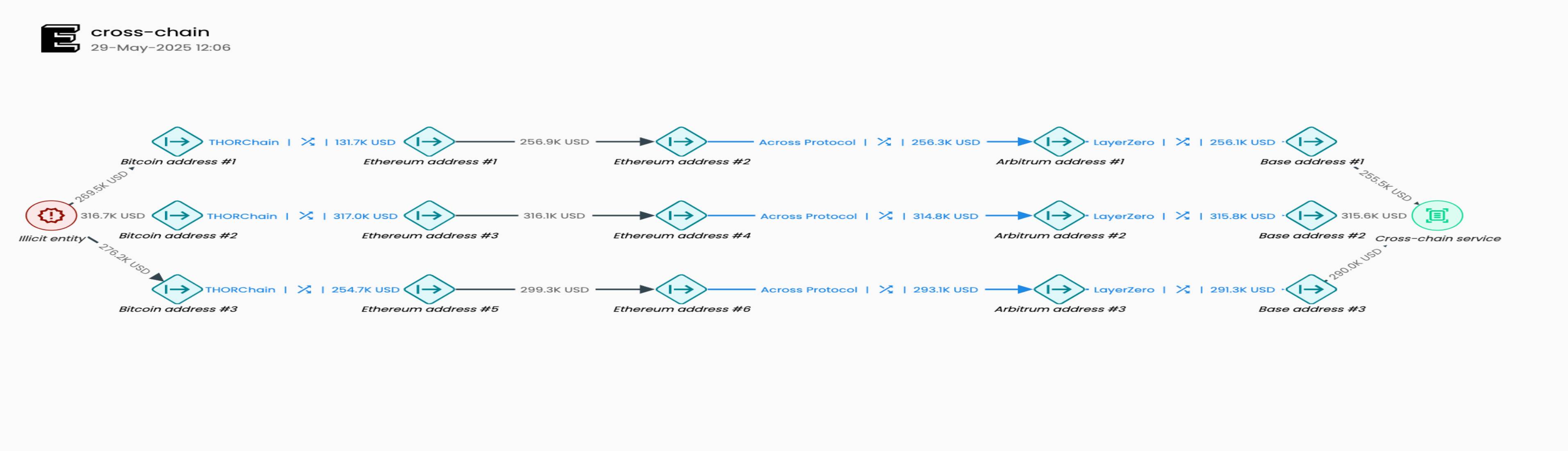

案例研究:下圖Elliptic 調查工具截圖顯示某犯罪組織如何利用跨鏈橋在多個區塊鏈上轉移資金,然後最終將資金存入加密貨幣服務平臺。

資金從比特幣鏈發起(左側),跨鏈至以太坊,以太坊切換地址進行內部轉移,跨鏈至Arbitrum,再跨鏈至Base 鏈,最終存入加密貨幣服務平臺。圖片還突出顯示了另外兩個具有相同模式的實例。雖然沒有完整顯示,但同樣的套路還出現了十餘次,反映出洗錢行為的系統性。 此行為目的有二:延緩調查員追蹤速度或進行干擾;阻止接收方交易所識別資金非法源頭。然而,支持自動跨鏈橋追蹤的區塊鏈調查工具可無縫還原完整路徑。具備跨鏈追蹤能力的交易監測工具(如Bitget 採用的Elliptic 系統)能自動識別資金與犯罪組織的原始關聯。 |

5.2 如何利用行為和模式偵查詐騙資金

前文案例依賴已知非法加密貨幣地址標籤(如殺豬盤地址),這些地址標籤通常來自受害者報案、執法協作等多渠道數據採集。但詐騙規模膨脹(加之受害報案率低等因素)導致無法覆蓋所有地址。

因此部分先進交易監測工具引入行為檢測作為補充防線。通過自動分析行為和模式,系統可推斷某特定地址是否進行符合詐騙特徵的鏈上操作,並對相關交互進行風險標記。此類行為分析通常由專業行為檢測模型執行(部分採用機器學習技術)。截至目前,Elliptic 行為檢測可識別15餘種詐騙類型(含殺豬盤、地址投毒、冰釣攻擊等),且檢測能力持續擴展。

下方示例展示行為檢測如何阻止用戶向詐騙地址轉賬:該示例中存在三個殺豬盤相關地址。頂部與底部地址經受害者報案識別並確認。處於中間的那個地址雖未被舉報,但行為檢測模型將其標記為潛在殺豬盤關聯地址。

該地址隨後收到了某交易所的轉賬。若該交易所啟用行為檢測警報,轉賬前即可識別風險從而避免用戶資金損失。最終這三個殺豬盤地址資金均流向同一地址,該地址後被Tether 官方凍結,列入黑名單。該地址持有的 USDT 均被凍結,進一步證實了所涉資金的非法性質。

| 點擊此處瞭解Bitget 接入Elliptic 區塊鏈分析工具後如何將風險攔截率提升99%——該行業領先工具支持超過50條區塊鏈,具備自動化跨鏈橋追蹤與行為檢測能力。 |

6. 防護建議與最佳實踐

面對持續升級的詐騙技術,用戶需建立清晰的自我保護意識與技術鑑別能力。為此,慢霧提出以下核心反詐建議:

(1)提升社交媒體內容鑑偽能力

切勿點擊評論區或群聊中的任何鏈接——即便看似“官方”。進行錢包綁定、領取空投、質押操作等關鍵行為時,務必通過項目官網或可信社區渠道驗證。建議安裝 Scam Sniffer 等安全插件實時檢測並攔截釣魚鏈接,降低誤觸風險。

(2)警惕 AI 工具引入的新型風險

隨著大語言模型技術(LLM)迅猛發展,各類新型 AI 工具湧現。模型上下文協議(MCP)標準已成為連接 LLM 與外部工具/數據源的關鍵橋樑。但 MCP 普及也帶來新安全挑戰。慢霧已發佈系列MCP 安全研究文章,建議相關項目團隊提前自查並加固防禦。

(3)善用鏈上工具識別風險地址與龐氏特徵

對疑似跑路或欺詐的代幣項目,建議使用MistTrack等反洗錢追蹤工具查驗項目關聯地址風險,或通過GoPlus 代幣安全檢測工具快速評估。結合 Etherscan/BscScan 等平臺查看受害者評論區預警。對高收益項目保持高度警惕——異常高回報往往伴隨極高風險。

(4)切勿盲信“規模效應”與“成功案例”

詐騙者常通過大型Telegram 群組、虛假 KOL 背書、偽造盈利截圖營造暴利氛圍。一般來說,項目可信度應通過 GitHub 代碼庫、鏈上合約審計、官網公告等透明渠道進行驗證。用戶需培養獨立驗證信息源的能力。

(5)防範社交信任型“文件誘導”攻擊

越來越多的攻擊者利用Telegram、Discord 和領英等平臺發送偽裝成工作機會或技術測試邀請的惡意腳本,誘使用戶操作高風險文件。

用戶防護指南:

● 警惕要求從GitHub 等平臺下載/運行代碼的可疑工作或自由職業邀約。請務必通過公司官網或郵箱核實發件人身份,請勿輕信“限時高回報任務”話術。

● 處理外部代碼時嚴格審查項目源及作者背景,拒絕運行未經驗證的高風險項目。建議在虛擬機或沙盒環境中執行可疑代碼以隔離風險。

● 謹慎處理Telegram/Discord 等平臺接收的文件:關閉自動下載功能,手動掃描文件,警惕“技術測試”名義的腳本運行要求。

● 啟用多重認證並定期更換高強度密碼,避免跨平臺密碼複用。

● 請勿點擊來源不明的會議邀請或軟件下載鏈接,養成核驗域名真實性和確認官方平臺來源的習慣。

● 使用硬件錢包或冷錢包管理大額資產,減少聯網設備敏感信息暴露。

● 定期更新操作系統與殺毒軟件,防範新型惡意程序和病毒。

如果懷疑設備被感染,立即斷網,轉移資金至安全錢包,清除惡意程序,必要時重裝系統以最小化損失。

企業防護指南:

● 定期組織釣魚攻防演練,培訓員工識別偽造域名與可疑請求。

● 部署郵件安全網關攔截惡意附件,持續監控代碼倉庫防範敏感信息洩露。

● 建立融合技術防禦與員工意識的釣魚事件響應機制。這種多層次戰略有助於最大限度地降低數據洩露和資產損失的風險。

(6)牢記投資判斷的“基本原則”

● 高收益承諾=高風險:任何宣稱“穩定高回報”或“保本盈利”的平臺均應視為高風險平臺。

● 基於拉人頭進行病毒式增長即典型紅標:設置招募返利機制或“團隊收益”分層結構的項目可初步判定為傳銷。

● 使用鏈上分析工具識別異常資金流:MistTrack 等平臺可追蹤大額異常資金動向,分析團隊套現路徑。

● 核驗審計機構與團隊透明度:警惕部分項目提供的“虛假審計報告”或小型審計機構形式化背書,用戶應確認智能合約是否經可信第三方審計且報告公開。

總之,AI 時代的加密詐騙已從單純“技術漏洞利用”升級為“技術+心理”雙維操控。用戶既要提高技術識別能力,也要加強心理防禦:

● 多驗證,少衝動:請勿因“熟人、權威視頻、官方背景”降低戒心。

● 多質疑,少轉賬:涉及資產操作務必深究底層邏輯,核實來源,確認安全。

● 戒貪婪,常存疑:項目“保本盈利”承諾越誘人,越需提高警惕。

建議研讀慢霧創始人Cos 所著《區塊鏈黑暗森林自救手冊》,掌握鏈上反詐基礎技能,增強自我防護。如遇盜竊,用戶可尋求慢霧團隊的協助。

唯有透徹理解詐騙機制、提升信息甄別力、強化安全工具認知、規範操作習慣,方能在充滿誘惑和風險的數字時代風險浪潮中守護資產安全。安全防護無法一勞永逸,需要持續提起注意。構建完整認知體系與基本防禦習慣,是在數字時代穩步前行、避開詐騙陷阱的唯一航標。

7.結論:未來路徑規劃

五年前防詐意味著“勿點可疑鏈接”,如今則是“所見不為實”。

當AI 偽造視頻、虛假招聘流程與代幣化龐氏騙局重新將信任變成傷害用戶的手段,加密安全的下一階段不僅依賴智能技術,更需集體防禦。Bitget、慢霧與 Elliptic 正通過共享威脅情報、自動化資金追蹤、跨生態風險標記構建聯防網絡。

結論已然明晰:安全無法依賴孤立措施,必須構建網絡化、持續化、用戶中心化的體系。

為此Bitget 將全力推進三大方向:

● AI 紅隊攻防演練:模擬新型詐騙手法測試系統漏洞。

● 合規數據協同網絡:攜手監管機構與合規夥伴共建情報共享生態。

● 推進安全教育:通過反欺詐中心賦能用戶實時威脅感知能力。

詐騙者持續進化,我們也需升級迭代。在這個行業,最珍貴的貨幣從來不是比特幣,而是信任。

下載完整報告,請點擊此處。