朝鮮駭客正在部署PylangGhost木馬,針對加密專家,透過虛假招聘頁面竊取錢包和密碼。

一項新的複雜網路攻擊活動,據稱由朝鮮駭客組織實施,正在針對加密貨幣和區塊鏈領域的專家。該活動的主要工具是名為"PylangGhost"的遠端訪問木馬,專門設計用於竊取加密錢包和密碼管理器中的敏感資訊。

根據思科塔洛斯週三釋出的報告,幕後駭客組織被確定為"著名的千里馬",也被稱為"Wagemole"。PylangGhost是之前發現的GolangGhost RAT的升級版本,使用Python程式語言構建,具有更有效的系統滲透和資料竊取能力。

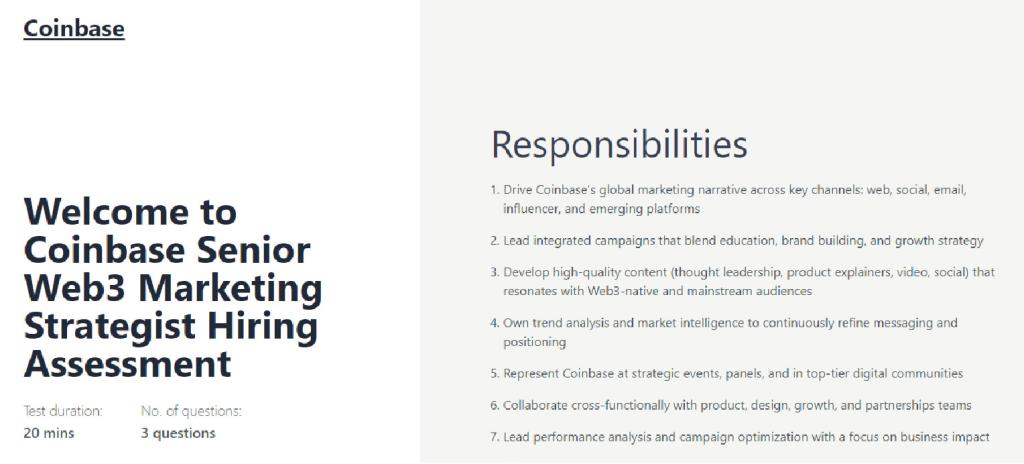

攻擊活動主要針對印度的加密專家 - 一個在區塊鏈領域正在經歷大幅增長的國家。值得注意的是,著名的千里馬組織的主要方法是使用社會工程技術,透過虛假招聘場景。該組織建立了模仿Coinbase、Robinhood和Uniswap等大型金融科技公司的虛假網站,從而接觸求職者。

當受害者被虛假"招聘人員"聯絡時,他們被邀請參加這些虛假招聘網站上的線上技能測試。在面試過程中,受害者被說服授予裝置攝像頭和影片的訪問許可權,並被指導複製和執行一段惡意程式碼 - 偽裝成安裝新影片驅動程式的必要步驟。

一旦受害者啟用惡意程式碼,PylangGhost將被安裝在裝置上,使駭客完全控制系統。惡意程式碼的有效載荷旨在從超過80個瀏覽器擴充套件中提取Cookie和登入資訊,特別是小狐狸、Phantom等流行的加密錢包,以及1Password等密碼管理器。

使用虛假招聘來攻擊並非新鮮事,但透過利用人為因素繞過技術防禦措施始終證明效果顯著。此前,4月份,另一個與Bybit被盜1.4億美元相關的駭客組織也被發現使用類似方法,誘使加密程式設計師執行包含惡意程式碼的虛假招聘測試。

PylangGhost和這次最新活動的出現表明,朝鮮駭客正在持續發展和完善針對數字金融高價值目標的攻擊工具。