朝鮮IT從業人員持續滲透全球IT公司,以賺取收入,通常以加密貨幣的形式,用於資助朝鮮生產大規模殺傷性武器和彈道導彈。過去幾年,美國財政部外國資產控制辦公室(OFAC)、韓國外交部(MOFA)等機構的監管行動已針對實施這些計劃的個人和實體實施制裁,制裁通常包括使用加密貨幣地址作為識別碼。

Chainalysis 密切追蹤針對朝鮮 IT 工作者計劃的制裁名單中加密地址的納入情況,以及有關此威脅的開源信息。我們密切關注朝鮮如何利用加密貨幣創造收入、轉移和整合資金,以及如何通過在主流交易所開設虛假賬戶或利用可能不受監管的場外交易 (OTC) 交易商來洗錢。

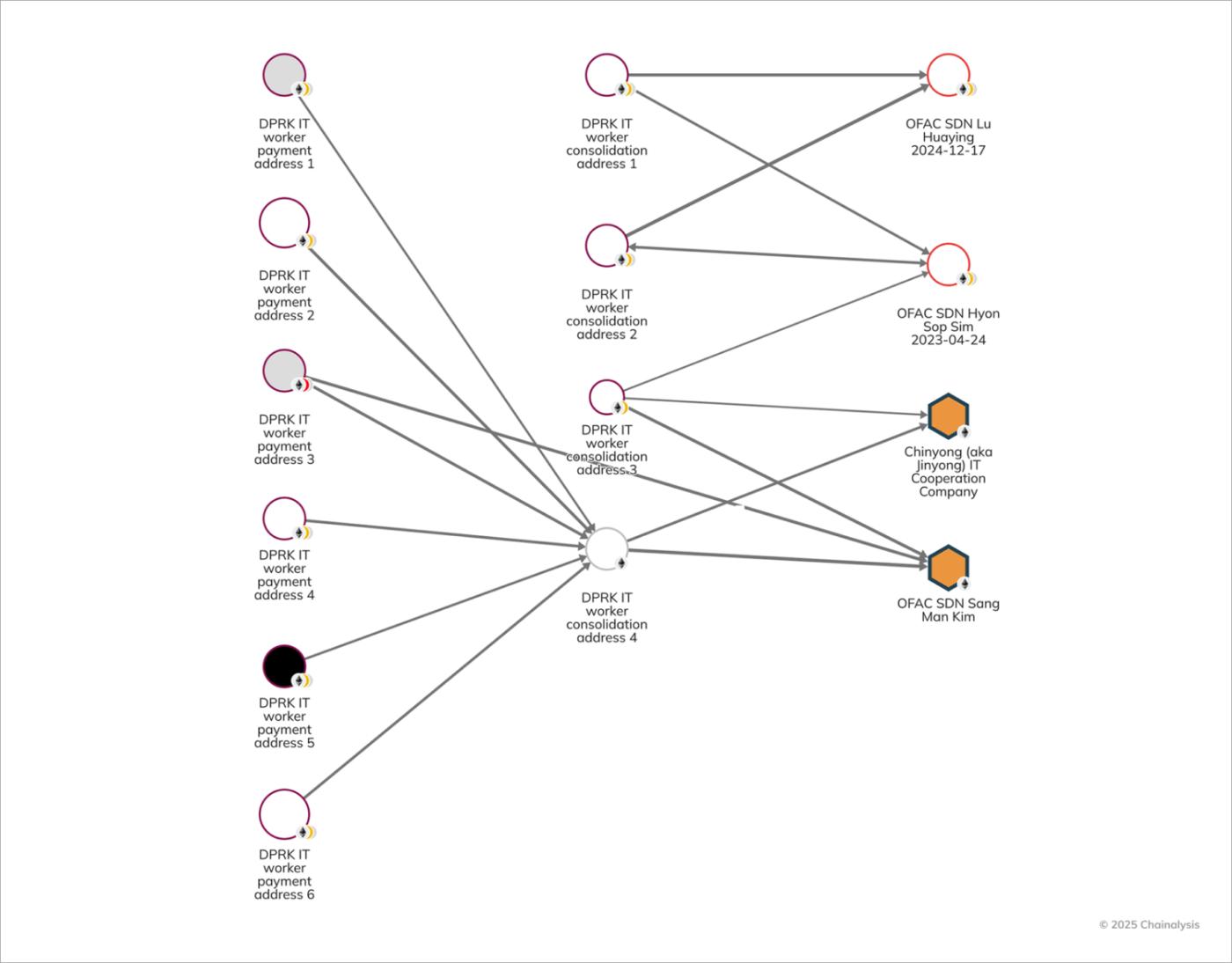

最近的執法行動包括 8 月份 OFAC 針對一名俄羅斯國民實施的制裁,該名俄羅斯國民為向朝鮮的金永信息技術合作公司(Chinyong,也稱為金永 IT 合作公司)付款提供便利,該公司因在國外僱用朝鮮 IT 工人而於 2023 年 5 月受到 OFAC 和韓國外交部 (MOFA) 的制裁。

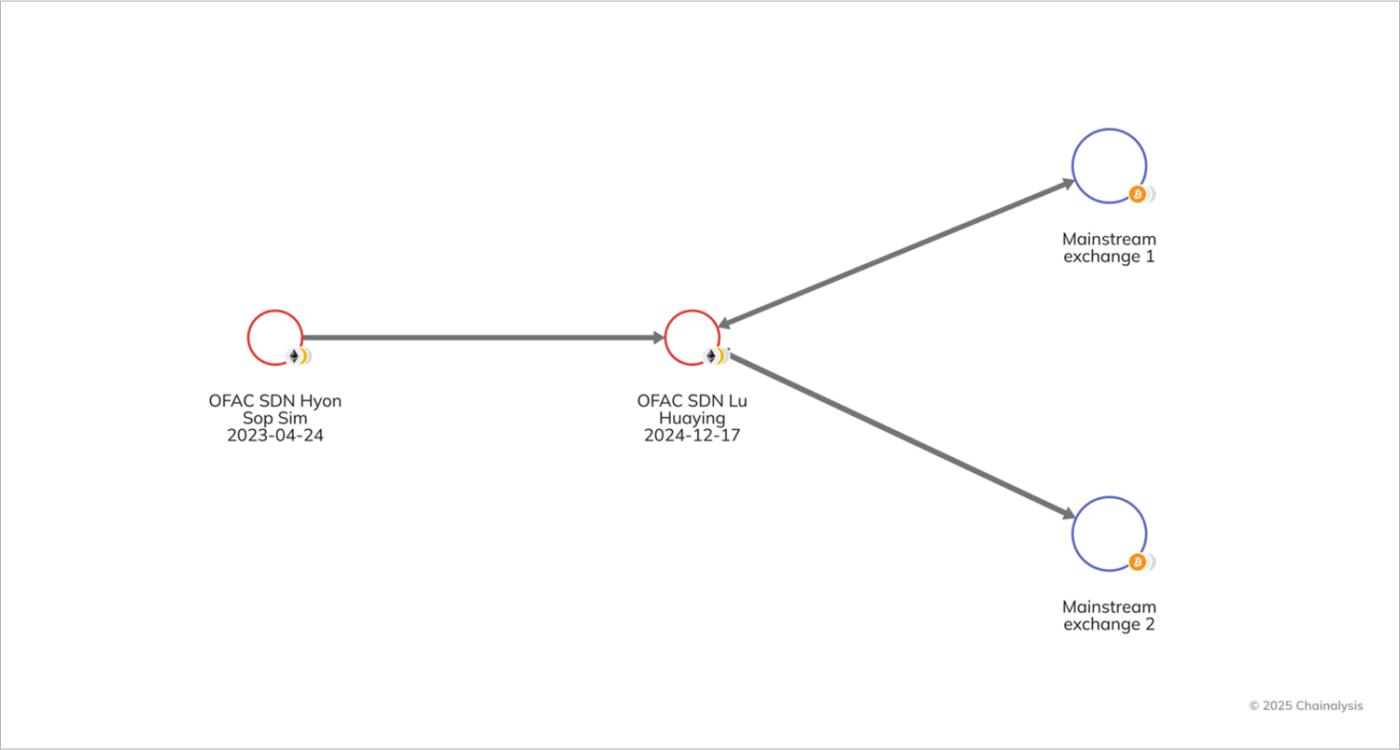

早在2023年,OFAC就已制裁並列入了朝鮮光鮮銀行(KKBC)代表沈鉉燮(Sim)的加密貨幣地址。沈鉉燮已收到數千萬美元的虛擬貨幣,其中一些來自朝鮮IT員工的收入。OFAC特別調查員、駐阿聯酋的中國公民盧華英(Lu)等場外交易員也因代表朝鮮政權洗錢而受到制裁。

這些行動凸顯了一個複雜的網絡,該網絡嚴重依賴加密貨幣來產生和洗錢,因此也面臨執法部門干擾的風險。正如美國司法部(DOJ)最近對朝鮮控制資金的沒收行動所強調的那樣,先進的區塊鏈分析技術不僅提供了獨特的洞察,也為標記和破壞欺詐性IT工作者洗錢網絡提供了真正的機會。

本博客將探討朝鮮IT工作者為其創收和洗錢過程提供便利的運營、網絡和機制。通過了解這些網絡,執法部門、監管機構和私營企業可以更好地檢測IT工作者的鏈上活動,並阻斷資金流向朝鮮大規模殺傷性武器(WMD)計劃。

通過加密貨幣創造收入

朝鮮的IT工作者通常通過像Chinyong這樣的中介機構被派往海外,申請全球IT公司的職位。他們利用各種混淆技術,包括虛擬專用網絡(VPN)、偽造或被盜的身份證件,以及人工智能(AI)語音和人臉識別軟件等技術,來隱藏自己的位置和身份,從而成功獲得成功。

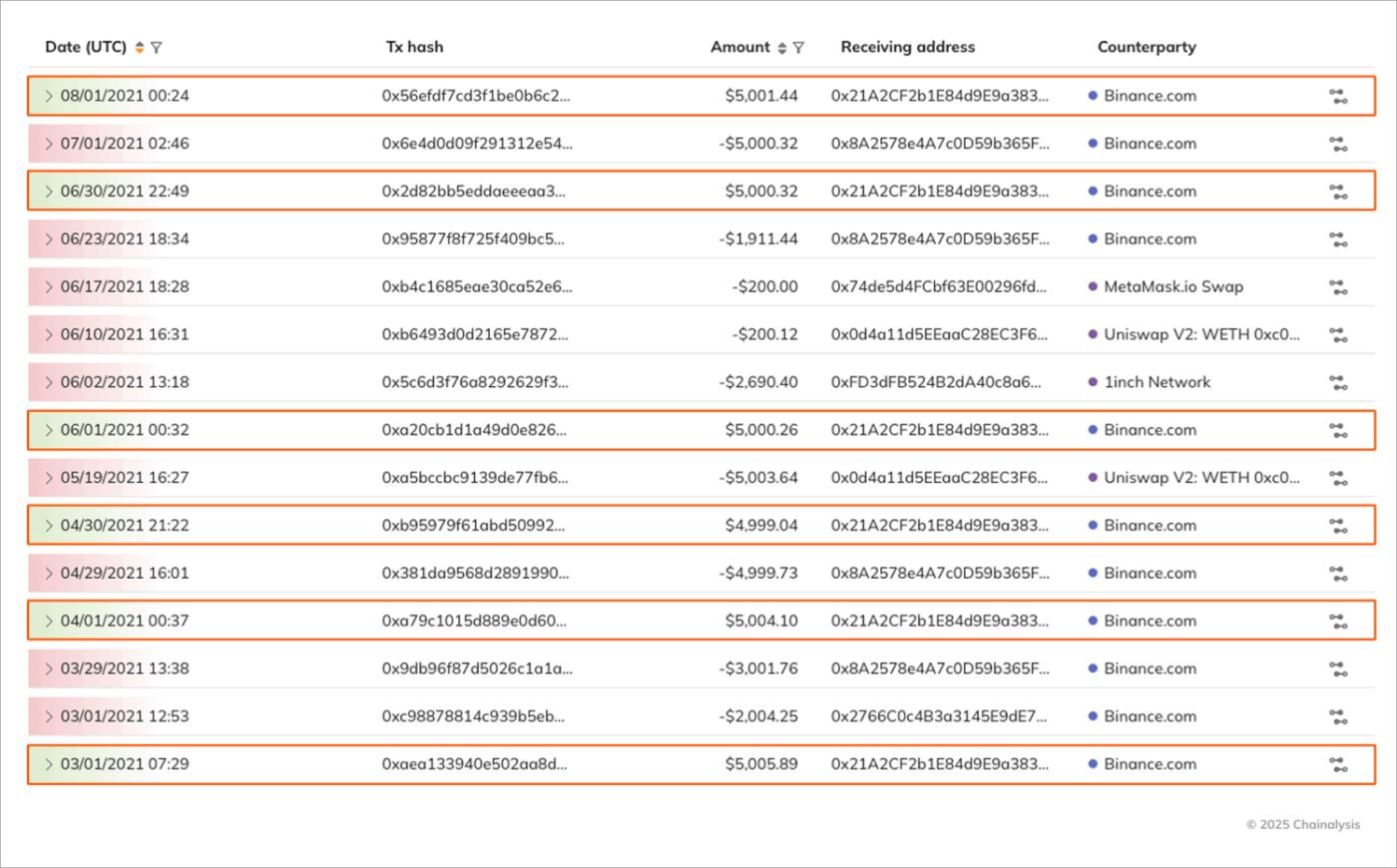

朝鮮 IT 工作者一旦入職,就會要求以穩定幣支付工資,這可能是因為穩定幣的價值穩定,而且在場外交易商中很受歡迎,因為穩定幣可以幫助人們將加密貨幣兌換成法定貨幣。從朝鮮 IT 工作者支付地址的鏈上活動來看,這些錢包似乎會定期收到固定金額的付款,這表明他們收到了工資。例如,這位朝鮮 IT 工作者幾乎每月都能收到大約 5,000 美元的工資:

通過區塊鏈技術混淆收入

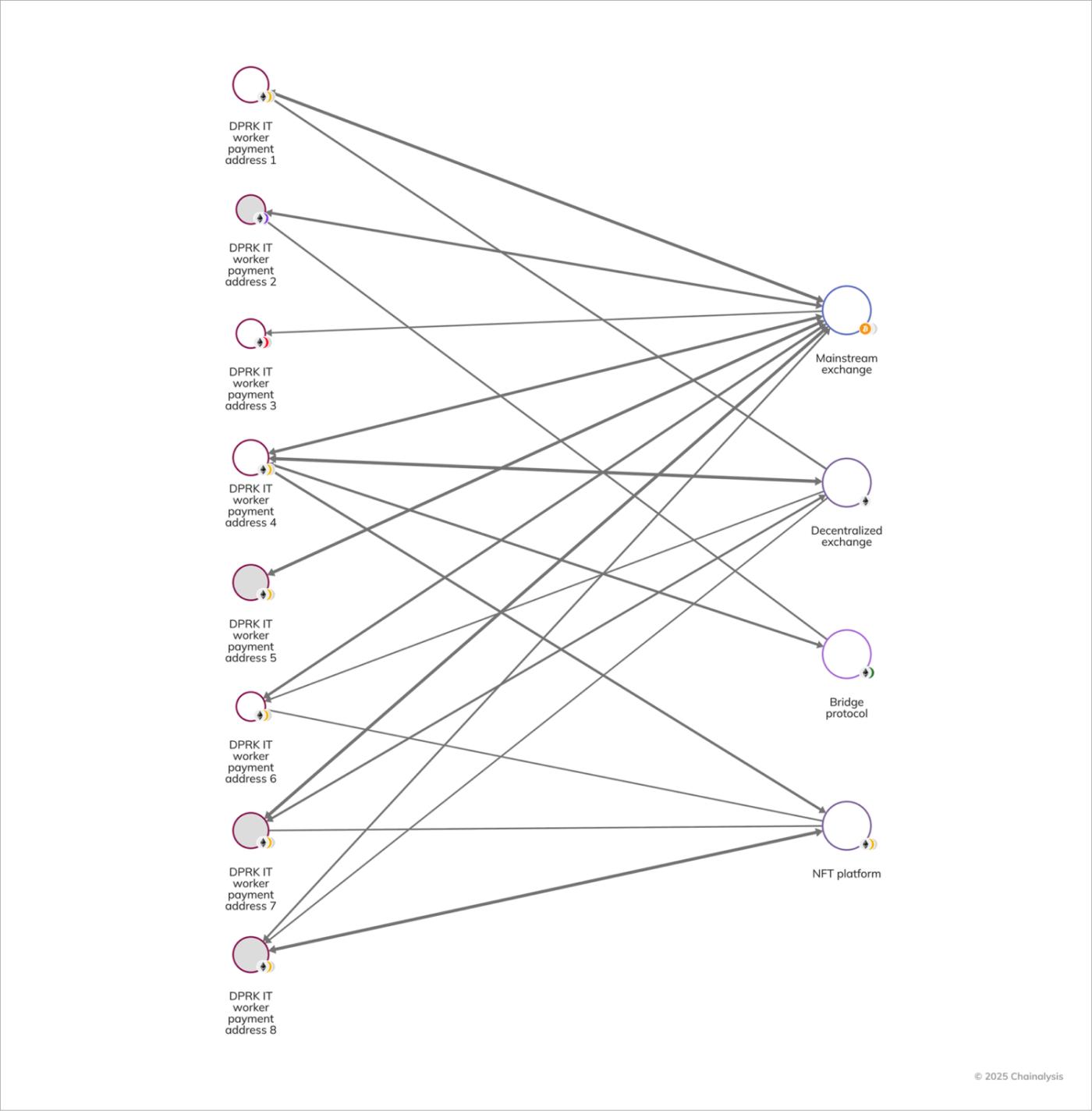

朝鮮IT工作者一旦收到工資,就會通過各種不同的洗錢手段轉移加密貨幣。IT工作者及其洗錢同行切斷資金來源和去向鏈上聯繫的方式之一是通過跳鏈和/或代幣交換。他們利用去中心化交易所和橋接協議等智能合約來增加資金追蹤的複雜性。

如下面的Chainalysis Reactor圖所示,我們可以看到去中心化協議和橋樑以及主流交易所的使用,所有這些都被用來混淆資金流動。

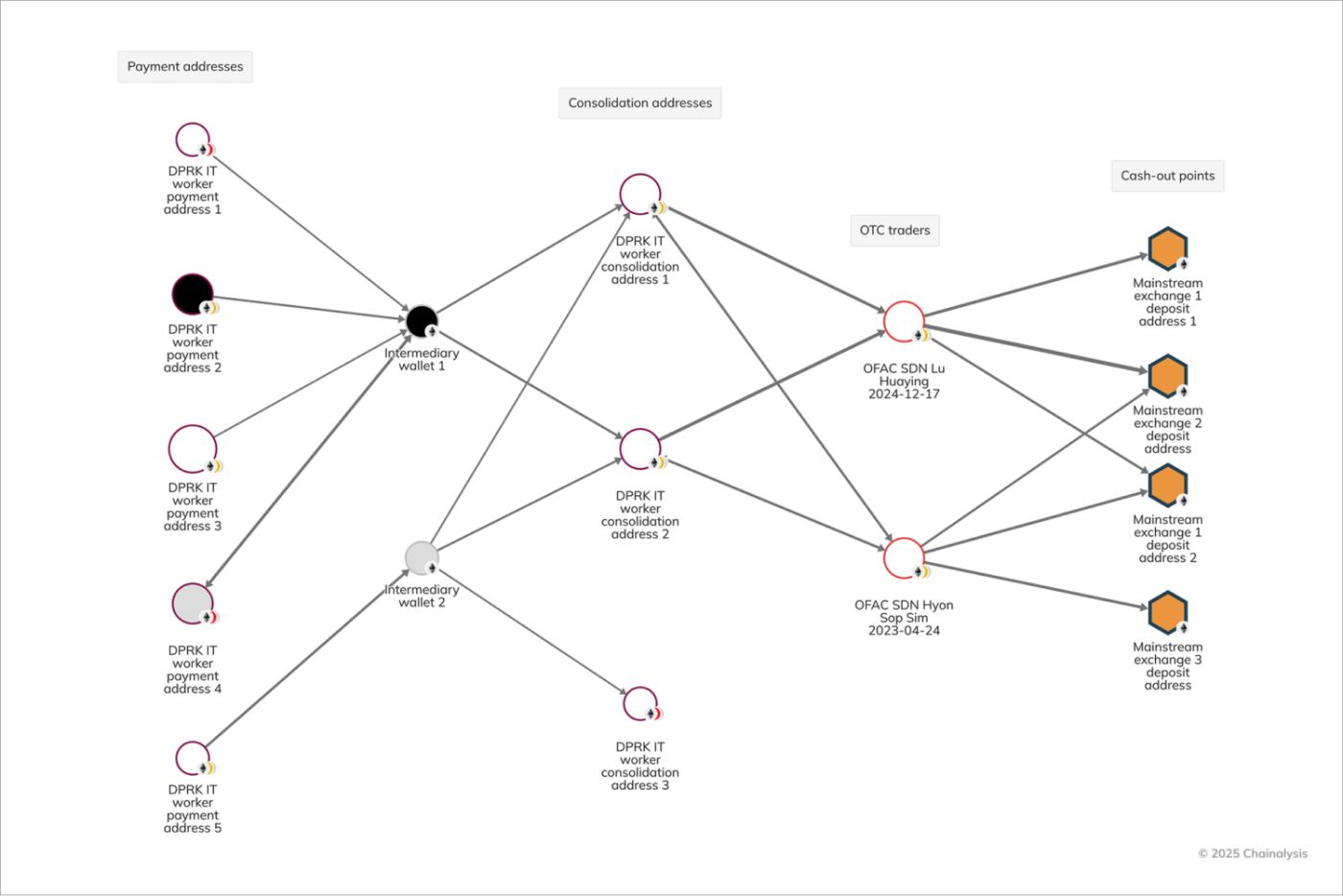

朝鮮IT工作者也依賴中介機構協助洗錢,最終將資金匯往朝鮮。正如美國司法部針對朝鮮控制資金的沒收行動所述,IT工作者的薪酬資金通過合併的方式進行洗錢。這些資金與其他犯罪所得以及其他朝鮮IT工作者的資金混合,經過層層篩選,最終匯至朝鮮政權代表手中,這些代表使用虛假身份證件在主流交易所開設賬戶。

雖然朝鮮洗錢者據稱使用虛假身份證件在主流交易所開設賬戶,但其他司法管轄區的洗錢者也使用真實身份開設賬戶。根據美國司法部的沒收行動,Sim 使用虛假的俄羅斯身份證件在一家主流交易所開設賬戶,而 Lu 使用自己的姓名和阿聯酋居留卡在現已停業的 FTX 交易所開設賬戶。

此次沒收行動還揭示了朝鮮 IT 工作者的資金如何流向朝鮮公民、Chinyong 代表金尚萬 (KIM)、朝鮮對外貿易銀行 (FTB) 子公司 KKBC 僱用的沈賢燮 (SIM) 以及中國公民、場外交易員盧某 (SDN Lu),盧某因使用位於阿聯酋的幌子公司向平壤輸送非法收益而於 2024 年 12 月受到制裁。

以下 Reactor 圖表顯示了朝鮮 IT 工作者的資金如何轉移到 KIM 在主流交易所控制的賬戶,以及 SIM 和 Lu 運營的非託管錢包。

將收入轉化為法定貨幣

朝鮮IT工作者在區塊鏈上洗錢後,將其收入轉交給代表朝鮮政府的中間商保管,這些資金就會被兌換成法定貨幣。這通常通過主流交易所運營的虛擬賬戶或場外交易商進行。下圖顯示了SIM對盧某的嚴重依賴。盧某於2024年12月因協助朝鮮政府洗錢而受到制裁。

打擊加密貨幣洗錢網絡的經驗教訓

近期美國海外資產控制辦公室(OFAC)的認定和司法部的沒收行動,凸顯了全球對朝鮮IT員工詐騙的關注,以及摧毀其逃避國際制裁的金融網絡的決心。這些網絡從犯罪者到基礎設施建設者,再到協助者,仍然是執法行動的主要目標,因為它們仍在利用區塊鏈為朝鮮政權提供資金。

英國財政部金融制裁執行辦公室 (OFSI)和聯邦調查局 (FBI)互聯網犯罪投訴中心針對朝鮮 IT 工作者發佈的警告,強調了私營部門需要監控和識別這些風險的危險信號。這些警告包括:身份、位置或憑證不一致;匿名基礎設施;不正常的支付流程;以及表明隱瞞信息的行為。通過尋找這些鏈上和鏈下指標,IT 行業利益相關者可以在破壞維持這些行為者的金融渠道方面發揮關鍵作用。

公司應實施特定檢查,以識別潛在的朝鮮IT員工活動。關鍵的危險信號包括IP地址與聲明地點不符、身份證明文件被篡改以及不願參與視頻通話或使用人工智能生成的個人資料。在財務方面,應注意穩定幣支付偏好、將款項分攤到多個錢包的要求以及複雜的第三方支付安排。尤其要警惕那些以低於市場價格提供高級技術技能的候選人。將這些檢查納入合規框架,並詳細記錄承包商的互動情況,可以幫助組織避免在不知情的情況下為朝鮮的制裁規避計劃提供便利。

本網站包含指向不受 Chainalysis, Inc. 或其關聯公司(統稱“Chainalysis”)控制的第三方網站的鏈接。訪問此類信息並不意味著 Chainalysis 與該網站或其運營商有任何關聯,亦不代表 Chainalysis 對其背書、認可或推薦,並且 Chainalysis 對其中託管的產品、服務或其他內容不承擔任何責任。

本材料僅供參考,不旨在提供法律、稅務、財務或投資建議。接收者在做出此類決定之前,應諮詢其顧問。Chainalysis 對接收者在使用本材料時做出的任何決定或任何其他作為或不作為不承擔任何責任。

Chainalysis 不保證或擔保本報告中信息的準確性、完整性、及時性、適用性或有效性,並且不對因該等材料任何部分的錯誤、遺漏或其他不準確之處而引起的任何索賠負責。

朝鮮 IT 工作者:朝鮮加密洗錢網絡內部文章最先出現在Chainalysis上。