DeFi 協議 Abracadabra 因攻擊者利用其批處理函數中的一個簡單邏輯錯誤而損失了 180 萬美元。Hacken 的分析師表示,攻擊者已經通過 Tornado Cash 洗錢。

- 攻擊者利用了 Abracadabra 批處理功能中的一個簡單邏輯錯誤,導致其損失近 200 萬美元,類似於幾天前對一個分叉項目的攻擊。

- 攻擊者繞過了用於檢查借款人是否有足夠抵押品的安全標誌,一次性耗盡了六個 Cauldron,然後將被盜的 MIM 換成ETH ,並通過 Tornado Cash 進行路由。

- 這並不是 Abracadabra 的代碼第一次成為攻擊目標,但該事件凸顯了一個未實現的小功能如何讓黑客有機可乘,即使在分叉中也發現了同樣的缺陷。

10 月初,DeFi 借貸協議 Abracadabra 曾遭受過多次黑客攻擊,該協議允許人們使用存入的代幣作為抵押品借入其穩定幣 MIM。區塊鏈安全公司 Hacken 的分析師在與 crypto.news 分享的一份研究報告中表示,這次攻擊者再次利用協議批處理功能中的一個簡單邏輯錯誤,在不提供任何抵押品的情況下進行借款,導致 Abracadabra 再次損失約 180 萬美元,就像幾天前一個分叉項目遭受攻擊一樣。

Abracadabra 的推出旨在讓人們使用有息代幣作為抵押品,借入一種名為 Magic Internet Money(簡稱 MIM)的美元掛鉤代幣。該系統由兩部分組成:Cauldrons(負責處理借貸規則)和 DegenBox(實際存儲代幣的共享金庫)。簡而言之:您將抵押品存入 Cauldron,DegenBox 負責在後臺跟蹤資金。

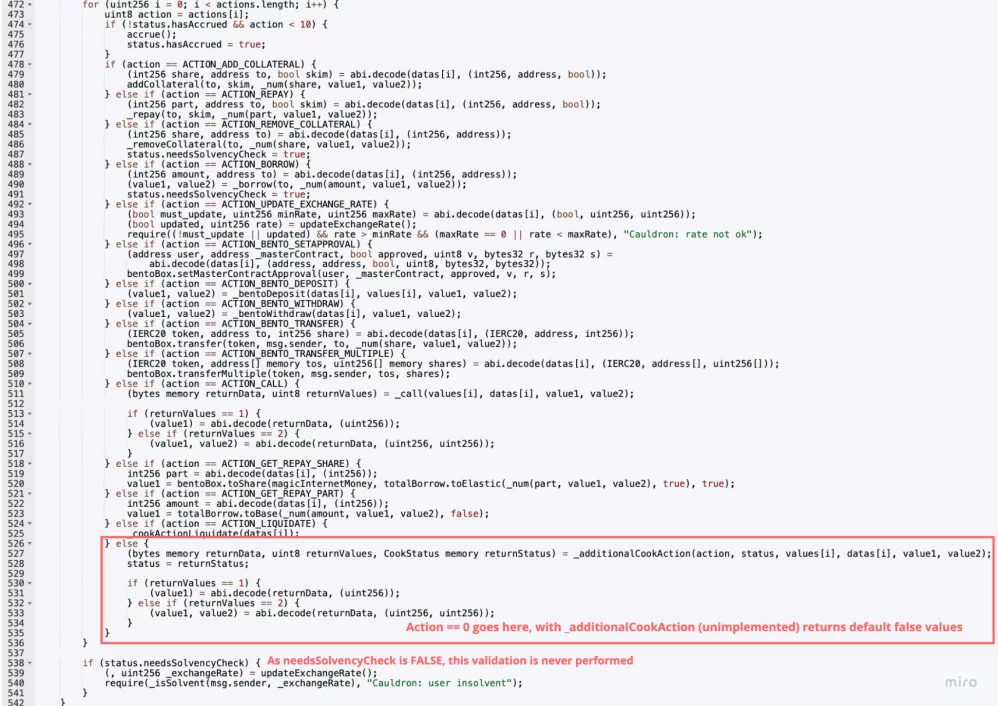

簡而言之,問題出在:一個安全標誌,原本應該強制檢查借款人是否擁有足夠的抵押品,卻在單筆交易中被關閉了。正如 Hacken 的報告所述,攻擊者“利用了 Abracadabra 的 cook() 函數中的一個邏輯缺陷,借入 MIM 代幣後,立即重置了原本應該檢查其是否擁有足夠抵押品的驗證標誌”。這導致攻擊者可以跨多個 Cauldron 進行一次性、無抵押的借款。

在顯微鏡下

簡單來說,這個流程的工作原理如下。Abracadabra 使用一個名為cook()的批處理函數,以便用戶可以在一次交易中執行多個操作。比如,一次點擊即可存入抵押品並借款。其中一個操作,例如“借款”步驟,會將一個名為needsSolvencyCheck的標誌設置為 true,意思是“在本次交易結束時,檢查借款人是否安全”。

但是可以在同一批次中運行的另一個操作調用“_additionalCookAction(…)”。正如 Hacken 指出的那樣,該函數被聲明為“虛擬”並且從未實現,因此默認情況下它返回一個空對象,其中所有內容都設置為 false,包括needsSolvencyCheck標誌。

結果,攻擊者調用了借入操作,然後調用了重置標誌的默認操作,最後,協議從未檢查償付能力。

分析人士稱,攻擊者一次性攻擊了六個 Cauldron,竊取了大約 179 萬個 MIM 並將其兌換成ETH。分析人士解釋說,攻擊者利用了漏洞,系統地攻擊了六個不同的 Cauldron,並“使用相同的技術,通過專門的 cook 函數調用”耗盡了每個 Cauldron。

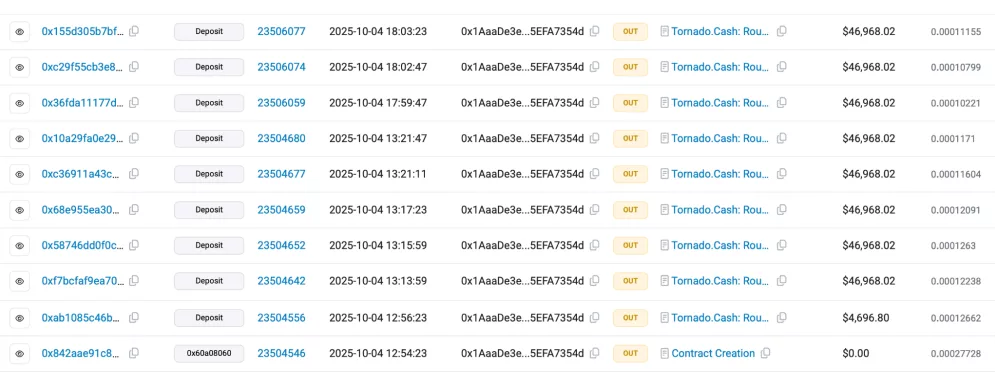

交換後,攻擊者通過加密混合協議 Tornado Cash 轉移資金,大部分是每筆 10 ETH ,並在接下來的一天逐漸發送。

這並非 Abracadabra 的 CauldronV4 代碼第一次陷入困境。今年早些時候,其他事件也涉及了同一類合約中的不同邊緣情況。現在值得關注的是,分叉部署的反應速度之快。

據報道,在 Abracadabra 漏洞暴露前幾天,一個名為 Synnax 的分叉在其自己的 DegenBox 上暫停或取消了對其 CauldronV4 主控的白名單,因此,分叉團隊在發現相同的弱點後拉下了緊急剎車,這表明,即使沒有修復,觀察代碼的團隊也能看到風險。