朝鮮黑客組織Konni發現了一系列新型攻擊手段,這些攻擊首次利用了谷歌的“查找中心”(Find Hub)資產追蹤功能。這些攻擊針對安卓和Windows設備,旨在竊取數據並實現遠程控制。

2025 年 9 月初檢測到的活動表明,這些攻擊可以利用谷歌的資產跟蹤服務 Find Hub,從而導致個人數據被未經授權刪除。

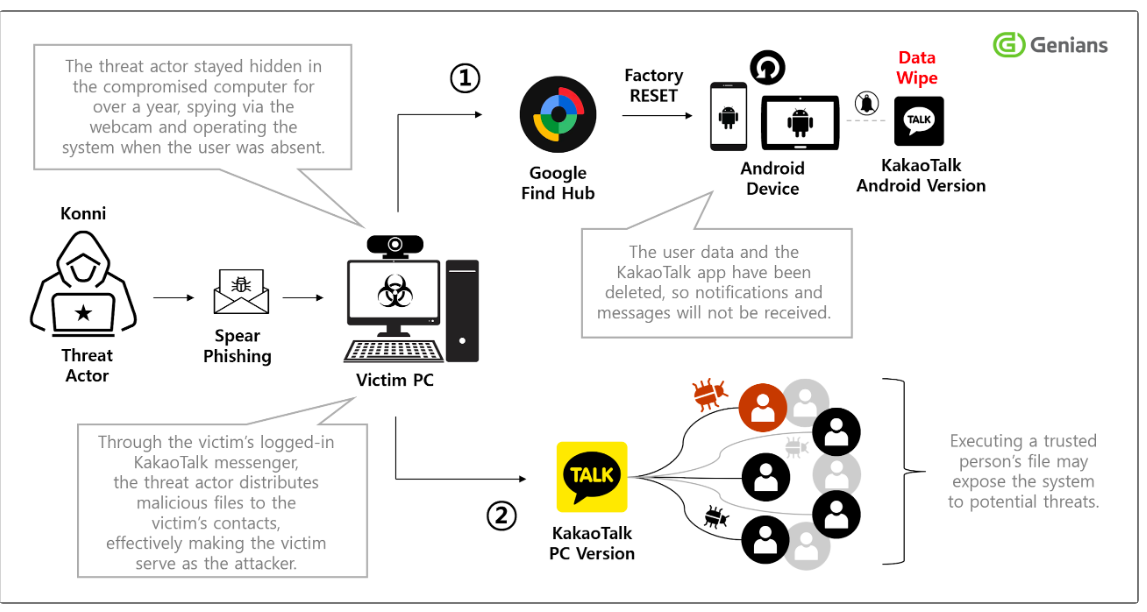

此次攻擊始於Konni發起的一系列攻擊,他們首先向目標發送魚叉式網絡釣魚郵件,以獲取其計算機的訪問權限。然後,他們利用目標用戶登錄的KakaoTalk聊天應用程序會話,以ZIP壓縮包的形式向其聯繫人發送惡意載荷。

Genians 安全中心 (GSC) 在一份技術報告中指出:“攻擊者冒充心理諮詢師和朝鮮人權活動家,散佈偽裝成減壓程序的惡意軟件。”

韓國網絡安全組織稱,該惡意軟件針對韓國境內的行動。

據調查人員稱,這些網絡釣魚郵件看似來自合法機構,例如國家稅務局。這種伎倆誘騙用戶打開惡意附件,這些附件中包含遠程訪問木馬程序,例如 Lilith RAT,它可以控制受感染的計算機併發送其他惡意代碼。

攻擊者可以在被入侵的電腦中隱藏一年以上,通過網絡攝像頭進行監視,並在用戶不在時操作系統。GSC指出:“在此過程中,初始入侵期間獲得的訪問權限能夠實現系統控制和額外信息收集,而規避策略則能夠實現長期隱蔽。”

黑客可以竊取受害者的谷歌和Naver賬戶憑證。在獲得被盜的谷歌密碼後,黑客會利用這些密碼登錄谷歌查找中心,並遠程擦除受害者的設備。

例如,這些黑客登錄了Naver名下的一個恢復郵箱賬戶,並刪除了谷歌的安全警報郵件。此外,他們還清空了收件箱中的已刪除郵件文件夾,以掩蓋他們的蹤跡。

黑客還使用了一個 ZIP 文件。該文件通過即時通訊應用傳播,其中包含一個名為“Stress Clear.msi”的惡意 Microsoft 安裝程序 (MSI) 包。該程序包使用提供給一家中國公司的合法簽名來驗證其真實性。一旦啟動,它會使用批處理腳本執行基本設置。

然後,它會運行一個 Visual Basic 腳本 (VBScript),該腳本會顯示一個關於語言包兼容性問題的虛假錯誤消息,同時在後臺執行惡意命令。

該惡意軟件在某些方面與 Lilith RAT 類似,但由於已發現的變化,它被賦予了代號 EndRAT(安全研究員 Ovi Liber 也稱之為 EndClient RAT)。

Genians指出,Konni APT組織成員還使用AutoIt腳本啟動了Remcos RAT 7.0.4版本。該版本由負責維護的組織於2025年9月10日公開披露。如今,黑客在攻擊中使用該木馬的更新版本。Quasar RAT和RftRAT(Kimsuky在2023年使用的另一款木馬)也已在目標設備上被發現。

這家韓國網絡安全公司表示:“這表明該惡意軟件是專門針對韓國的行動而設計的,獲取相關數據和進行深入分析需要付出相當大的努力。”

朝鮮支持的黑客勢力日益壯大

這次攻擊顯然是 Konni APT活動的後續行動,而 Konni APT 活動與朝鮮政府支持的 Kimsuky 和APT 37 組織有關。

與此同時,ENKI披露,拉撒路集團使用升級版的Comebacker惡意軟件攻擊國防和航空航天公司,並以特製的微軟Word文檔作為誘餌,進行間諜活動。他們謊稱自己來自空客、Edge集團和印度坎普爾理工學院,以此欺騙公眾。

與此同時,據 Cryptopolitan 報道,韓國外交部第二副部長金智娜宣佈,韓國正在考慮對朝鮮實施制裁,以應對猖獗的加密貨幣犯罪,並表示與美國的合作至關重要。