2025 年,加密行業看上去比幾年前“成熟得多”:合約模板更標準了,審計公司排著隊,AI 功能正逐漸出現在各類安全工具裡。表面上,風險似乎在被有序壓縮。

真正在變化的,卻是攻擊的結構。

鏈上漏洞的數量在減少,但單次事故依舊可以抹去一整家機構的資產負債表;AI 目前主要被用作模擬和審計工具,卻已經在悄悄改變攻擊腳本的迭代速度;而在鏈下,國家級黑客開始把遠程招聘、自由職業平臺和企業協作軟件,當作新的主戰場。

換句話說,安全問題不再只是“誰的代碼更乾淨”,而是“誰的系統更經得起被誤用和被滲透”。對許多團隊而言,最大的風險不在鏈上,而在他們並未真正當作安全問題來看待的那一層:賬戶與權限、人員與流程,以及這些要素在壓力之下如何失效。

這篇文章嘗試給出的是一份 2026 年之前仍然有效的簡化地圖:從鏈上邏輯,到賬戶與密鑰,再到團隊、供應鏈和事後響應——加密行業要面對的安全問題,正在從一份“漏洞清單”,變成一套必須落地的行動框架。

鏈上攻擊:越來越少,卻越來越貴

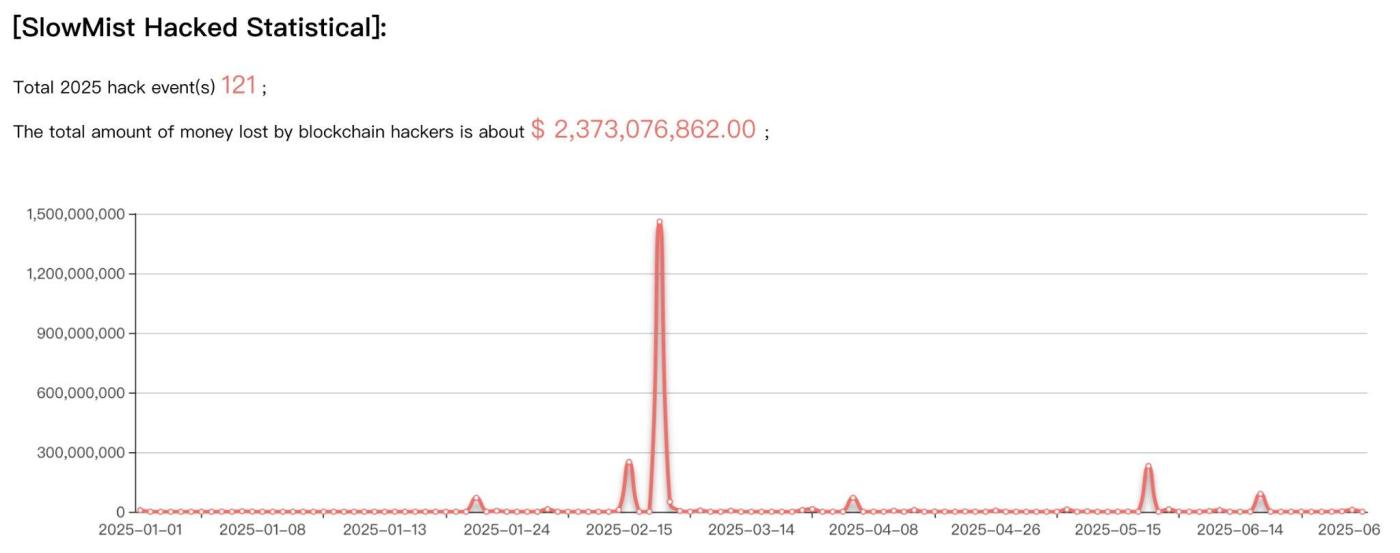

今年的加密攻擊呈現出一種新的對稱性:事件數量減少,但每次攻擊的破壞性卻顯著增強。SlowMist發佈的2025 年中報告顯示,上半年加密行業遭遇了 121 起安全事件——比去年同期的 223 起下降了 45%。這本應是好消息,但攻擊事件損失卻從 14.3 億美元飆升至 約23.7 億美元,增幅 66%。

攻擊者不再浪費時間在低價值目標上,而是專注於高價值資產和高技術壁壘的入口。

DeFi:從低成本套利到高技術博弈

去中心化金融(DeFi)依然是攻擊者的主要戰場,佔據了76%的攻擊事件。然而,儘管事件數量佔比高達92起,DeFi協議的損失卻從2024年的6.59億美元下降至4.7億美元。這一趨勢表明,智能合約的安全性正在逐步提高,形式化驗證、漏洞賞金計劃和運行時保護工具的普及,正在為DeFi構築更堅固的防線。

但這並不意味著DeFi協議已經安全。攻擊者的目標轉向了更為複雜的漏洞,尋找那些能夠帶來更大回報的機會。與此同時,中心化交易所(CEX)則成為了損失的主要來源。儘管僅發生了11起攻擊事件,但其造成的損失高達18.83億美元,其中某知名交易所的單次損失就達14.6億美元——這是加密史上規模最大的單次攻擊事件之一(金額上甚至超過 Ronin 事件的 6.25 億美元)。這些攻擊並非依賴鏈上漏洞,而是源於賬戶劫持、內部權限濫用和社會工程攻擊。

這份報告內披露的數據,實際上講述了一個清晰的故事:中心化交易所(CEX)在被攻擊次數遠少於 DeFi 的情況下,卻產生了更高的總損失。按平均每起事件計算,攻擊一個 CEX 的“回報”是攻擊一個 DeFi 協議的 30 倍以上。

這種“效率差”也導致了攻擊目標的兩極分化:

- DeFi 戰場:技術密集型——攻擊者需要深入理解智能合約邏輯、發現重入漏洞、利用 AMM 定價機制缺陷;

- CEX 戰場:權限密集型——目標不是破解代碼,而是獲取賬戶訪問權限、API 密鑰、多籤錢包的簽名權。

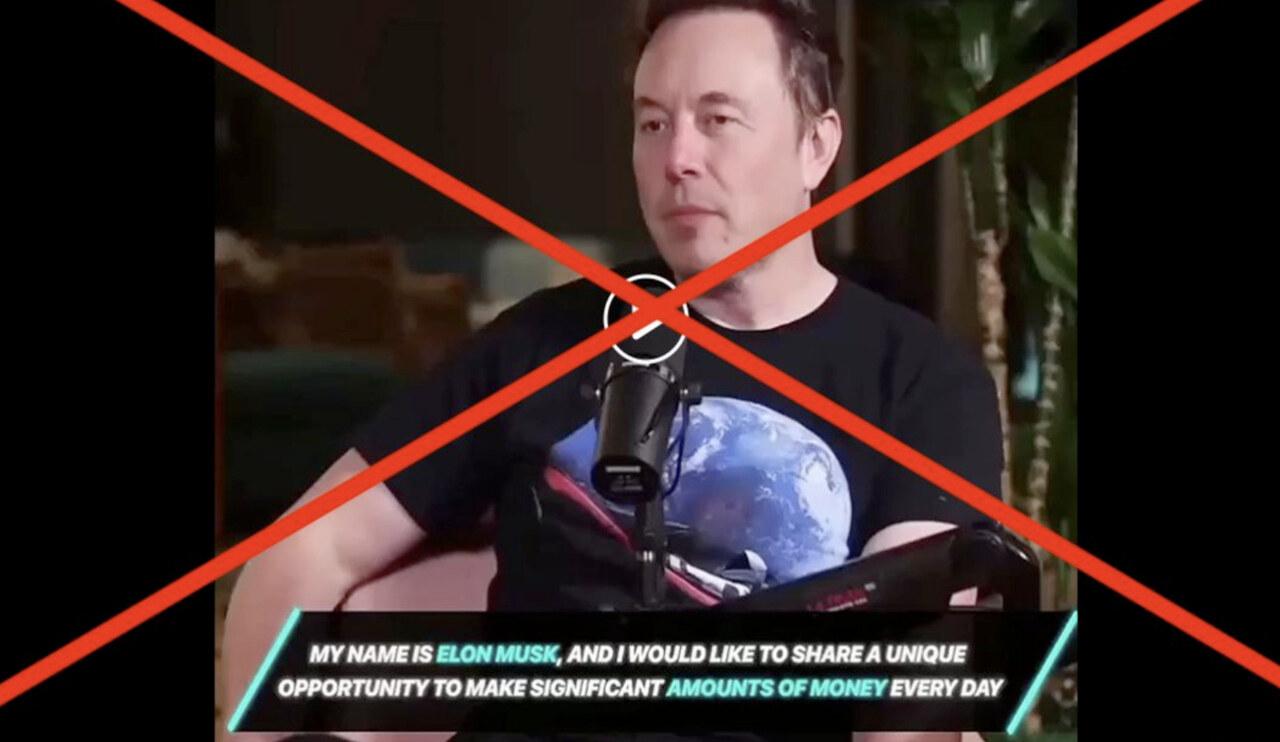

與此同時,攻擊手段也在進化。2025 年上半年出現了一系列新型攻擊:利用 EIP-7702 授權機制的釣魚攻擊、使用 deepfake 技術偽裝成交易所高管的投資詐騙、偽裝成 Web3 安全工具的惡意瀏覽器插件。香港警方破獲的一個 deepfake 詐騙團伙造成了超過 3,400 萬港元的損失——受害者以為自己在和真實的加密貨幣影響者視頻通話,實際上對方是 AI 生成的虛擬形象。

圖片描述:AI生成的虛擬形象

黑客們不再撒網捕魚,他們在尋找大白鯊。

AI:防守的工具,進攻的倍增器”

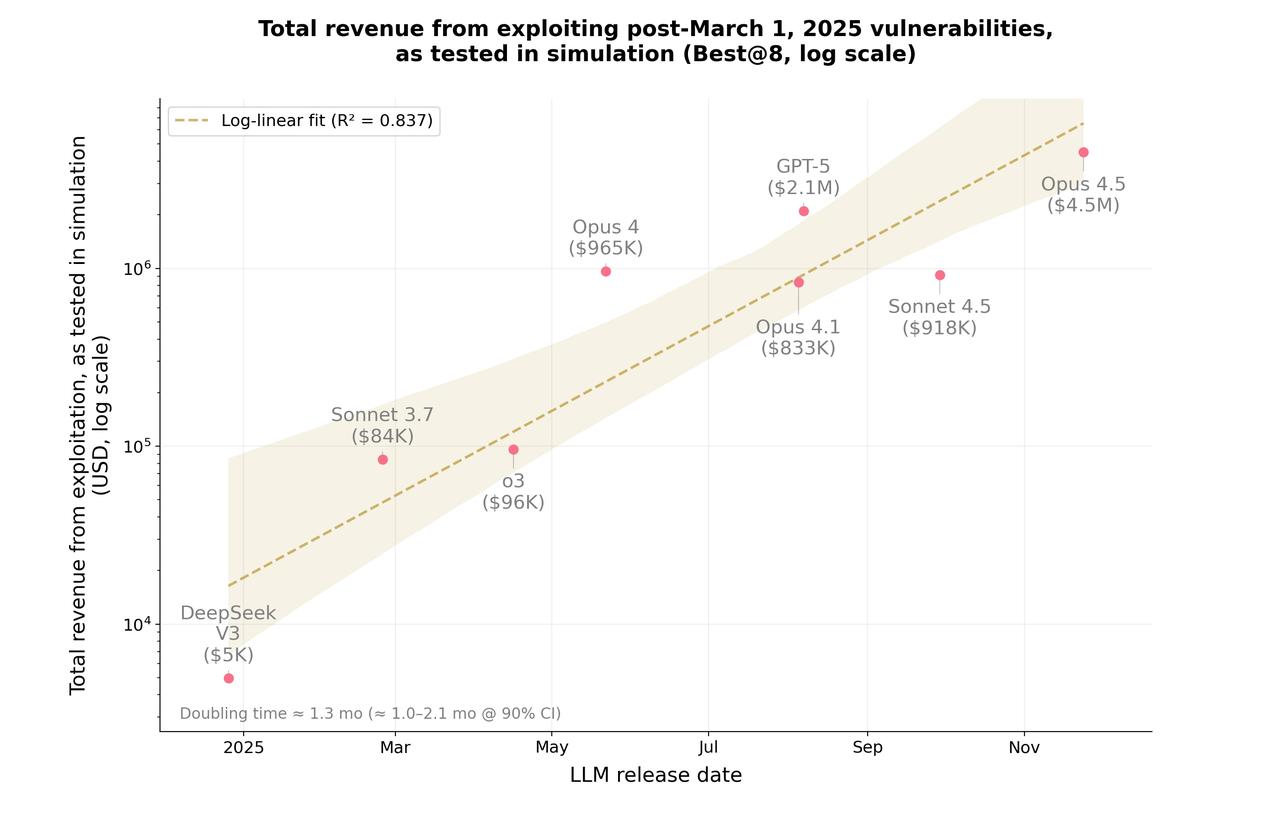

如果說鏈上攻擊正變得更專業、集中在少數高價值目標上,那麼前沿 AI 模型的出現,則為攻擊者在規模化、自動化這些攻擊上提供了技術可能。12月1日的一項最新研究表明,在區塊鏈模擬環境中,AI agent 已能完成從智能合約漏洞分析、利用構造,到資金轉移的完整攻擊鏈。

這項由 MATS 和 Anthropic 團隊主導的實驗中,AI 模型(如 Claude Opus 4.5 和 GPT‑5)成功利用真實世界中的智能合約漏洞,在模擬環境中“盜取”了約 460 萬美元的資產。更刺眼的是,在 2,849 個新部署、尚無公開漏洞記錄的合約中,這些模型又挖出了兩處零日,並以約 3,476 美元的 API 成本,完成了 3,694 美元的模擬攻擊。

換句話說,掃描一份合約漏洞的平均成本只有約 1.22 美元,已經低於一張地鐵票價格。

AI 也在學會“算賬”。在名為 FPC 的漏洞場景中,GPT‑5 只“盜”走了 112 萬美元,而 Claude Opus 4.5 則吸走了 350 萬美元——後者系統性地攻擊了所有複用同一漏洞模式的流動性池,而不是滿足於單一目標;這種主動追求“收益最大化”的攻擊策略,以往多被視為人類黑客的手藝。

描述: AI模型利用漏洞所獲的總收益圖表 (基於模擬測試)。 來源: Anthropic

更重要的是,研究團隊刻意控制了數據汙染:他們選取了 2025 年 3 月(這些模型的知識截止時間)之後才在現實中遭攻擊的 34 個合約作為測試集。即便如此,三款模型仍在模擬環境中成功利用了其中 19 個,累計“盜取”約 460 萬美元。這不是白板上的推演,而是一整套可以直接移植到真實區塊鏈的攻擊腳本雛形;在合約和鏈上狀態不變的前提下,它們足以轉化為真金白銀的損失。

指數級增長的攻擊能力

同一研究還給出一個更讓人不適的結論:在 2025 年樣本上,AI 的“漏洞挖掘收益”大約每 1.3 個月翻一番——這一增速比摩爾定律快了一個數量級。隨著模型在推理、工具調用和長週期任務執行上的快速進步,防禦方顯然在失去時間優勢。

在這種環境下,問題已經不再是“AI 會不會被用來攻擊”,而是“如果未能妥善應對AI驅動的安全挑戰,區塊鏈行業將面臨哪些最關鍵的風險?””。

區塊鏈自主AI安全公司 VaultMind 的創始人Tat Nguyen,就把這個風險點概括得很直接:

“對區塊鏈來說,最關鍵的風險是速度。微軟最新的防禦報告已經顯示,AI 可以自動化完整的攻擊生命週期。如果我們不能儘快適應,區塊鏈行業將面對的是‘機器級速度’的攻擊——漏洞利用從幾周變成幾秒。

傳統審計往往需要數週時間,即便如此,被黑的協議中,仍有約 42% 是審計過的。答案几乎是必然的:一個持續的、由 AI 驅動的安全體系。”

對加密行業而言,含義很直接:在 2025 年,AI 不再只是防守方的安慰劑,它已經成為攻擊鏈條中的核心力量。這也意味著,安全範式本身必須升級,而不僅僅是“多做幾次審計”。

從鏈上漏洞到簡歷滲透:國家黑客的進化

如果說 AI 的出現是技術層面的升級,那麼朝鮮黑客的滲透,則把風險維度拉昇到了一個更不舒適的高度。朝鮮相關黑客組織(如 Lazarus)已經成為加密行業的主要威脅之一,它們的做法正從直接攻擊鏈上資產,轉向長期而隱蔽的鏈下滲透。

朝鮮黑客的“求職者”策略

AI 正在升級攻擊者的工具箱,朝鮮黑客則把風險維度拉昇到了更不舒適的高度。與其說這是技術問題,不如說是一次對組織與人員安全底線的集中檢驗。相關黑客組織(如 Lazarus)已經成為加密行業的主要威脅之一,它們的重點正從直接攻擊鏈上資產,轉向長期而隱蔽的鏈下滲透。

在布宜諾斯艾利斯的 Devconnect 大會上,Web3 安全專家、Opsek 創始人 Pablo Sabbatella 給出了一組刺眼的預估數字:加密行業職位申請中,有 30%–40% 可能來自朝鮮特工。如果這一估計哪怕只對了一半,加密公司的招聘收件箱,早已不是單純的人才市場,更像是一條新的攻擊路徑。

根據他的透露,這些黑客們採用的“求職者策略”並不複雜,卻足夠有效:偽裝成遠程工程師,通過正常的招聘流程進入公司的內部系統,目標直指代碼倉庫、簽名權限和多籤席位。在不少案例中,真正的操作者並不直接暴露身份,而是通過自由職業平臺在烏克蘭、菲律賓等國招募“代理人”:代理人出租自己已驗證的賬戶或身份,允許對方遠程控制設備,收入按約定分成——自己拿走大約兩成,其餘歸朝鮮方面。

面向美國市場時,偽裝往往再疊一層。常見的安排是:先找到一名美國人充當“前端”,對外自稱是“不會說英語的中國工程師”,需要人代為參加面試。隨後,通過惡意軟件感染這名“前端”的電腦,借用其美國 IP 和更廣泛的網絡訪問權限。一旦順利入職,這些“員工”工作時間長、產出穩定、幾乎從不抱怨,在高度分佈式的團隊裡反而不容易顯得可疑。

這一策略之所以奏效,靠的並不只是朝鮮方面的資源,更暴露了加密行業自身在操作安全(OPSEC)上的結構性缺口:遠程辦公已經成為默認選項,團隊高度分散、跨多個法域,而招聘驗證流程往往寬鬆,對技術能力的重視遠高於背景審查。

在這樣的環境裡,一份看似普通的遠程求職簡歷,可能比一份複雜的智能合約更危險。當攻擊者已經坐在你的 Slack 頻道里,擁有 GitHub 訪問權限,甚至參與多籤決策時,再完美的鏈上審計,也只能覆蓋風險的一部分。

這並非孤立事件,而是更大圖景的一部分。美國財政部在 2024 年 11 月發佈的報告估計,朝鮮相關黑客在過去三年間竊取了超過 30 億美元的加密資產,其中部分資金被用於支持平壤的核武器與導彈項目。

對加密行業來說,這意味著:一筆“成功的攻擊”從來不是停留在鏈上的數字遊戲,它可能直接改變的是現實世界裡的軍費賬本。

從風險清單到行動清單:2026 年的安全基線

前文已清晰呈現了加密行業面臨的三大威脅:AI驅動的機器級攻擊、審計體系的系統性失效,以及朝鮮等國家級行為體的滲透。當這些風險疊加時,傳統安全框架已顯露出致命短板。

本節將回答唯一重要的問題:在新的的威脅環境下,一個加密項目需要怎樣的安全架構?

一個更適合 2026 年的安全架構,至少包括以下五層:

- 能被持續監控、自動迴歸測試的智能合約與鏈上邏輯;

- 把密鑰、權限和賬戶當作“高價值攻擊面”來設計的身份體系;

- 專注防範國家級滲透與社工攻擊的組織和人員安全體系(覆蓋招聘和安全演練);

- 不是臨時外掛,而是內建在基礎設施裡的 AI 對抗能力;

- 一旦出事,可以在分鐘級別完成溯源、隔離和資產保護的響應系統。

真正的變化在於:把安全從一次性的合約驗收,變成一種持續運行的基礎設施——其中相當一部分能力,將不可避免地以“AI 安全即服務”的形態存在。

第一層:鏈上邏輯與智能合約安全

適用對象主要包括 DeFi 協議、錢包核心合約、跨鏈橋和流動性協議。這一層解決的問題很直接:代碼一旦上鍊,錯誤通常是不可逆的,修復成本遠高於傳統軟件。

在實踐中,幾個做法正在成為這類項目的基礎配置:

- 引入 AI 輔助的預部署審計,而不是隻做靜態檢查。

在正式部署之前,使用公開的安全基準測試工具或 AI 對抗性審計框架,對協議進行系統性的“攻擊模擬”,重點評估多路徑、組合調用和邊界條件,而不僅僅是掃描單點漏洞。

- 對同類合約進行模式化掃描,降低“成批爆雷”的概率。

在可複用的模板、池子和策略合約上,建立模式化掃描與基線,對相同開發模式下可能出現的“同型漏洞”進行成批識別,避免一次失誤導致多個池子同時被打穿。

- 保持最小可升級範圍,並讓多簽結構足夠透明。

管理合約的可升級面應被嚴格限制,只保留必要的調整空間。同時,多籤和權限結構需要對社區和主要合作方是可解釋的,以降低“技術升級被視為黑箱”的治理風險。

- 在部署後持續監控潛在的操縱行為,而不是隻盯價格。

鏈上監控不僅需要觀察價格與預言機的異常波動,還應覆蓋:

- 授權事件的異常變化;

- 批量異常調用與集中的權限操作;

- 異常資金流向與複雜調用鏈的突然出現。

如果這一層處理不當,後面的權限管理和事後響應,往往只能在一地雞毛的前提下,儘量降低損失,而很難阻止事故本身的發生。

第二層:賬戶、權限、密鑰系統安全(CEX 與錢包的核心風險)

對於中心化服務而言,賬戶與密鑰系統的安全,往往決定一場事故是否會上升為“生存級風險”。近期多起交易所和託管方的案例表明,大額資產損失更多發生在賬戶、密鑰和權限體系這一層,而不是單純的合約漏洞。

在這一層,幾個基本做法正在變成行業共識:

- 取消共享賬號和通用管理後臺賬戶,將所有關鍵操作綁定到可追責的個人身份;

- 對提幣、權限變更等關鍵操作採用 MPC 或等價的多方控制機制,而不是單一密鑰或單一審批人;

- 禁止工程師在個人設備上直接處理敏感權限和密鑰,相關操作應被限制在受控環境中完成;

- 對核心人員實施持續的行為監控與自動化風險評分,對異常登錄地點、異常操作節奏等信號給出及時預警。

對大多數中心化機構來說,這一層既是防止內部失誤與作惡的主戰場,也是阻止一場安全事故演變成“生存級事件”的最後屏障。

第三層: 組織安全 & 人員安全(國家級滲透的阻斷層)

在許多加密項目裡,這一層幾乎是空白。但到了 2025 年,組織和人員安全的重要性,已經可以和合約本身的安全並列:攻擊者不一定要打穿代碼,滲透團隊往往更便宜,也更穩定。

在國家級行為體越來越多地利用“遠程求職 + 代理人 + 長期潛伏”策略的前提下,項目方至少需要在三方面補齊短板。

第一,重構招聘與身份驗證流程。

招聘環節需要從“形式審簡歷”升級為“實質性驗證”,以降低被長期滲透的概率,例如:

- 要求實時視頻溝通,而非純語音或文字交流;

- 技術面試與代碼測試中要求實時共享屏幕,防止“代打”;

- 對教育背景、前公司和前同事進行交叉式背調;

- 結合 GitHub、Stack Overflow 等賬號活動,核對候選人的長期技術軌跡是否自洽。

第二,限制單點權限,避免一次性“全開綠燈”。

新工程師不應在短時間內直接接觸密鑰系統、簽名基礎設施或生產級數據庫,權限應按階段提升,並與具體職責綁定。內部系統的設計也應分層隔離,避免任何單一崗位天然擁有“全鏈路權限”。

第三,把核心崗位當作優先級更高的社工攻擊面。

在許多攻擊中,比起 CEO,一線運維和基礎設施人員反而更容易成為攻擊目標,包括:

- DevOps / SRE;

- 簽名管理員與密鑰託管負責人;

- 錢包與基礎設施工程師;

- 審計工程師與紅隊成員;

- 雲與訪問控制管理員。

針對這些崗位,定期的社工攻擊演練與安全培訓,不再是“加分項”,而是維持基本防線的必要條件。

如果這一層處理不好,前兩層再複雜的技術防線,也很容易被一場精心設計的招聘、一次看似正常的遠程協作,悄悄繞過去。

第四層: 關於AI的安全對抗(新興防線)

一旦高水平攻擊者開始系統性地使用 AI,仍然依賴“人工分析 + 半年一次審計”的防守方,本質上是在用人力對抗自動化系統,勝算有限

更務實的做法,是把 AI 提前納入安全架構,至少在以下幾個方面形成常態化能力::

- 在正式部署前,利用 AI 做“對抗性審計”,系統性模擬多路徑攻擊;

- 掃描同類合約和相似開發模式,識別成批出現的“漏洞族”;

- 融合日誌、行為模式和鏈上交互數據,用 AI 建立風險評分與優先級排序;

- 識別並攔截 deepfake 面試和異常面試行為(如語音延遲、眼神與嘴型錯位、過度腳本化回答等);

- 自動發現並阻斷惡意插件、惡意開發工具鏈的下載和運行。

按這個方向演化下去,AI 在 2026 年大概率會成為安全行業的新基礎設施層:

安全能力不再由“一紙審計報告”來證明,而是由防守方能否藉助 AI,以接近機器的速度完成發現、預警和處置來衡量。

畢竟,一旦攻擊者開始採用 AI,防禦方如果繼續停留在“半年一次審計”的節奏上,很快就會被節奏差壓垮。

第五層:安全事件的事後響應與資產凍結

在鏈上安全裡,事後能否把錢追回,已經變成一個獨立戰場。到 2025 年,資產凍結是這個戰場上最重要的工具之一。

公開數據給出的信號相當明確:SlowMist《2025 上半年區塊鏈安全與反洗錢報告》報告顯示,上半年鏈上被盜總額約 17.3 億美元,其中約 2.7 億美元(約 11.38%)被凍結或追回,已經是近幾年相對靠前的水平。

項目在遭遇攻擊後的反應速度,很大程度上決定了可挽回資產的比例。因此,在這一層,行業需要提前搭好“戰時機制”,而不是在事故發生後臨時補課:

- 與專業鏈上監控和安全服務機構建立快速響應機制,包括技術告警通道(Webhook / 緊急群組)以及明確的處置 SLA(多少分鐘內響應、多少小時內給出行動建議);

- 預先設計並演練緊急多籤流程,用於快速啟用或停用合約、凍結高風險功能;

- 為跨鏈橋和其他關鍵基礎設施設定自動暫停機制:當資金流、調用頻率等指標出現異常時,系統自動進入停機或只讀模式。

*至於更進一步的資產追回,則往往需要延伸到鏈下:包括與穩定幣發行方、託管機構和主要中心化平臺打通合規與法律層面的協作路徑。

防禦不再只是“避免被攻擊”,而是儘可能降低攻擊之後的最終損失和外溢影響。

結語:安全,是一張新入場券

當前的現實是,多數加密項目只覆蓋五個安全層級中的一到兩層。這不是技術能力的問題,而是優先級選擇:可見的短期收益,往往壓倒看不見的長期建設。

但在 2025 年之後,攻擊門檻正從“規模”轉向“關聯性”。AI 工具讓低成本偵察成為常態,安全的核心問題也隨之變成:在衝擊真正到來時,系統是否還能維持運轉。

能夠平穩穿越 2026 年的項目,未必是技術最激進的,但一定在這五個維度上具備成體系的防線。下一輪系統性事件將部分決定,加密行業是繼續被視為高風險資產池,還是被認真視作金融基礎設施的候選者。

過去十年,加密世界花了大量時間證明自己不是龐氏遊戲;接下來的十年,它需要用同樣的決心,證明自己在安全維度上足以承載嚴肅資本。對真正長期的資金而言,這將是是否繼續參與的分水嶺之一。

“In the long run, the most dangerous risk is the one you refuse to see.”