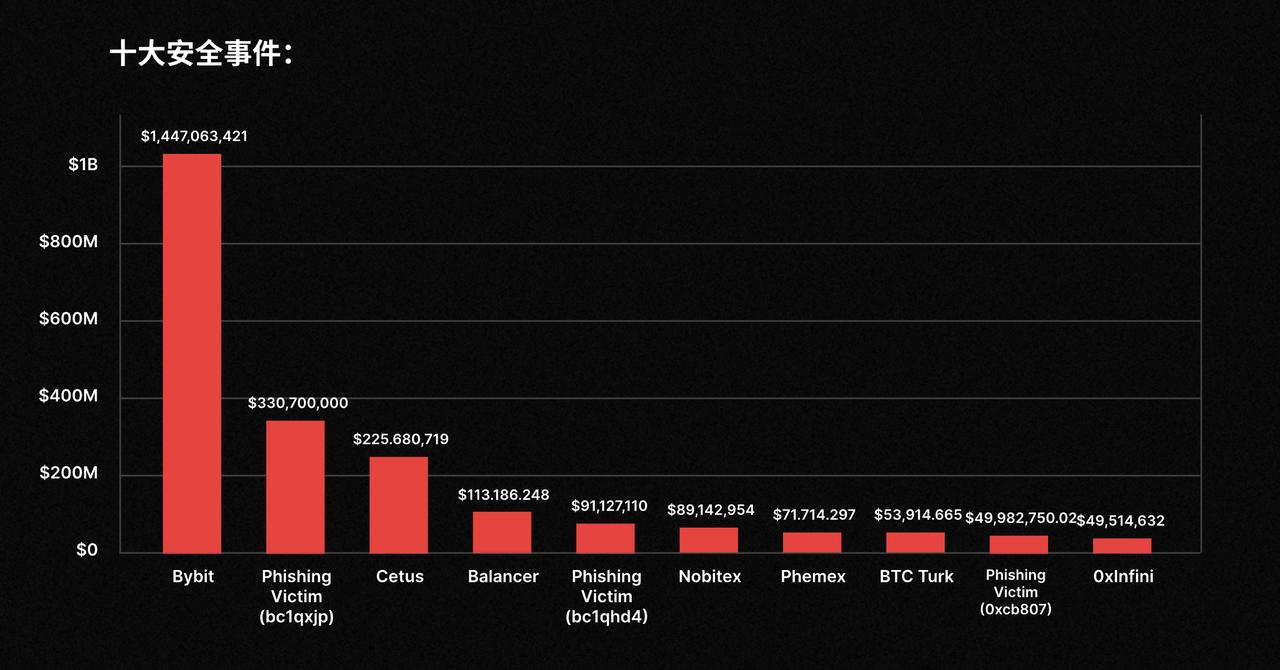

本文根據 CertiK 發佈的 2025 年度 Web3 十大安全事件進行編寫,僅前十大安全事件的累計損失金額就已突破 25 億美元,其中僅 Bybit 一起事件就佔據了半壁江山。這一年的安全事件不再僅僅由智能合約的邏輯漏洞主導,而是向更復雜的供應鏈攻擊、社會工程學、內部威脅以及地緣政治網絡戰演變。

文章作者:0x9999in1

文章來源:ME

ME Group 攜手 CoinFound 聯合出品年度重磅欄目——「Crypto Chronicle 2025:融合紀元 | Web3年度榜單暨年終回顧」。並且將根據華語社區關注度推出行業五大主榜,聚焦行業最具影響力的人物、事件與創新。

本文根據 CertiK 發佈的 2025 年度 Web3 十大安全事件進行編寫,僅前十大安全事件的累計損失金額就已突破 25 億美元,其中僅 Bybit 一起事件就佔據了半壁江山。這一年的安全事件不再僅僅由智能合約的邏輯漏洞主導,而是向更復雜的供應鏈攻擊、社會工程學、內部威脅以及地緣政治網絡戰演變。

Bybit 鉅額資產被盜事件

受損金額:$1,447,063,421

2025 年最大的安全災難發生在頂級中心化交易所 Bybit 身上,損失金額高達驚人的 14.47 億美元。這起事件被視為加密貨幣歷史上規模最大的單次黑客攻擊之一,其被盜資金主要集中在以太坊(ETH)及其他主流資產上。攻擊者通過極其複雜的手段繞過了交易所的多重簽名安全機制,直接對熱錢包進行了洗劫,甚至可能觸及了部分冷錢包的資金管理權限。

此次攻擊的核心原因極有可能源於內部系統的深度滲透或供應鏈攻擊。黑客(疑似 Lazarus Group 等國家級黑客組織)可能潛伏在 Bybit 的內部網絡中長達數月,獲取了關鍵的私鑰簽名權限或篡改了提現接口的代碼。事件發生後,鉅額資金被迅速分散至數千個新生成的錢包地址,並通過混幣器進行清洗,給追回工作帶來了極大的難度,同時也給整個中心化交易所(CEX)行業的資產託管安全敲響了最沉重的警鐘。

比特幣巨鯨釣魚事件 (bc1qxjp)

受損金額:$330,700,000

排名第二的是一起針對個人巨鯨的史詩級網絡釣魚詐騙,受損金額達到 3.3 億美元。受害者的比特幣地址在一次交易中被徹底清空,所有資金流向了以 bc1qxjp 開頭的黑客地址。這起案件表明,黑客的攻擊目標已從攻破交易所防線,逐漸轉向了定點狩獵持有鉅額資產的個人大戶,利用人性的弱點進行攻擊。

該事件的過程很可能涉及精密的社會工程學手段。攻擊者可能偽裝成受信任的錢包軟件更新、OTC 交易對手或法律顧問,誘導受害者下載了帶有後門的軟件,或者在受害者複製粘貼地址時通過惡意軟件篡改了剪貼板內容。對於持有數億美元資產的個人而言,任何一次鏈下操作環境的疏忽(如電腦中毒、私鑰觸網)都可能導致不可挽回的損失,而比特幣交易的不可逆性使得這筆鉅款瞬間蒸發。

Cetus Protocol 溢出漏洞事件

受損金額:$225,680,719

Sui 生態頭部去中心化交易所 Cetus 遭遇了嚴重的智能合約漏洞攻擊,導致協議損失約 2.25 億美元。作為基於 Move 語言構建的明星項目,此次被盜打破了人們對 Move 語言“天生安全”的固有印象。攻擊者利用了合約中關於流動性計算的邏輯漏洞,通過操縱特定的價格區間(Tick),以極低的成本提取了池內絕大部分的流動性。

技術分析指出,漏洞可能源於數學運算中的整數溢出或邊界檢查缺失。在去中心化金融(DeFi)協議中,複雜的算法邏輯往往是安全審計的盲區。攻擊者精準地構造了異常的交易參數,繞過了系統風控,如同“憑空印鈔”般將用戶的質押資產捲走。這起事件不僅重創了 Cetus 協議本身,也導致整個 Sui 生態的 TVL(總鎖倉量)在短期內出現劇烈波動。

Balancer 訪問控制失效事件

受損金額:$113,186,248

老牌 DeFi 協議 Balancer 在 2025 年遭遇了重大安全挫折,損失金額超過 1.13 億美元。作為以太坊上流動性池的基礎設施之一,Balancer 的這次被盜波及了多個下游項目。攻擊主要針對其 V2 或部分增強型資金池的智能合約,黑客利用了代碼中的訪問控制(Access Control)漏洞或重入攻擊向量,強行從資金池中轉移了資產。

事件的具體原因在於合約權限管理的疏忽,允許了未經授權的外部調用者執行本應受限的“閃電貸”或“資產再平衡”操作。攻擊者通過構造惡意交易,欺騙合約認為其擁有合法的提款權限,或者在價格預言機更新的間隙利用價格偏差套利。儘管 Balancer 團隊在發現異常後緊急暫停了協議,但由於區塊鏈的即時結算特性,上億美元的資金在幾分鐘內便被轉移殆盡。

比特幣巨鯨釣魚事件 (bc1qhd4)

受損金額:$91,127,110

這是榜單中第二起針對比特幣大戶的定向釣魚攻擊,損失金額高達 9112 萬美元,被盜資金流入了 bc1qhd4 結尾的黑客地址。與前述釣魚案件類似,這起事件再次暴露了“地址投毒”(Address Poisoning)攻擊的猖獗。黑客通過生成與受害者常用交互地址首尾字符極其相似的“高仿地址”,並向受害者發送小額轉賬,以此汙染受害者的交易歷史。

受害者在進行大額轉賬操作時,因疏於核對完整地址,習慣性地從交易記錄中複製了黑客偽造的地址,導致鉅額資金直接打入黑客賬戶。這種攻擊方式利用了用戶視覺上的盲區和操作上的慣性,成本極低但殺傷力巨大。對於擁有近億美元資產的賬戶,未啟用嚴格的白名單機制和硬件錢包的多重確認,是導致悲劇發生的根本原因。

Nobitex 政治黑客攻擊事件

受損金額:$89,142,954

伊朗最大的加密貨幣交易所 Nobitex 遭到黑客攻擊,損失約 8914 萬美元。這起事件帶有強烈的地緣政治色彩,攻擊者不僅為了經濟利益,更意在破壞該地區關鍵的金融基礎設施。黑客滲透了交易所的後端服務器,獲取了熱錢包的控制權,將大量比特幣和穩定幣資產非法轉移。

此次攻擊暴露了地緣政治衝突下加密實體面臨的特殊風險。由於受到國際制裁影響,該地區的交易所往往難以獲得頂級的安全服務支持,系統防禦能力相對薄弱。黑客利用這一弱點,通過網絡釣魚或零日漏洞(Zero-day exploit)攻破了交易所的內網,證明了在 Web3 世界中,中心化服務器依然是最脆弱的環節之一。

Phemex 熱錢包私鑰洩露事件

受損金額:$71,714,297

知名衍生品交易所 Phemex 遭遇熱錢包私鑰洩露危機,導致 7171 萬美元的資產被盜。事件發生時,其在以太坊、比特幣和 Solana 等多條鏈上的熱錢包幾乎在同一時間段被清空,這表明交易所的私鑰管理系統(KMS)出現了單點故障,核心簽名權限被黑客完全掌握。

通常情況下,交易所會將大部分資產存儲在冷錢包中,僅留少量資金在熱錢包用於日常提現。然而,7000 多萬美元的損失意味著其熱錢包的風控限額可能失效,或者黑客在攻破系統後迅速提高了提現額度。此次事件不僅造成了鉅額財產損失,也嚴重打擊了用戶對該平臺的信任,迫使平臺暫停充提服務進行全面的安全架構重組。

BTC Turk 交易所攻擊事件

受損金額:$53,914,665

土耳其加密貨幣交易所 BTC Turk 遭遇網絡攻擊,損失約為 5391 萬美元。攻擊者瞄準了該交易所流動性最大的幾個熱錢包,通過篡改交易數據流或利用 API 接口漏洞,將交易所準備用於用戶提現的資金批量轉移至攻擊者控制的賬戶。

作為區域性頭部交易所,BTC Turk 的被盜反映了中型交易所在安全投入與資產規模之間的不匹配。黑客利用自動化腳本在短時間內發起了高頻提現請求,沖垮了交易所的風控系統。事後分析顯示,交易所缺乏實時的鏈上異常監測機制,導致在攻擊發生的最初黃金時間內未能及時熔斷,任由資金流出。

個人巨鯨釣魚事件 (0xcb807)

受損金額:$49,982,750.02

這是一起典型的針對以太坊(EVM)鏈上巨鯨的簽名釣魚事件,損失金額接近 5000 萬美元。與比特幣釣魚不同,以太坊生態中的受害者往往是因為簽署了惡意的 Approve(授權)或 Permit 簽名。黑客誘導受害者訪問偽造的 DeFi 官網或空投領取頁面,騙取受害者對 USDT 或 ETH 的無限額度授權。

一旦受害者在錢包中點擊了確認,黑客便獲得了在不需受害者再次同意的情況下轉移其資產的權限。受害地址 0xcb807... 的所有者可能並未意識到那一串晦澀難懂的簽名數據的真實含義,便交出了資產控制權。這凸顯了 Web3 交互界面中“所見非所得”的巨大風險,即便是經驗豐富的加密用戶也難以完全識破精心包裝的惡意簽名。

0xInfini 協議漏洞事件

受損金額:$49,514,632

0xInfini 項目遭遇智能合約漏洞利用,損失金額約 4951 萬美元。作為一個涉及跨鏈或複雜金融邏輯的 DeFi 協議,0xInfini 的核心合約代碼中存在未被審計出的邏輯缺陷。攻擊者可能利用了預言機價格操縱或閃電貸攻擊,瞬間耗盡了協議的流動性池。

此次攻擊過程十分迅速,黑客在單個區塊內完成了借貸、攻擊、還款和提現的全過程。究其原因,是在協議設計階段未充分考慮到極端市場情況下的邊界條件,導致風控邏輯失效。對於用戶而言,這次事件再次印證了將資金存入未經長時間實戰檢驗的新興協議中,始終面臨著本金全損的高風險。

小結

2025年的這筆25億美元學費,代價高昂,卻也無比珍貴。它提醒每一位參與者——無論你是開發者、交易所運營者、機構投資者還是普通持有者——在Web3的世界裡,安全從來不是終點,而是一場永無止境的軍備競賽。只有將技術嚴謹性與人性警惕性並重,將個體責任與行業協作並舉,我們才能在這片充滿機遇也佈滿陷阱的數字疆域中,走得更穩、更遠。

願2026年,我們不再以鉅額損失為代價來書寫安全課本,而是用更成熟的防禦體系,迎接真正的大規模採用時代。

引用資料:CertiK《2025 Skynet Hack3D Web3安全報告》