亡羊而補牢,晚也。

文章作者:Eric

文章來源:Foresight News

「黑客攻擊」是 Web3 行業的保留節目,而且一年比一年精彩。

2025 年 12 月底,安全公司 CertiK 發佈的《2025 Skynet Hack3D Web3 安全報告》顯示,2025 年 Web3 行業共發生了 630 起安全事件,造成了總計約 33.53 億美元的損失,被盜資金規模環比上漲了 37.06%。

33.53 億美元,摺合人民幣大約 233.7 億,約等於江蘇省溧陽市 2024 年一年的 GDP。足以讓一座縣城所有人一年的努力付之一炬的數字,令人觸目驚心。

過去的一年,大家都能感覺到 Web3 行業在逐漸走向成熟,但顯然我們在安全上的投入還遠遠不夠。被盜金額逐年不降反升給這個去中心化的行業再度敲響了一次警鐘。

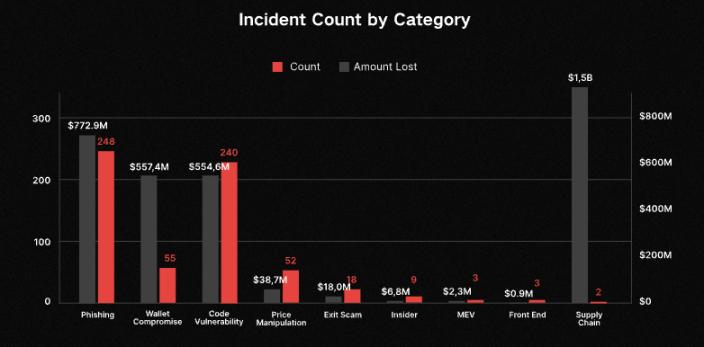

「釣魚」成為攻擊重災區

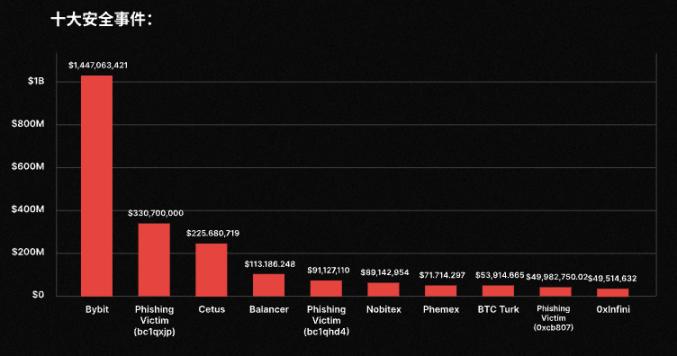

雖然 2025 年全年的損失金額較 2024 年上漲了三成有餘,但僅 Bybit 事件就產生了約 14 億美元損失。相比於 2024 年,2025 年黑客攻擊事件數量減少了 137 起,且損失中位數下降了 35.75% 至 10.4 萬美元。

對於這些細節數據上的變化,CertiK 在報告中表示,雖然小型攻擊的發生頻次在 2025 年保持在高位,但攻擊者正在逐漸將資源集中於數量更少但影響更大的高價值攻擊行動。Bybit 事件尤為典型,表明了組織嚴密的黑客團體在 Web3 領域的攻擊行為正在升溫。

Bybit 事件後被證明是臭名昭著的朝鮮「國有黑客組織」Lazarus Group 所為。相比於早期針對協議代碼邏輯漏洞的攻擊,Lazarus 近年來的風格已經轉變為複雜的供應鏈攻擊。Lazarus 偽造旗下黑客身份應聘各家 Web3 公司的開發崗位,並利用職務便利瞭解企業關於資金轉移的相關流程,並在發現漏洞后里應外合發起復雜的攻擊。

在 Bybit 事件中,黑客通過入侵 Safe 開發者設備,在錢包管理界面植入惡意代碼篡改了 Bybit 員工批准的多籤交易,將資金的目的地改為了黑客賬戶。這種有組織有預謀的攻擊行為防不勝防,任何小細節的疏漏都有可能被黑客抓住機會。

排除掉 Bybit 這一特例外,釣魚攻擊是 2025 年上當人數最多,造成損失最大的攻擊手段,總計 248 起事件造成了約 7.73 億美元的損失。損失金額排名第二的是錢包被盜,55 起事件造成了約 5.57 億美元損失。從筆者的視角來看,2025 年很多身邊的朋友都出現了因為誤點鏈接導致資金被盜,以及莫名被轉走錢包內所有資產的情況。所以以上兩種攻擊模式實際造成的損失應該超過了報告的統計,未來類似的攻擊可能會無孔不入。

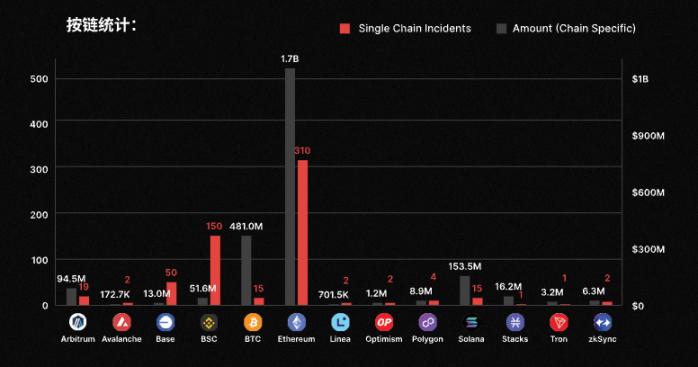

以太坊上被盜金額因為 Bybit 而一騎絕塵,如果不算這 14 億美元,被盜資金最高的鏈成了比特幣。而不支持智能合約的比特幣,則多是因私鑰洩露、被釣魚等原因導致錢包內資產被清空。

剛剛提到的攻擊手段,我們只能事後馬後炮地分析原因,一面提醒自己提高警惕,一面祈禱黑客不要盯上自己。不過有一類「攻擊」是可以事先防範的,就是前面攻擊類別中造成了 1800 萬美元「Exit Scam」。這類攻擊其實不能算是主動的攻擊,多數是代幣的發行方預留了一些可以操縱代幣參數的權限,讓不知情的投資者上當受騙。

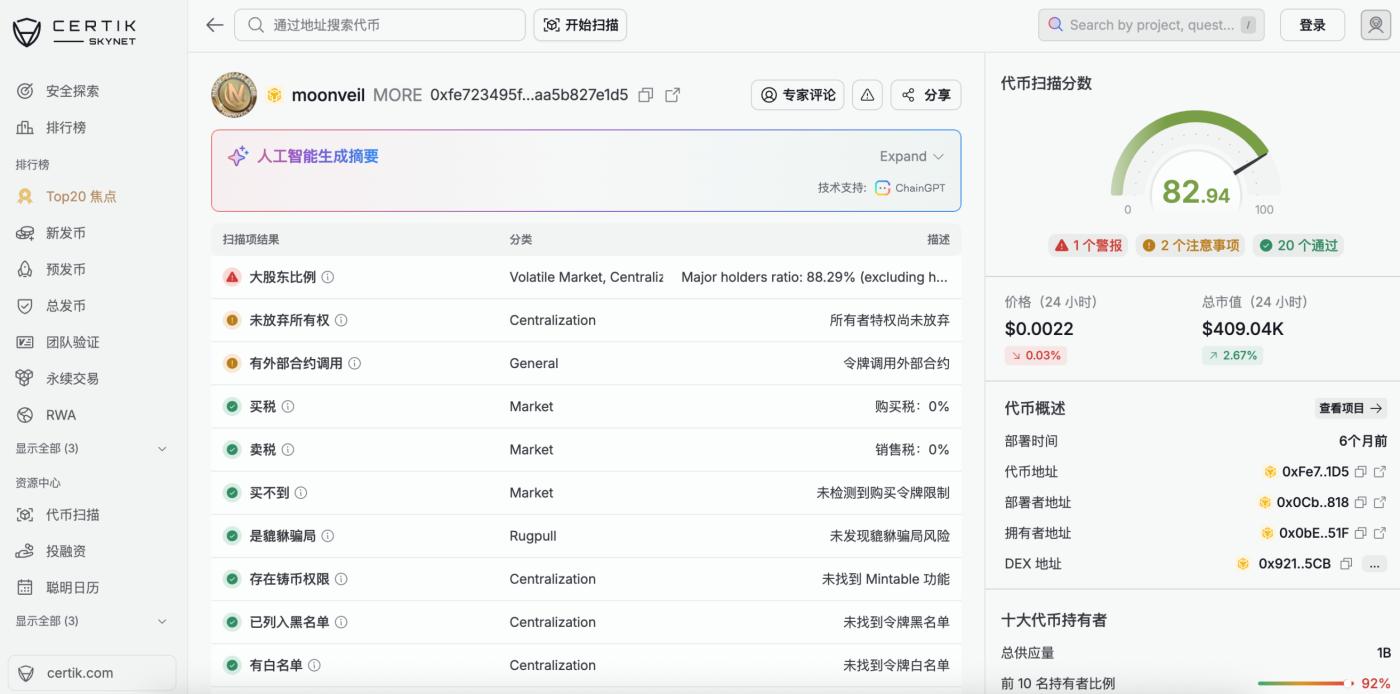

CertiK 推出的 Skynet 可以在 Exit Scam 這類攻擊上提供幫助:通過代碼安全、項目結構、運營韌性、治理情況、市場動態與社區信譽 6 個維度,評估 Web3 項目的整體安全狀況。在把錢投進去之前,先用 Skynet 查一查,能有效過濾掉不少風險。此外,用戶可以使用代幣掃描工具瞭解基本的情況,例如代幣部署者持有的比例、是否有調整代幣參數的權限、是否有買賣稅、是否是貔貅盤等等。除此之外,CertiK 通過推出的 Skynet 系列報告與 Skynet Top 20 榜單,以數據驅動的安全分析與透明的量化評估標準,提供了權威的安全評估參考,幫助識別可預見的風險。

從事後追蹤到事前防範

北京時間 1 月 6 日晚間,CertiK 宣佈與 YZi Labs 達成戰略合作,根據合作安排,CertiK 將為 EASY Residency 計劃設立 100 萬美元的專項安全審計資金,並提供形式化驗證、Skynet Boosting、AI 掃描等安全服務支持。YZi Labs 將協助推動 CertiK 與其孵化項目之間的對接,幫助項目團隊更深入瞭解 CertiK 的產品與服務能力。

CertiK 表示,隨著美國、歐盟等國家或地區不斷完善 Web3 相關的法律法規,對項目的監管必然愈發趨嚴。未來項目很可能無法再在安全事件中置身事外,這就對項目早期就引入安全檢查和安全機制提出了更高的要求。CertiK 與 YZi Labs 合作設立安全基金本質上旨在加強 Web3 項目在安全上的事前防範。

對於此次合作,CertiK 希望藉此為行業樹立一個標杆,讓更多項目在初始階段就將安全放在核心位置,助力行業整體信心和口碑的提高。

CertiK 介紹稱,過去一年裡公司在事前的防範上有非常多的成功經驗,包括識別了包括某知名 Meme 平臺以及硬件錢包產品的高危漏洞。此外,CertiK 在 React2Shell (CVE-2025-55182) 遠程代碼執行漏洞披露後,團隊第一時間評估了其實際可利用性,並協助 40 多個 React/Next.js 項目完成了快速修復。除了對風險的識別,CertiK 還推出了幫助項目方監控可疑交易的產品 Skylens,在風險出現時第一時間發出警報,實現損失最小化。

但這些成績反倒引出了一個扎心的問題:為什麼黑客造成的損失依然在逐年增加?

這個問題的答案很大程度上與「Web3」和「安全」行業高度相關。不像互聯網行業中存在與黑客進行攻堅戰的情況,因為鏈去中心化的特性,黑客只要確定了漏洞就幾乎 100% 會攻擊成功,事中挽回損失的機會很小,Web3 項目也大都沒有能力實施 24 小時監控,在監管空缺下也沒有足夠的動力去在安全上投入精力與資源,這就使得代碼開源的情況下風險暴露的可能性極高。

安全機構在統計數據時,展現給我們的都是被盜的金額,而「因為安全措施挽回的潛在損失」是一個無法統計的數字。這意味著實際在行業多家安全公司的努力下,救下的資產每年的增長率可能遠超損失的增長率。加上受益於安全公司的項目不會主動去宣傳「自身存在漏洞」這一事實,導致我們對安全公司實際起到的作用,並沒有像被盜金額這樣明確的數字更加強烈。

至於主觀上的原因,CertiK 表示,類似於 Lazarus Group 這種有國家投入資源,有組織有預謀的犯罪很難事先預防。以 Bybit 事件為例,在轉賬的安全流程上 Bybit 的設計沒有問題,但通過入侵安全供應商開發者設備植入惡意代碼以達到攻擊目的的行為是無法被安全公司提前預知到的。

舉個不恰當的例子,你可以用高級的防盜門去防賊,但你無法阻止小偷直接把門給拆掉。

技術發展的雙刃劍

安全公司與黑客永遠處在動態博弈的過程中,道高一尺,魔高一丈。每當黑客用全新的方法實現了攻擊,就為安全公司提供了新的防禦模板,從而又促使黑客研究新型的攻擊手段,如此反覆。

AI 的發展同樣為安全帶來了更多不確定性。CertiK 作為安全公司,已將 AI 廣泛應用於漏洞挖掘與審計流程中。通過解析鏈上預警數據,輔助識別漏洞成因與攻擊路徑;同時利用 AI 技術進行已知漏洞模式掃描、代碼邏輯分析與報告生成,大幅提高了效率。之前提到的 Skynet 也有 AI 提供整體分析結論的工具。

2026 年世界經濟論壇(WEF)年會期間,CertiK 創始人顧榮輝教授在達沃斯接受了 CBS 的專訪。他表示,CertiK 已實現 AI 技術與形式化驗證的深度融合。依託自研 Spoq 引擎的底層架構,CertiK 通過集成 AI 自動化能力,顯著提升了形式化驗證過程的擴展性與執行效率,這種由 AI 賦能的安全解決方案,能為機構級客戶提供高標準數學級安全保障。

但在另一邊,今年大量的釣魚攻擊、通過偽造開頭結尾相同假地址的地址投毒攻擊等,已經可以使用 AI 批量進行投放,黑客的攻擊效率也在提高。過去可能需要挑選攻擊目標,現在一萬個人裡只需要一人上當,黑客可能就有賺頭。這也是 2025 年攻擊對象不再侷限於巨鯨的原因之一。

據權威機構 Gartner 提供的數據,2024 年全球信息安全終端用戶支出約為 1930 億美元(約合人民幣 1.4 萬億元),而互聯網巨頭們每年在網絡安全上的投入在 10 億美元至 50 億美元不等。在 Web3 這個對安全需求更高的行業裡,安全的投入與互聯網巨頭相比可謂杯水車薪。

缺乏意識、缺乏人才、缺乏資金和資源等問題制約 Web3 行業安全能力的發展,安全公司大多以 2B 業務為主也凸顯了需求與供給的矛盾。2C 的安全工具如何找到合理的盈利模式,保險業務能不能覆蓋 Web3 行業等問題,需要包括安全公司在內的所有參與者共同探索。