在本週的安全文摘中,Verichains 宣布發現了影響多家供應商和數十億美元資產處於風險中的關鍵密鑰提取攻擊。

深入了解負責任的漏洞披露,以及確保所有供應商在披露和補救過程中的安全所需的細緻協調。

什麼是 TSS 和 MPC?

多方計算 (MPC)是一種加密協議,它允許一組參與方在不洩露其個人密鑰的情況下安全地生成消息簽名。它被多方錢包和數字資產託管解決方案普遍使用,並迅速成為各大區塊鍊和金融機構保護數字資產的標準。

閾值簽名方案 (TSS)是一種加密協議,它使一組分佈式簽名者能夠通過合作授權交易來控制資金。區塊鏈技術的挑戰之一是在不依賴單一可信實體的情況下確保資金的安全性和可用性。

Verichains 對流行的開源 t-ECDSA 庫的安全研究

作為我們對閾值 ECDSA 安全性持續研究的一部分,我們的安全研究團隊最近在許多使用多方計算 (MPC) 協議的流行閾值簽名方案 (TSS) 實施中發現了關鍵密鑰提取攻擊。我們的團隊致力於負責任的漏洞披露,並在披露這些攻擊時採取了謹慎和深思熟慮的步驟,特別是考慮到受影響的項目範圍廣泛且大量用戶資金面臨風險。

在這裡閱讀我們的公告:

驗證鏈

驗證鏈重要的是要注意,我們包含 BNY Mellon、Revolut、ING、Binance、Fireblocks 和 Coinbase 等名稱並不意味著它們容易受到我們的攻擊。這些機構以及許多其他機構已經為門限簽名方案實施了 MPC 協議。

儘管進行了多次安全審計,我們的研究發現幾乎所有基於閾值 ECDSA 的 TSS 實現,包括流行的 Golang 和 Rust 開源庫,都容易受到密鑰提取攻擊。我們已經構建了有效的概念驗證 (PoC) 攻擊,展示了單個惡意方在各種流行錢包、非託管密鑰基礎設施和跨鏈資產管理協議上的 1-2 簽名儀式中提取的完整私鑰。這次襲擊沒有留下任何痕跡,對其他各方來說似乎是無辜的。

負責任的漏洞披露

鑑於多個供應商的確認受到影響,並且作為我們對負責任的漏洞披露承諾的一部分,我們的安全研究團隊遵循了深思熟慮和謹慎的披露流程。

我們的首要任務是通過概念驗證 (PoC) 通知我們確認受到我們攻擊影響的供應商和項目的開源實現。本週我們已經完成了這項工作,我們計劃等待這些供應商和項目解決問題,然後再進行第二波披露,屆時我們將與其他供應商分享我們的攻擊,包括閉源專有軟件供應商我們不知道它們是否易受攻擊。

由於實現 t-ECDSA 的開源 MPC 庫和產品眾多,Verichains 安全研究團隊不可能全部了解。因此,除了通知已知受影響的項目和供應商外,我們還發布了一份新聞稿,通知所有使用 t-ECDSA 的人有關該問題的信息,並提供與我們聯繫以獲取更多信息的機會。

我們認真對待所有供應商和用戶的安全,並鼓勵任何使用 t-ECDSA 的人與我們聯繫以獲取更多詳細信息。

我們之前如何與受影響的供應商合作(不同的攻擊)並在 VSA-2022-120 中記錄我們的發現和披露的示例:

驗證鏈

驗證鏈我們的公關結果可以在這裡看到:

https://finance.yahoo.com/news/verichains-discovers-critical-key-extraction-145051083.html

https://coinmarketcap.com/community/articles/642186472d80720f9caa3bbe/

由於這些攻擊的普遍性,而且它們的影響已被證實是廣泛的,Verichains 要求所有項目和供應商在我們披露我們的發現之前簽署嚴格的保密協議,以防止潛在的洩漏和/或濫用攻擊。

為確保所有受影響的各方都有足夠的時間來解決問題,我們計劃等待 90-120 天的時間,然後再公開分享論文。在此期間,我們將繼續與受影響的供應商合作並提供支持,以確保他們能夠實施必要的修復來保護他們的用戶。

上週的事件

🚨項目:指數金融

⛓️鏈:以太坊

💥類型:閃貸攻擊

💸損失金額: $15,000

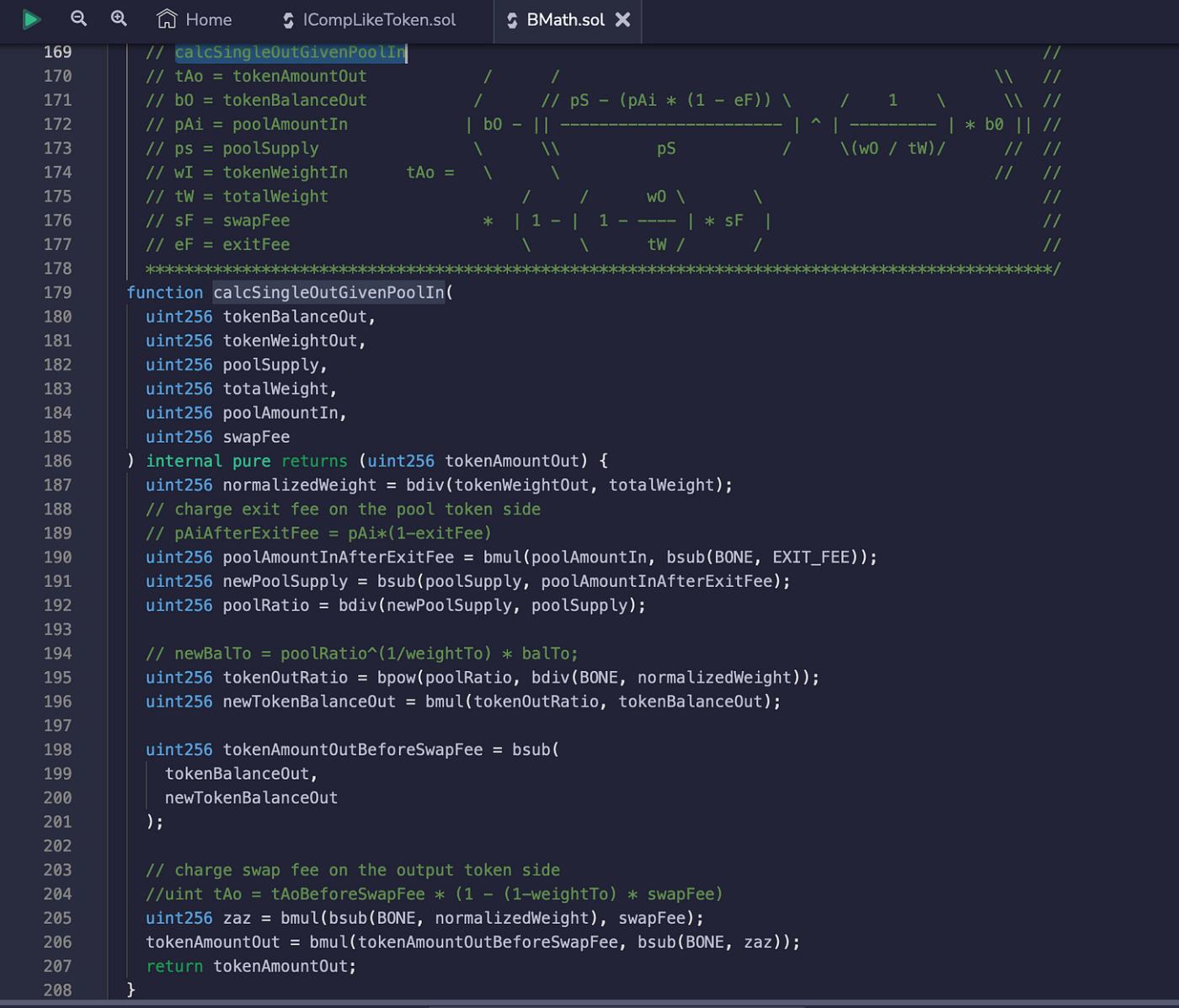

上週,一名攻擊者利用 DeFi 項目 Indexed Finance 獲利 15,000 美元。攻擊的發生是由於“calcSingleOutGivenPoolIn()”函數中的錯誤,導致 tokenAmountOut 值的計算不正確。

🚨項目:不適用

⛓️鏈條:多邊形

💥類型:不當的訪問控制

💸損失金額: $70,000

Polygon 上的一個未命名項目被黑了 70,000 美元。該漏洞利用是由於目標合約(0x9083430f54f100b1b2f20320e5e8484ce319cb97)的“daoChange()”函數中的訪問控制缺陷引起的。通過將 DAO 地址更改為攻擊者的漏洞利用合約,他們能夠從目標合約中提取所有資金,其中包括 USDT、WMATIC 和 TNDR。

🚨項目: ASKACR

⛓️鏈: BSC

💥類型:轉零

💸損失金額: ~$28,000

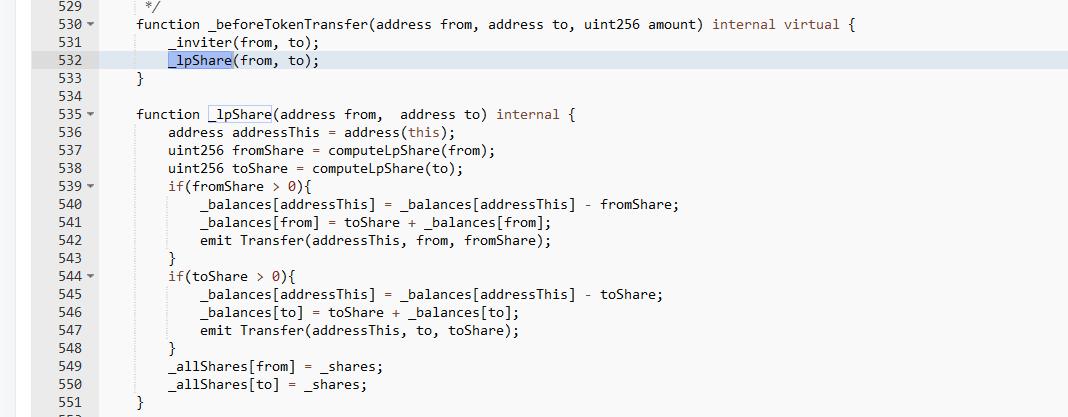

上週,一個名為 $ASKACR 的代幣在一次黑客攻擊中損失了大約 28,000 美元,攻擊者能夠在函數轉移期間利用獎勵分配機制中的漏洞。該缺陷是由於轉賬金額驗證不當造成的,攻擊者可以通過使用LP代幣重複轉賬0 $ASKACR代幣,從而從LP持有者那里索取更多獎勵,從而獲得大量不義之財。

🚨項目:大金融

⛓️鏈: BSC

💥類型:通縮代幣

💸損失金額: $30,000

在另一次涉及通貨緊縮代幣的攻擊中,一個名為 Big Finance 的 DeFi 項目被黑客盜取了 30,000 美元。攻擊者利用閃貸和銷毀函數來操縱 tTotal,導致該對的餘額顯著減少。這種操縱允許攻擊者用 USDT 換出該貨幣對現在的最小余額。

🚨項目: $DBW

⛓️鏈: BSC

💥類型:業務邏輯缺陷

💸損失金額: $24,000

一個業務邏輯缺陷使一個代幣項目損失了 24,000 美元。問題的根本原因在於,分紅獎勵是根據用戶當時擁有LP的比例計算的,沒有考慮LP轉讓後的任何後續分紅。