在本期 Verichains 每周文摘中,我們將帶領讀者了解 Verichains 負責任的漏洞披露流程及其價值主張。在上週的事件中,DeFi 市場遭到黑客攻擊,損失超過 2000 萬美元。

Verichains 安全公告

由於 Verichain 的等待期對受影響的供應商有效,以便從我們的密鑰提取攻擊披露中補救他們的產品,因此了解 Verichain 處理漏洞披露的標準程序至關重要。當發現漏洞時,我們的安全研究人員會在受控環境(概念驗證或 PoC)中重現該漏洞,這使研究人員能夠在不影響產品的情況下評估漏洞的嚴重性和影響程度。

通過 PoC 確認漏洞後,我們將準備並向受影響的供應商發送“漏洞披露”通知。供應商可能會通過幾個不同的渠道收到披露信息,例如錯誤賞金計劃、專門的漏洞披露計劃/政策,或直接發送到他們的安全收件箱。 Verichains 還採取了額外的安全措施,通過在我們的傳輸中加密 PoC,這是為了防止未經授權的各方查看漏洞。此外,Verichains 會保密,不會與任何第三方分享我們的發現,包括 PoC。我們與受影響的供應商之間的所有通信都享有特權,以確保其易受攻擊產品的安全。

收到披露後,受影響的供應商會確認通知並開始對 PoC 進行內部審查和驗證。同時,供應商可以啟動他們現有的安全程序,以確保對披露的漏洞進行適當的管理。

供應商的價值主張很明確,他們在任何利用發生之前就已經意識到其產品中的漏洞。供應商可以與 Verichains 合作,以獲得額外的信息和修復漏洞的幫助,或者如果他們有技術能力,可以自行修復。通過與 Verichains 合作,供應商可以快速修補漏洞,並減輕因利用而導致的潛在資金損失、業務中斷或聲譽損害。

在此期間,Verichains 的 120 天等待期生效,讓供應商有充足的時間修補漏洞。在供應商修補漏洞和/或等待期結束後,Verichains 將通過我們的安全公告公開披露漏洞的詳細信息,您可以在此處參考:

驗證鏈

驗證鏈 驗證鏈

驗證鏈 驗證鏈

驗證鏈要了解 Verichains 如何幫助您的安全工作,請通過 info@verichains.io 聯繫我們

上週的事件

🚨項目: MEV 機器人

⛓️鏈:以太坊

💥類型:搶先、三明治攻擊

💸損失金額: 2000萬美元

與上一篇摘要中的 SafeMoon 黑客攻擊類似,另一個 MEV 機器人被黑客入侵,僅在一個區塊內就損失了 2000 萬美元。這次攻擊似乎是由插入交易的驗證者執行的,允許他們從試圖搶先交易的 MEV 機器人那裡竊取資金。搶先交易涉及將交易置於其他交易之前以獲得優勢並利用價格差異。

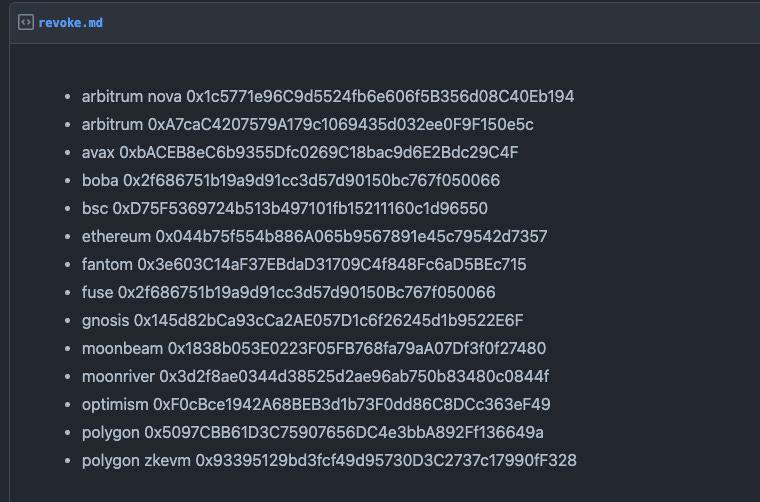

🚨項目:壽司交換

⛓️鏈: Ethereum、 Polygon、Arbitrum、Avalanche、BSCETC。

💥類型:訪問控制

💸損失金額: 330萬美元

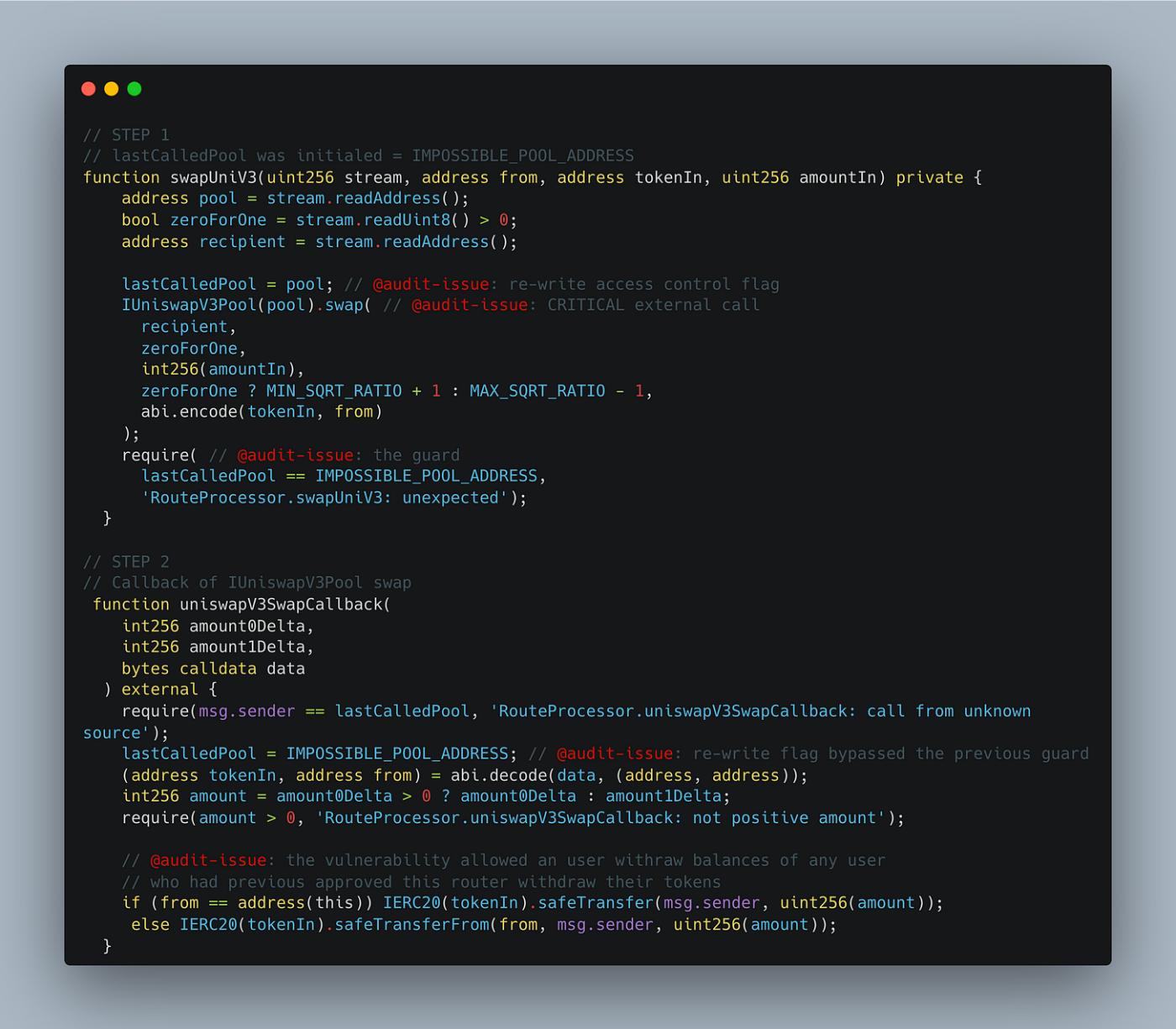

上週,DeFi 市場遭受了 2 次重大黑客攻擊,第一次是在著名的去中心化交易所 Sushi Swap 上造成 330 萬美元的損失。該漏洞是在 RouteProcessor2 合約中發現的,該合約包含一個名為 processRoute 的函數,該函數處理鏈下生成的用於交換令牌的路由。

該漏洞是由於 processRoute 函數中缺乏適當的訪問控制導致的,允許惡意用戶利用它。通過調用 processRoute 函數並傳入受害者的地址,攻擊者能夠通過路由器交換任何令牌。結果,受害者代幣的餘額,特別是 BUZZ 代幣,被轉移到黑客的地址,有效地耗盡了受害者的賬戶。

由於在易受攻擊的功能中缺乏適當的訪問控制,黑客可以進行這種未經授權的代幣訪問和轉移,從而使他們能夠利用用戶在啟動交換時授予的批准,並操縱受害者代幣的餘額。

🚨項目:情緒

⛓️鏈條: Arbitrum

💥類型:重入

💸損失金額: ~100萬美元

在一次利用視圖重入漏洞的攻擊中,名為 Sentiment 的 DeFi 協議還盜取了另外 100 萬美元。攻擊者拿了一個閃貸,改變利率,並調用“exitPool”函數在池餘額更新之前執行惡意代碼。這使他們可以高估抵押品的價格,並從情緒池中藉入和提取比他們本應能夠承受的更多的資產。通過操縱情緒池中的餘額值和總供應量,攻擊者執行抵押品操縱攻擊,從協議中竊取資金。

在最新的更新中,Sentiment 已成功與攻擊者協商,返還 90% 的被黑資金,並保留 10% 作為白帽費用。

https://twitter.com/sentimentxyz/status/1643779654141251584?s=20