上週,DeFi市場遭受重創,發生6起重大事件,損失超過200萬美元。在受影響的項目中,Rodeo Finance 受到的影響最為嚴重,損失約為 888,000 美元。

上週的事件

🚨項目: Rodeo Finance

⛓️鏈: Arbitrum

💥類型: TWAP 預言機操作

💸損失金額: ~888,000 美元

上週,Rodeo Finance 協議成為漏洞的受害者,導致攻擊者竊取了約 888,000 美元。他們通過多次交易操縱 TWAP 預言機的價格來執行他們的計劃,並進一步將大量 WETH 兌換成 unshETH。

此後,攻擊者利用Investor.earn()函數使用從USDC資金池借入的資金發起做多頭寸。這一行為引發了 400,000 USDC到 WETH 的大額互換,然後轉入 Camelot 池中的 unshETH,有效操縱了 WETH 和 unshETH 的價格。 unshETH 價格預言機中的缺陷導致滑點控制無效,從而導致了攻擊者的成功。

隨後,攻擊者使用 Camelot 礦池將其 unshETH 和 Balancer 借用的 WETH 兌換為USDC 。然後,他們使用 Uniswap v3 池執行反向互換,將USDC轉換回 WETH,最終償還 Balancer 的閃貸。

總之,攻擊者戰略性地瀏覽了多個交易,利用系統中的漏洞來獲取優勢,並成功執行了他們的計劃,導致 Rodeo Finance 協議遭受了巨大的財務損失。

Rodeo Finance 此後承認了這一漏洞,並發布了一份事後分析報告和一份補救計劃,預計將於今年 7 月晚些時候重新啟動。

🚨項目: Libertify

⛓️鏈:以太坊、Polygon

💥類型:可重入

💸損失金額: ~452,000 美元

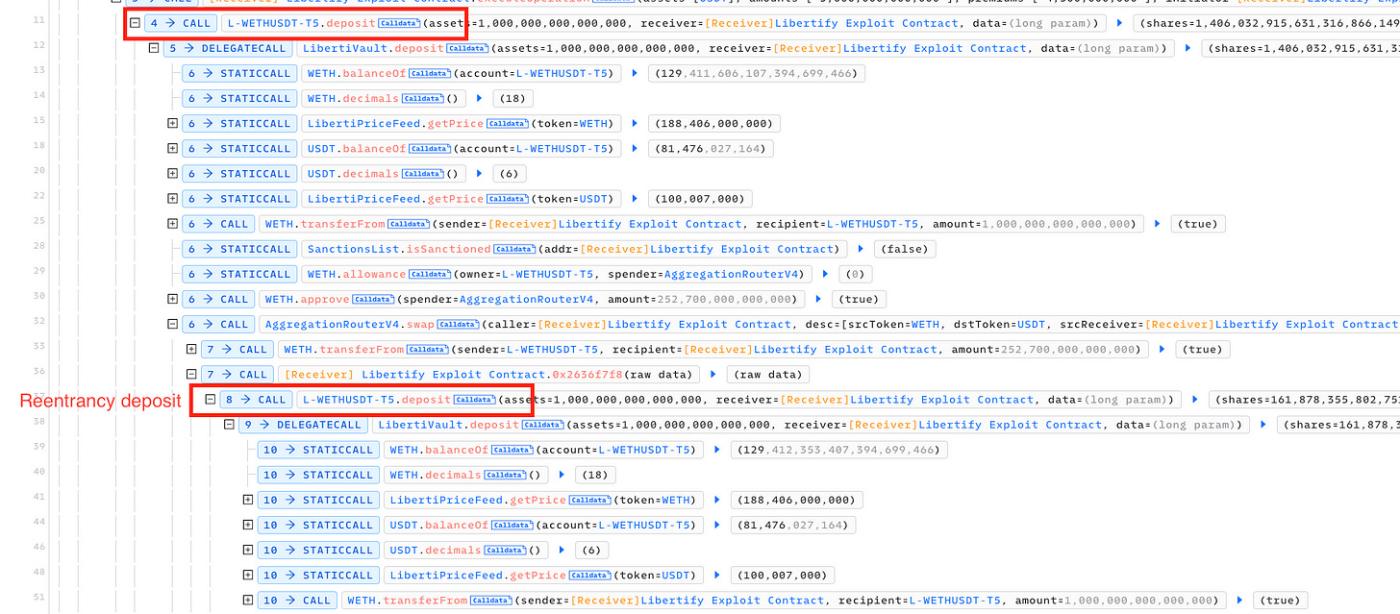

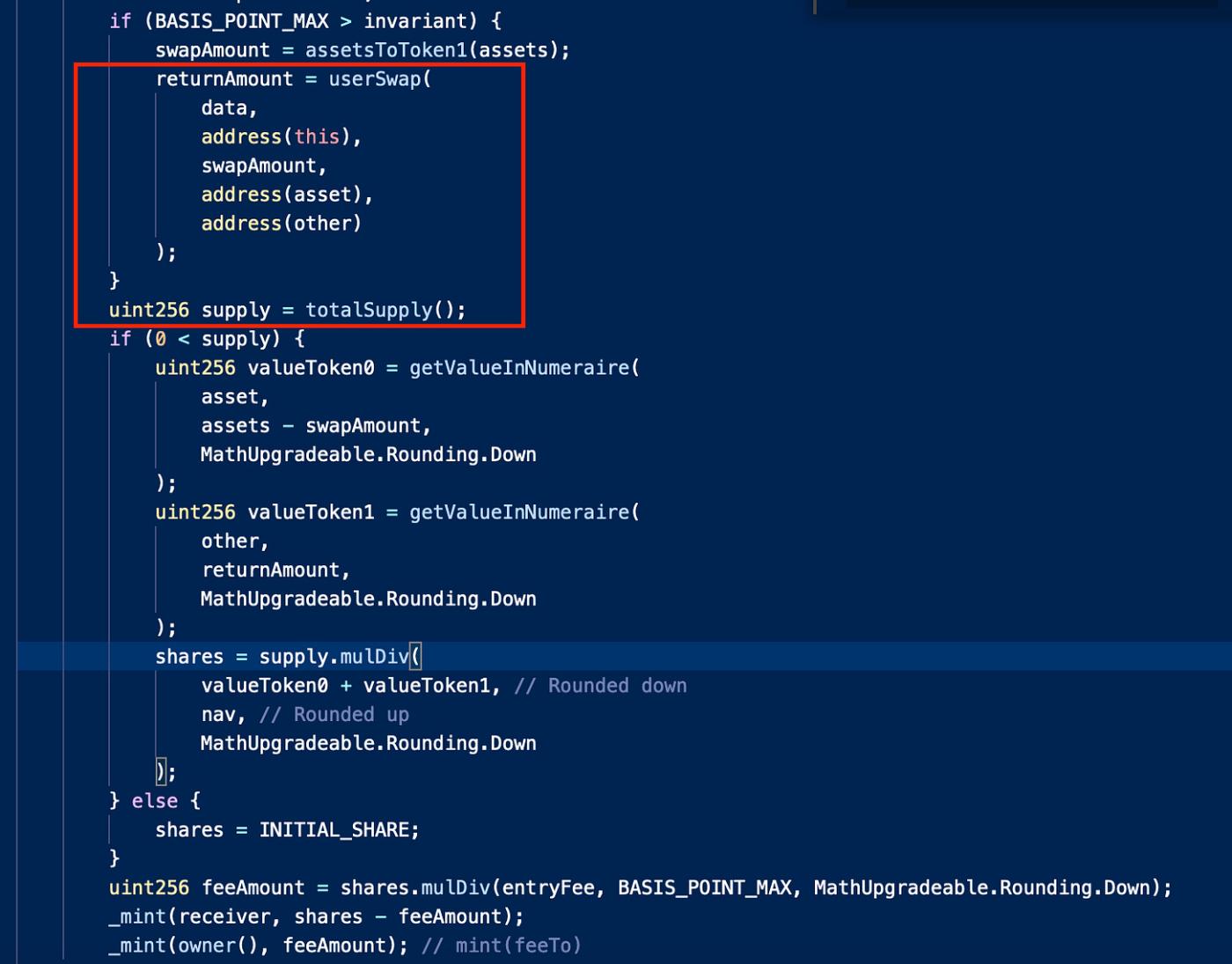

一個名為 Libertify 的 DeFi 項目由於可重入問題被利用了近 50 萬美元。在存款過程中,黑客可以利用 userSwap 功能並使用重入性來操縱存款流,從而允許他們改變總供應量並鑄造額外的份額。

該項目確認僅損失了 232 美元的用戶資金,其餘均為內部/公司資金。

🚨項目: $LUSD

⛓️鏈: BSC

💥類型:價格操縱攻擊

💸損失金額: $9,464

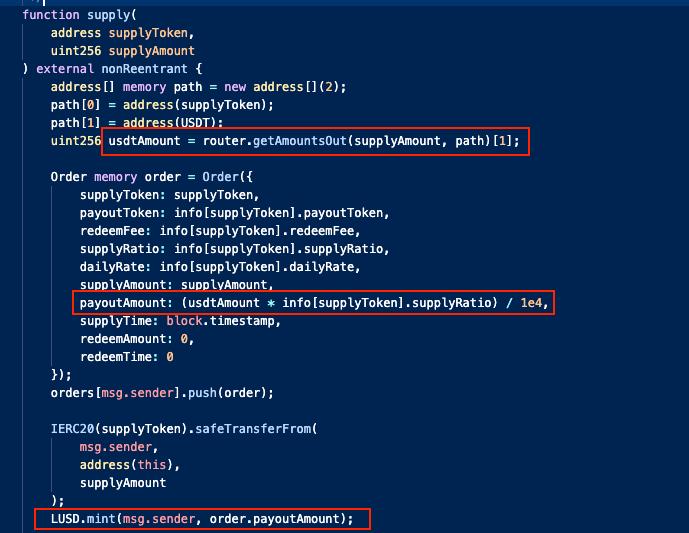

名為 $LUSD 的代幣被黑客攻擊,價值 9,464 美元。攻擊者利用貸款合約對 PancakeSwap 鏈上價格的依賴,執行閃電貸。這種操縱使他們獲得了大量被低估的LUSD代幣,並迅速將其轉換為USDT ,以從價格操縱中獲利。

🚨項目: CivFund

⛓️鏈:以太坊

💥類型:審批問題

💸損失金額: ~180,000 美元

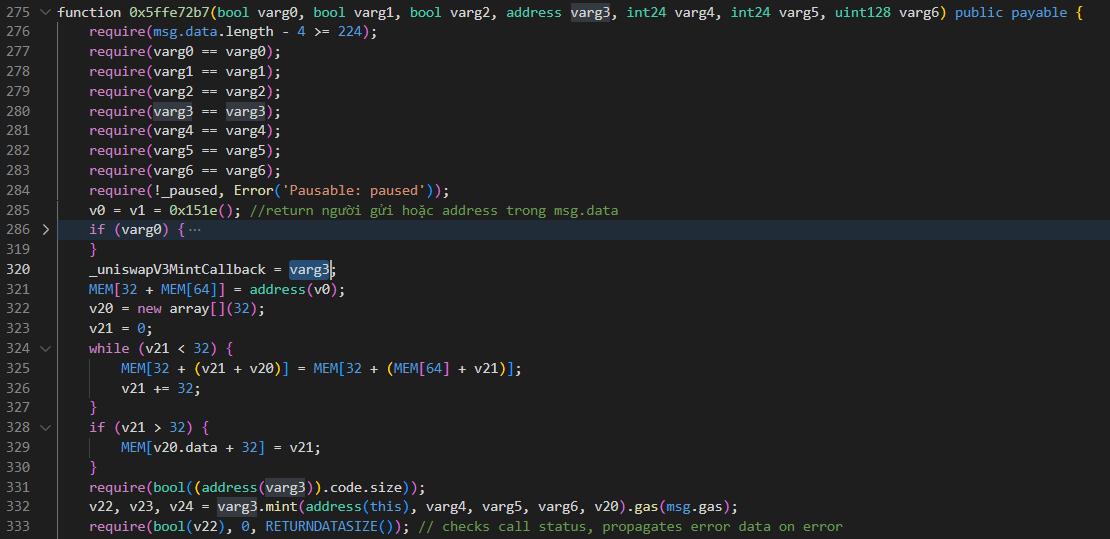

在 CivFund 項目中,有一個由地址 0x7caec5e4a3906d0919895d113f7ed9b3a0cbf826 標識的智能合約。該合約的預期目的是讓用戶能夠利用函數 0x5ffe72b7 向池中添加流動性。該函數需要一個表示池代幣地址的參數。使用礦池代幣地址調用此函數後,合約將調用相應礦池合約的 mint 函數來創建 LP 代幣。然而,由於用戶對礦池代幣地址參數的控制,存在一個嚴重漏洞,這為潛在的利用打開了大門。

攻擊者通過定義兩個函數來利用該漏洞,即 mint() 和 token1()。 token1() 函數檢索受害者已批准該合約的代幣,指示受害者允許合約代表他們管理哪些代幣。當用戶通過函數 0x5ffe72b7 向池中添加流動性時,會調用 mint() 函數。在mint()內部,攻擊者引入了一個名為“uniswapV3MintCallback”的回調函數,並操縱transferFrom函數將代幣從受害者(發送者)定向到攻擊者的地址(接收者)。因此,攻擊者可以惡意控制鑄造過程,並將代幣從毫無戒心的用戶那裡轉移到他們自己的地址。

在撰寫本文時,該項目已承認該漏洞並發布了事後分析。

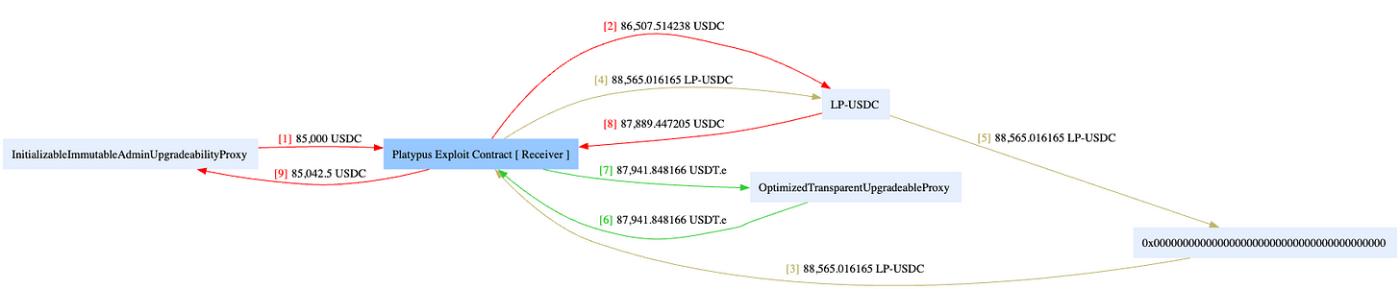

🚨項目:鴨嘴獸

⛓️鏈:雪崩

💥類型:邏輯錯誤

💸損失金額: ~51,000 美元

Platypus 今年第二次被利用,價值約 51,000 美元。合約中的 _deposit 方法允許用戶轉移USDC代幣。但是,當用戶調用 _withdrawFrom 方法提取資金時,用戶收到的代幣數量大於存入的代幣數量。這種不一致是由於匯率計算中的邏輯錯誤造成的。

截至撰寫本文時,該團隊已承認該問題並暫停了礦池運營。

今年早些時候,由於 USP 償付能力檢查機制存在缺陷,該協議遭到黑客攻擊,損失超過 8,000,000 美元,攻擊者可以利用邏輯錯誤竊取資金。然而,攻擊者忘記編寫一種收集被盜資金的方法。由於攻擊者的失誤,Platypusdefi 收回了 240 萬USDC 。

🚨項目: Arcadia Finance

⛓️鏈:以太坊,樂觀

💥類型:邏輯錯誤

💸損失金額: ~455,000 美元

由於 Vault 清算過程中缺少重入檢查,Arcadia Finance 遭受了約 455,000 美元的攻擊。攻擊者通過執行一系列步驟來利用此漏洞,其中包括創建新的金庫、存入資金以及從流動資金池借入大量資金。通過利用可重入問題,攻擊者可以樂觀地操縱資產,從而成功清算並消除債務,使 Vault 的資產為零,債務為零,從而通過最終的健康檢查。該漏洞允許攻擊者耗盡流動性池並執行漏洞利用。為了防止未來發生類似的攻擊,開發人員必須徹底實施重入檢查並進行嚴格的安全審計,以識別和解決智能合約中的潛在漏洞。