在本週的摘要中,DeFi 市場在一系列攻擊中總共損失了 76 萬美元。最值得注意的是,有 4 個不同的項目使用同一組代碼遭到黑客攻擊,總共損失了 23 萬美元。

上週的事件

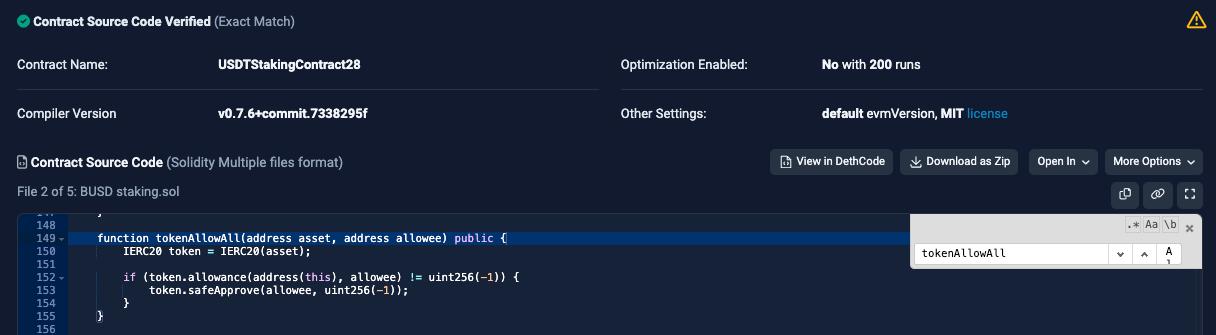

🚨項目: USDTStakeContract28

⛓️鏈:以太坊

💥類型:訪問控制

💸損失金額: $21,000

上週,名為“USDTStakeContract28”的合約被利用價值 21,000 美元。人們發現它對“tokenAllowAll”功能缺乏足夠的限制,該功能允許用戶批准向他們控制的任何實體進行轉賬。這種特殊的漏洞對合約的安全性和完整性構成了重大風險。為了減少潛在的漏洞並確保系統的安全,進行全面的安全審計以識別和解決合約代碼庫中的任何弱點或漏洞至關重要。

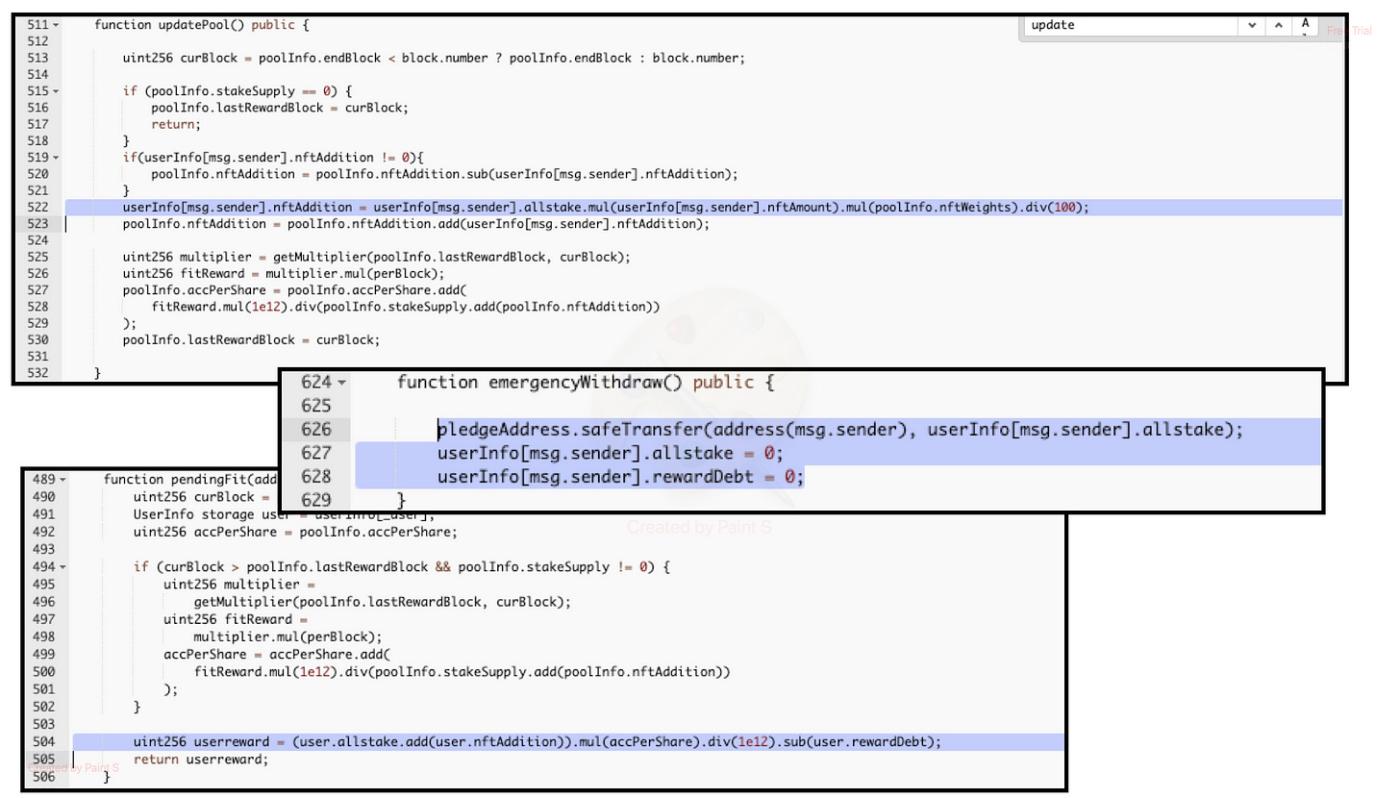

🚨項目: $BNO

⛓️鏈: BSC

💥類型:誤算

💸損失金額: $500,000

由於獎勵計算機制的缺陷,名為 $BNO 的代幣被黑客攻擊超過 50 萬美元。專為即時 ERC20 代幣提現而設計的“emergencyWithdraw”功能未能考慮 NFT 質押記錄。攻擊者利用該漏洞,同時存入NFT和ERC20代幣,並專門針對ERC20代幣執行“emergencyWithdraw”。這使得攻擊者能夠繞過獎勵計算檢查,從而獲得不應得的獎勵,並給礦池及其用戶造成重大經濟損失。

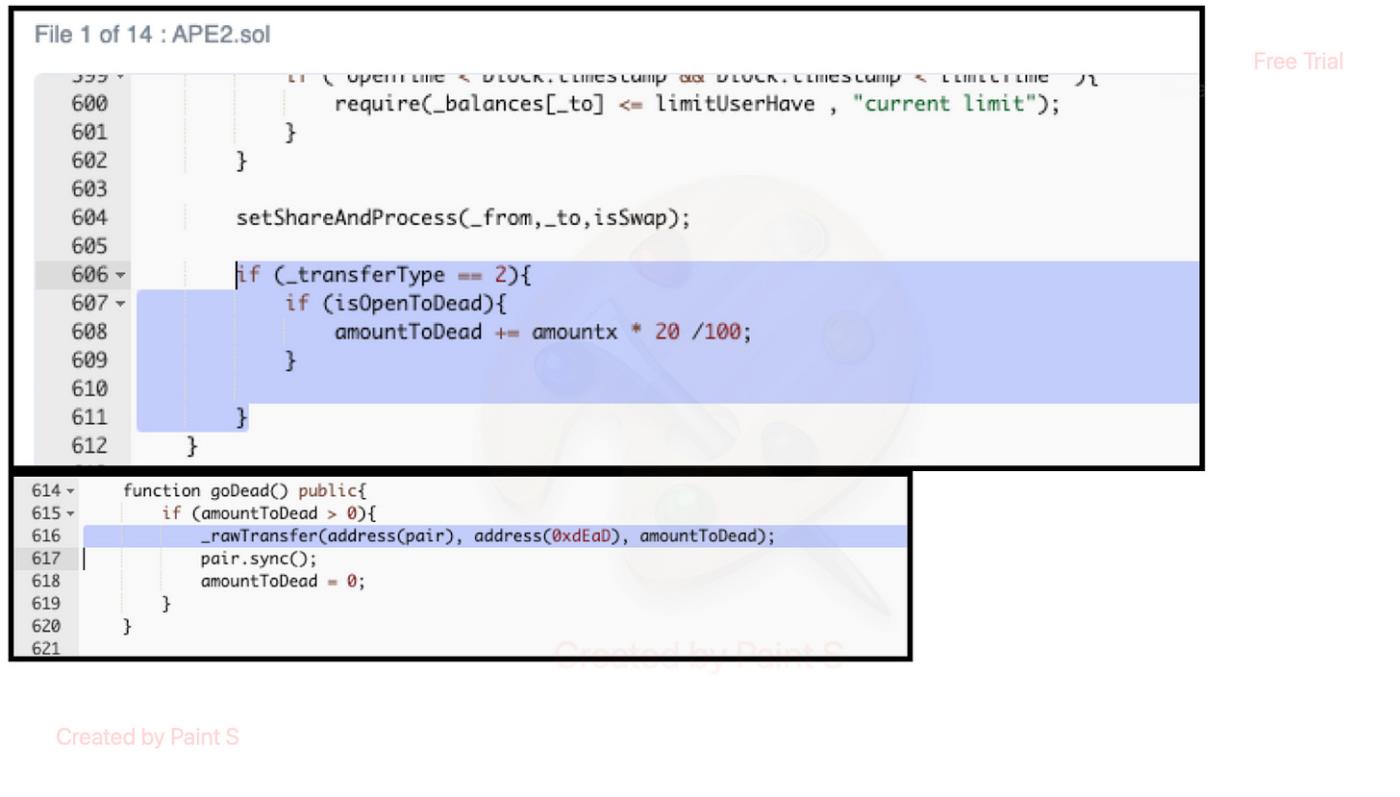

🚨項目: Ape DAO

⛓️鏈: BSC

💥類型:價格操縱

💸損失金額: $7,000

由於價格操縱攻擊,名為 $APEDAO 的代幣被黑客攻擊價值 7,000 美元。攻擊者通過重複轉賬、利用“skim”功能提取多餘代幣、銷毀合約中持有的大量$APEDAO代幣,操縱配對合約中$APEDAO代幣的價格。

🚨項目: FIRE FIST、AI-Doge、QX、Utopia

⛓️鏈: BSC

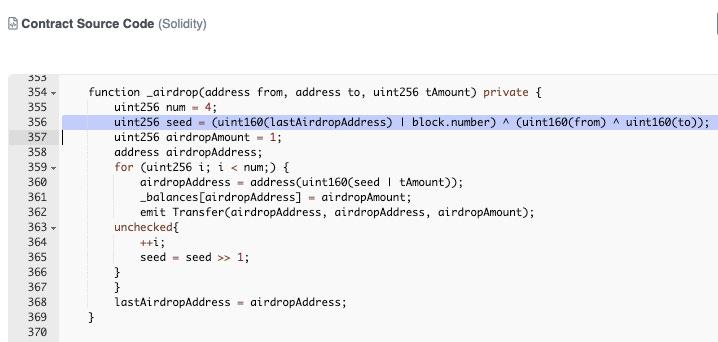

💥類型:不良隨機性

💸損失金額: $230,000

在一系列攻擊中,連續4個項目使用相同方法被黑客入侵,累計損失23萬美元。在這些項目中,他們的智能合約在“transfer()”方法中包含一個“_airdrop”函數,用於將代幣隨機分配到地址。然而,該方法缺乏真正的隨機性,造成了嚴重的漏洞。該問題是由於使用可操縱的輸入(例如最後的空投地址、區塊號以及用於生成隨機地址的“從”和“到”地址)而引起的。這種可預測性使惡意行為者能夠影響空投結果,從而導致被利用。