OPTIMISTIC 中一個正在運行的項目(主代幣名為 MO)於 2024 年 3 月 14 日被利用,損失約 41.3 萬美元。被利用的合約在函數中存在兩個弱點,攻擊者可從 Loan 和 Pair 合約中竊取USDT 。

概述

攻擊者: https://optimistic.etherscan.io/address/0x4e2c6096985e0b2825d06c16f1c8cdc559c1d6f8

脆弱合約:

https://optimistic.etherscan.io/地址/0xae7b6514af26bcb2332fea53b8dd57bc13a7838e

感謝閱讀 Verichains!免費訂閱以接收新帖子並支持我的工作。

漏洞分析

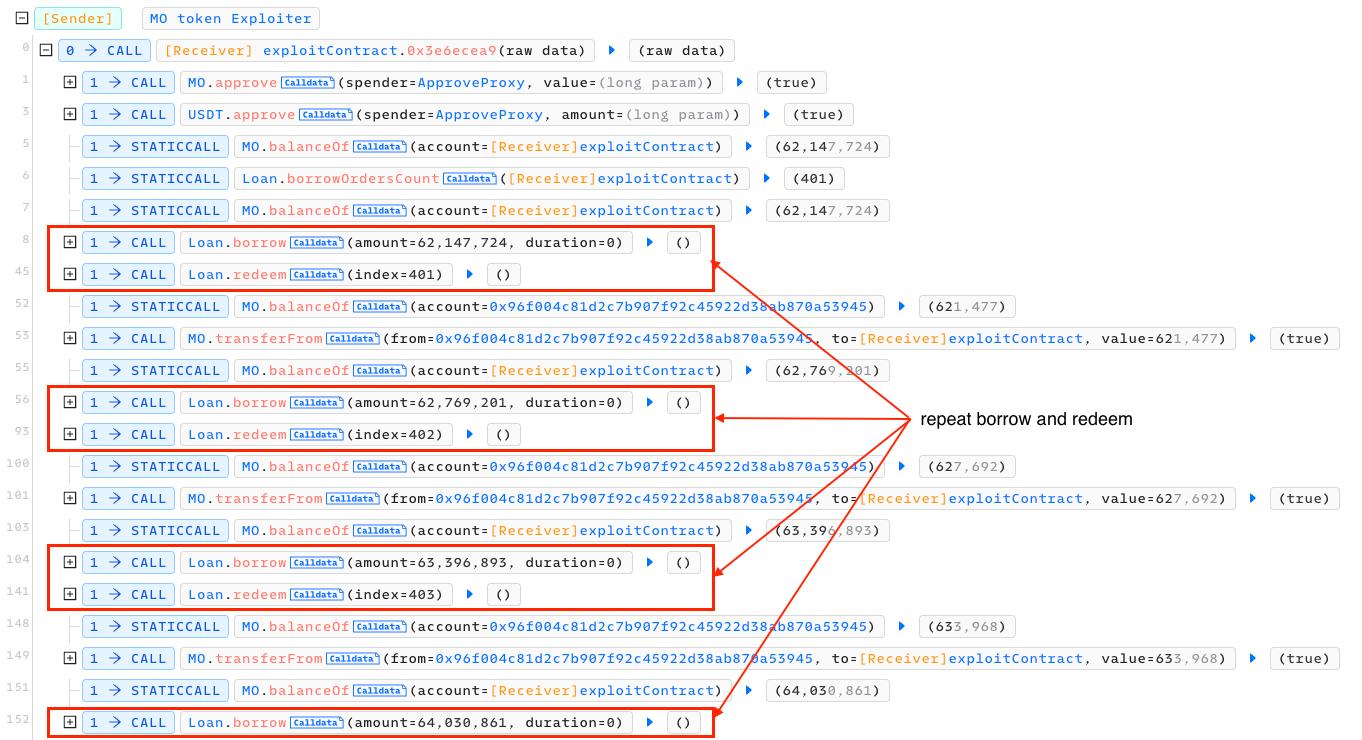

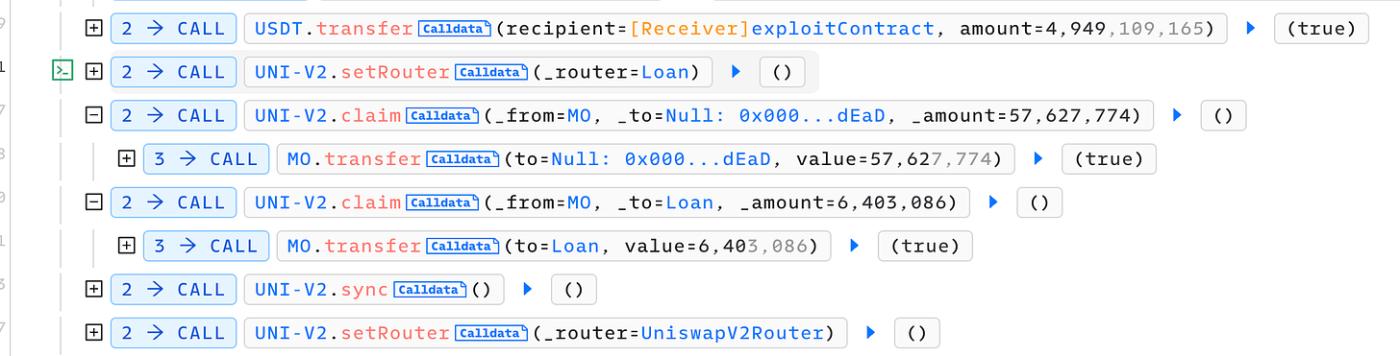

攻擊交易之後,攻擊過程非常簡單:利用循環借入USDT並立即贖回。通過在同一筆交易中多次重複此過程,攻擊者成功借入大量USDT ,並同時交換 MO 代幣以獲取該對中的更多USDT 。

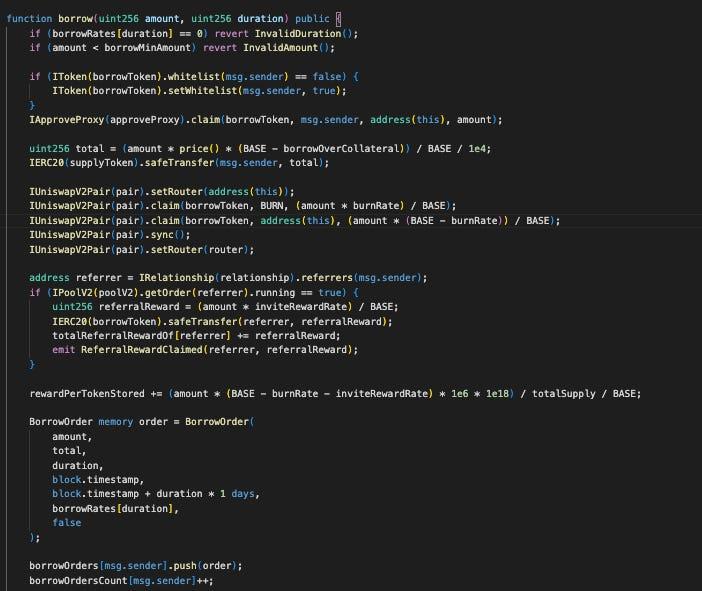

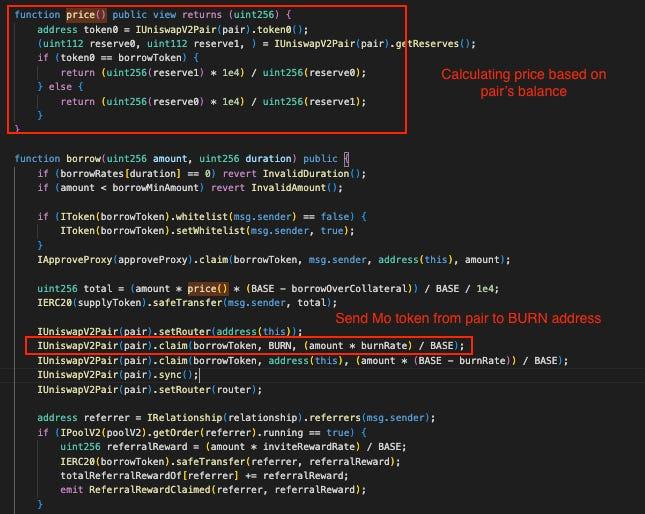

使用借貸功能時,用戶需要存入一定數量的借貸代幣作為抵押。可借入的供給代幣數量取決於抵押金額和市場價格。此外,該對中的借貸代幣數量也會被銷燬(發送到 BURN 地址)以提高市場價格。

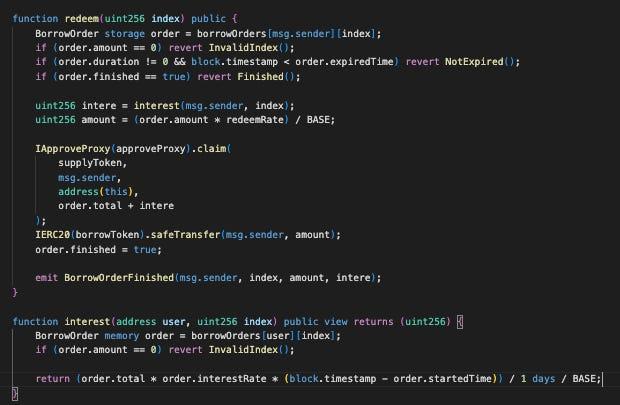

贖回函數根據經過的時間計算利息,但時間戳只會在The Block增加時增加。因此,如果用戶在單個區塊內贖回餘額,則不會產生任何費用。