최근 몇 년 동안 블록체인 기술의 급속한 발전으로 인해 많은 플랫폼이 등장했습니다. 그 중 Discord는 유연한 설정과 다양성으로 암호화폐, NFT 및 탈중앙화 애플리케이션(DApp) 커뮤니티 를 위한 중요한 커뮤니케이션 플랫폼이 되었습니다. 에어드랍 정보 및 초기 투자 기회를 추적하기 위해 사용자를 유치합니다. 그러나 기회와 리스크 공존합니다. 일부 투기꾼은 Discord를 사용하여 소셜 엔지니어링 및 피싱 공격을 통해 사용자 자금과 개인 정보를 사취하고 훔치므로 Discord를 투자 기회와 잠재적인 리스크 공존하는 플랫폼으로 만듭니다.

오늘(9/4) 보안팀 슬로우 미스트 (SlowMist) 의 창립자는 해커들이 사용자들을 유인하여 악성 브라우저 태그를 추가하도록 유도하고 사용자의 " Discord 토큰 "(계정 생성 시 생성되는 Discord 사용자 이름과 비밀번호) 암호화를 훔쳤다는 내용의 게시물을 전달했습니다. , 사용자의 계정을 제어할 수 있습니다.

2024년 현재 Discord 토큰 도난 사건은 계속 증가하고 있습니다. 보고서 에 따르면 Discord 보안 사고는 작년에 140% 증가했으며 토큰 도난이 주요 문제였습니다. 주목할만한 또 다른 사건은 해커들이 Gnus.AI의 Discord 채널을 통해 개인정보를 훔친 후, 채굴 취약점을 악용하여 127만 달러 의 손실을 입힌 사건입니다.

( 에어드랍 파동이 말썽을 일으키고 있습니다! 디스코드 피싱 공격이 반년만에 급증했는데, 피해자의 90% 이상이 18세 이하 어린이들이라고요? )

목차

비녀장일반적인 Discord 토큰 공격 방법:

- 악성 코드 및 토큰 도용 도구 : BlackPlague 및 Blitzed Grabber 와 같은 악성 코드는 Discord 토큰을 훔치기 위해 특별히 설계되었습니다. 토큰이 도난당하면 해커는 비밀번호 확인을 우회하고 사용자 계정에 직접 로그인하여 악의적인 작업을 수행할 수 있습니다.

- 서버 침투 : 해커가 서버 관리자의 토큰을 획득한 후, 설정 변경, 채널 삭제, 회원 차단 등 서버에 막대한 피해를 입힙니다.

- 웹훅 남용 : 공격자는 Discord의 웹훅 기능을 이용해 원격으로 제어하고 정보를 유출하며, 이러한 웹훅을 이용해 악의적인 메시지를 전달하거나 민감한 정보를 훔칩니다.

- 제3자 서비스 플랫폼 정보 유출 : 2023년 8월 제3자 서비스 Discord.io가 해킹되어 약 76만 명의 사용자 개인정보가 유출되면서 Discord 관련 정보 보안 리스크 더욱 악화되었습니다.

이번에는 보안팀의 슬로우 미스트 (SlowMist)개념을 활용하여 독자들에게 Discord 토큰의 취약점을 설명하고, 해커가 브라우저의 악성 북마크를 사용하여 사용자의 Discord 토큰을 훔치는 방법을 공개하겠습니다.

Discord 토큰을 훔치기 위해 브라우저의 악성 북마크를 사용하는 피싱

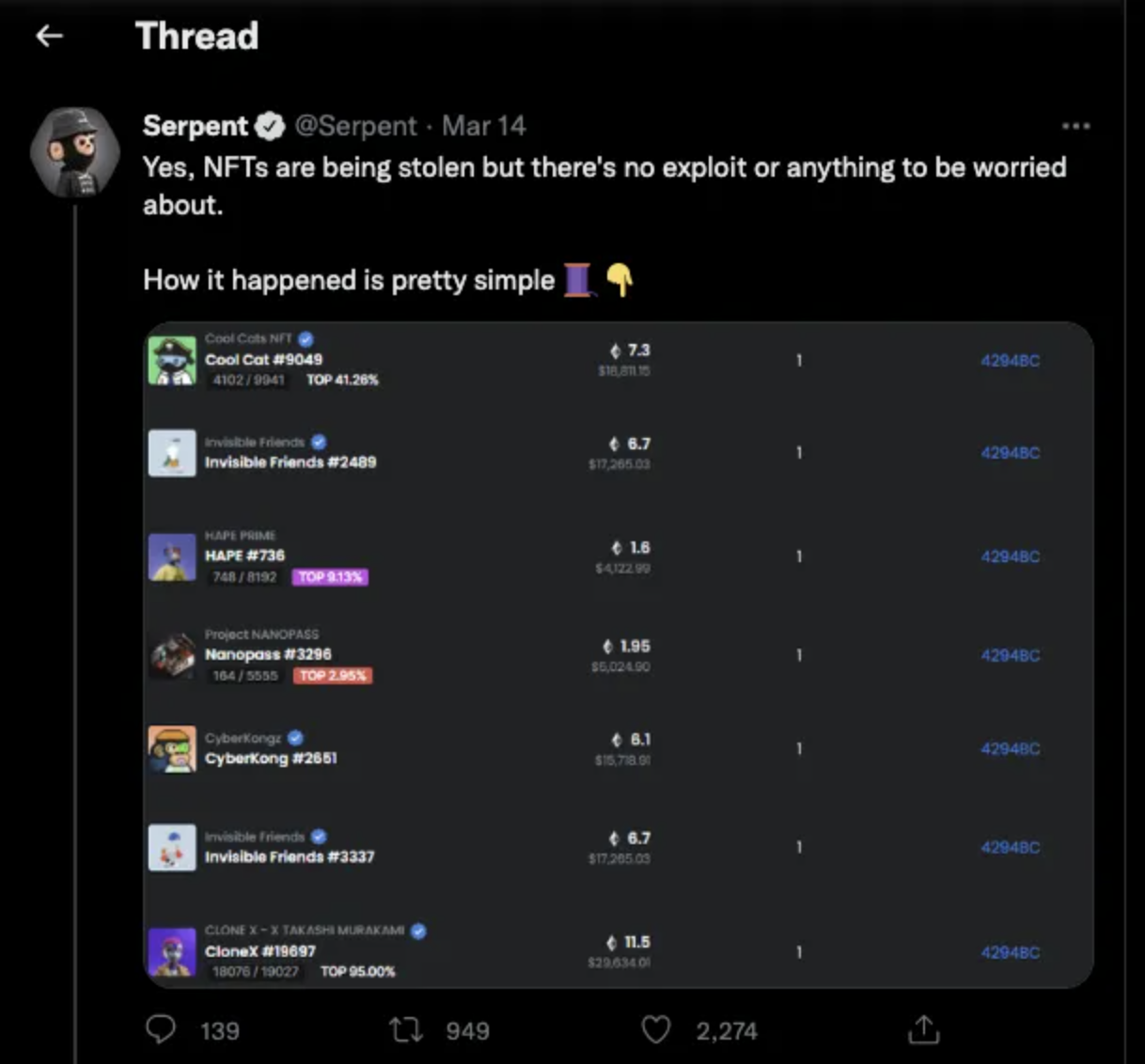

시간을 2022년으로 되감아 X의 NFT 프로젝트 Wizard Pass에 관한 Discord 그룹이 해킹되어 BAYC, Doodles, Clone X 및 기타 NFT가 도난당했습니다.

글이 올라온 뒤 아래에 어떤 분이 답변을 주셨네요.

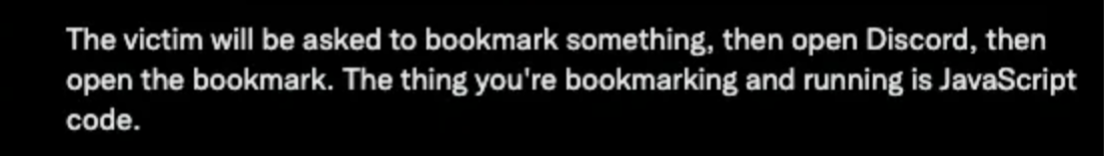

답변은 다음과 같습니다. "북마크는 브라우저(예: Google Chrome)의 북마크입니다. 북마크의 내용에는 JavaScript 코드가 포함될 수 있습니다. Discord 사용자가 이를 클릭하면 Discord에서 악성 프로그램이 실행되어 토큰을 훔칩니다. 해커가 토큰을 얻은 후에는 프로젝트의 Discord 계정 및 권한을 쉽게 제어할 수 있습니다."

슬로우 미스트 (SlowMist) 실제 분해 사례

이 기능을 구현하려면 태그만 생성하면 됩니다. 샘플 코드는 다음과 같습니다.

북마크 클릭 시 웹페이지 배경코드처럼 실행되어 콘텐츠 보안 정책(Content Security Policy)을 우회할 수 있습니다.

Google 및 FireFox 브라우저 사용 비교

독자들은 "javascript:()"와 같은 링크가 브라우저의 북마크 바에 추가될 때 왜 브라우저가 알림을 제공하지 않는지 궁금할 것입니다.

슬로우 미스트 (SlowMist) Google Chrome과 Firefox를 비교합니다.

구글을 예로 들어보자

왼쪽은 일반 URL을 드래그하는 것입니다. URL이 북마크로 바뀌면 브라우저에 편집 알림이 표시되지 않습니다.

오른쪽에서는 악성 URL을 드래그해도 메시지가 표시되지 않습니다.

FireFox는 어떻습니까?

왼쪽에는 일반적인 드래그 URL이 있습니다. URL은 Google Chrome과 동일하며 편집 알림이 팝업되지 않습니다.

오른쪽에는 악성 URL을 드래그할 때 FireFox가 사용자에게 확인을 요청하는 알림 팝업을 표시합니다.

이는 북마크 추가 측면에서 FireFox가 더 안전하다는 것을 의미합니다.

슬로우 미스트 (SlowMist) 는 시연을 위해 Google Chrome을 사용하고 있으며, 사용자가 피싱 웹사이트의 안내에 따라 웹 버전의 Discord에 로그인하고 악성 북마크를 추가한 것으로 가정됩니다.

북마크를 클릭하면 악성코드가 실행되며, 해커가 설정한 Discord 웹훅을 통해 사용자의 토큰 및 기타 개인정보가 해커의 채널로 전송됩니다.

의문을 제기할 수 있는 공격 세부정보 추가

- 왜 피해자들은 단 한 번의 클릭으로 속아 넘어가는 걸까요?

위에서 보면 북마크가 JavaScript 코드 조각을 삽입할 수 있다는 것을 알 수 있습니다. 이는 Discord의 webpackChunkdiscord_app 프런트엔드 코드 모듈 통해 정보를 얻는 것을 포함하여 거의 모든 작업을 수행할 수 있습니다. 그러나 악의적인 행위를 방지하기 위해 팀에서는 자세한 공격 코드를 제공하지 않습니다. - 공격자가 Discord 웹훅을 사용하여 데이터를 수신하는 이유는 무엇입니까? Discord 웹훅의 형식은 https://discord.com/api/webhooks/xxxxxx이기 때문에 Discord의 메인 도메인 이름을 그대로 사용하므로 동일 출처 정책 등의 문제를 우회할 수 있습니다. 독자는 Discord 웹훅을 만들어 테스트할 수 있습니다.

- 토큰을 얻은 후에는 무엇을 할 수 있나요?

토큰을 얻는 것은 Discord 계정에 로그인하는 것과 같습니다. 즉, 로그인한 동안 Discord 웹훅 봇 설정, 피싱 공격 수행을 위한 공지사항 또는 가짜 뉴스 게시 등 모든 작업을 수행할 수 있습니다.

피해자는 다음과 같은 즉각적인 구제 조치를 취하는 것이 좋습니다.

- Discord 계정 비밀번호를 즉시 재설정하세요.

- 비밀번호를 재설정한 후 Discord에 다시 로그인하여 토큰을 새로 고쳐 해커의 손에 있는 토큰이 무효화되도록 하세요.

- 기존 웹훅이 유출되었으므로 원본 웹훅 링크를 삭제하고 교체합니다.

- 보안의식을 높이고, 의심스러운 북마크를 확인하고, 추가된 악성 북마크를 삭제하세요.

블록체인 피싱 사기 및 기타 정보 보안 문제에 대한 슬로우 미스트 (SlowMist) 의 접근 방식에 관심이 있고 기술로 시작하고 싶은 독자는 슬로우 미스트 (SlowMist) 의 “ 블록체인 Dark Forest Self-Rescue 매뉴얼 ”을 참조할 수 있습니다.

또한 우리는 코드나 원치 않는 링크를 사용하거나 추가하는 것에 대해 경계하고 주의해야 합니다. 인터넷에는 편리하고 유용해 보이는 확장 프로그램이 많이 있지만 북마크로는 악성 행위를 차단할 수 없으므로 수동으로 실행할 때마다 해킹당하지 않도록 주의해야 합니다.