이전에 Beosin은 Bybit 사건에 대한 완전한 체인 분석을 수행했으며, 현재 해커가 도난당한 자금을 "세탁"하고 있는 동안 Bybit는 대출, 대량 예금 및 ETH 구매 등 다양한 채널을 통해 약 446,869 ETH(약 12.3억 달러 가치)를 확보했으며, 현재 Bybit는 해커 사건으로 인한 자금 부족을 거의 보충했습니다. Beosin 팀도 Bybit 팀과 함께 진행 상황을 분석하고 있습니다.

Bybit 해킹 사건 개요

Bybit는 2018년에 설립된 글로벌 선도 암호화폐 파생상품 거래소로, 싱가포르에 본사를 두고 아랍에미리트 두바이에 운영 센터를 두고 있으며, 키프로스, 카자흐스탄, 조지아 등에서 VASP 라이선스를 취득했습니다. 이 거래소는 암호화폐 영구 계약, 옵션 계약, 현물 거래 등의 서비스를 제공하며 안전하고 효율적이며 투명한 디지털 자산 거래 플랫폼을 구축하는 것을 목표로 하고 있습니다.

2025년 2월 21일 22시 56분(베이징 시간), 암호화폐 거래 플랫폼 Bybit가 해킹 공격을 받았습니다. 공격 규모가 매우 크며, 총 자산 가치 약 14.4억 달러(약 104억 위안)의 40만 ETH와 stETH가 알 수 없는 주소로 이전되었습니다.

Beosin 보안 팀의 분석에 따르면, 도난당한 자산은 주로 다음과 같습니다:

401,347 ETH(약 11.2억 달러 가치)

8,000 mETH(약 2,300만 달러 가치)

90,375.5479 stETH(약 2.5억 달러 가치)

15,000 cmETH(약 4,400만 달러 가치)

사건 완전 재현

Bybit의 공식 발표 정보를 종합해 보면, 해커는 어떤 방식으로든 Bybit 내부 직원의 컴퓨터에 침투했고, UI 프런트엔드에 표시되는 내용을 조작했습니다. 서명자가 Safe의 URL이 올바른 것으로 확인한 상태에서 실제로는 해커가 정교하게 구성한 악성 거래에 서명했습니다. 이 거래는 실질적으로 지갑 계약의 논리 구현을 수정하여 해커가 해당 지갑을 완전히 장악할 수 있게 했습니다. 해커가 직원의 컴퓨터를 통제할 수 있었기 때문에 최종 거래 서명을 얻을 수 있었고, 이를 블록체인에 제출했습니다. 거래가 패키징되어 브로드캐스트되자 해커는 해당 지갑을 완전히 장악했습니다. 그 후 해커는 지갑 내의 모든 자산을 이전했습니다.

공격 과정의 기술적 세부 사항과 시간 순서

1. 공격 시간 순서 복원

2025년 2월 21일 이전:

해커 조직 Lazarus Group은 이미 말웨어 등의 수단을 통해 Bybit 팀 구성원의 장치에 잠복하여 향후 공격을 준비했을 수 있습니다.

2025년 2월 21일:

해커는 Bybit 팀이 액세스하는 Safe 다중 서명 지갑의 프런트엔드 인터페이스를 조작하여 서명자를 악성 거래에 서명하도록 유도했습니다. 이를 통해 ETH 콜드 지갑의 스마트 계약 로직을 해커가 통제하는 악성 계약으로 변경하여 해당 지갑을 완전히 장악했습니다.

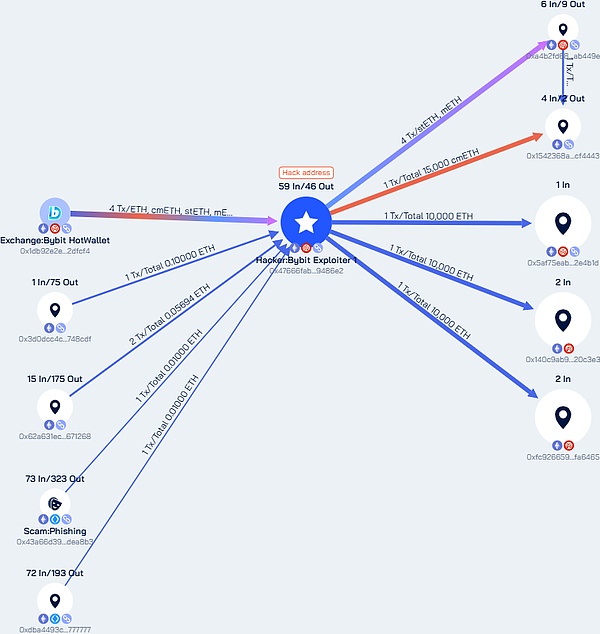

UTC 시간 2025-02-21 14:16:11, Bybit 거래소 핫 지갑에 있던 14.6억 달러 이상의 ETH와 stETH가 해커 주소 0x47666fab8bd0ac7003bce3f5c3585383f09486e2로 흘러갔습니다. 이는 암호화폐 역사상 최대 규모의 도난 사건이 되었습니다.

UTC 시간 2025-02-21 14:44:00, Bybit의 공동 창립자 Ben Zhou가 이 사건을 최초로 확인하고 Bybit의 공식 콜드 지갑이 해킹당했다고 밝히며 관련 보안 문제를 긴급 처리하기 시작했습니다.

우리는 Bybit 거래소 해킹 사건의 도난 자금에 대해 심층 추적 및 분석을 수행했습니다. 연구 결과, 그 중 하나의 도난 자금 정착 주소가

0x36ed3c0213565530c35115d93a80f9c04d94e4cb입니다.

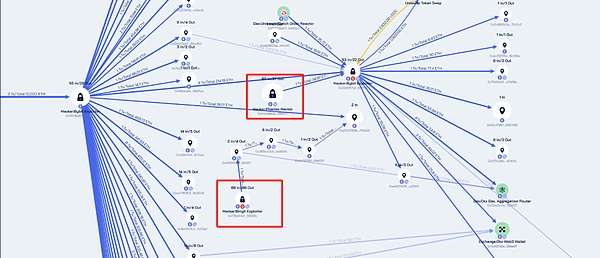

UTC 시간 2025년 2월 22일 06:28:23에 5,000 ETH를 분할 주소 0x4571bd67d14280e40bf3910bd39fbf60834f900a로 이전했습니다. 이후 자금은 수 분 간격으로 10~수백 ETH 단위로 분할되어 여러 주소로 이전되었습니다. 주목할 점은 일부 자금이 여러 차례 이체 후 Chainflip을 통해 BTC 체인 주소 bc1qlu4a33zjspefa3tnq566xszcr0fvwz05ewhqfq로 전환을 시도했다는 것으로, 이는 해커가 체인 간 작업을 통해 자금 흐름을 더 숨기려 했음을 보여줍니다.

또한 Bybit 해킹 공격 자금 세탁 경로에서 Bingx와 Phemex 해킹 공격 자금 세탁 경로와 동일한 주소를 발견했습니다. 이는 이 공격들이 동일한 조직에 의한 것이거나 동일한 세탁 경로를 사용했을 가능성을 시사합니다. 중복 주소는 다음과 같습니다:

0x33d057af74779925c4b2e720a820387cb89f8f65

0xd555789b146256253cd4540da28dcff6e44f6e50.

이 핵심 발견은 우리가 이전에 WazirX 사건의 유사성을 바탕으로 추론했던 바와 같이, Bybit 거래소 해킹 사건이 Lazarus Group과 관련되었을 가능성이 매우 높다는 점을 더욱 뒷받침합니다.

2025년 2월 23일:

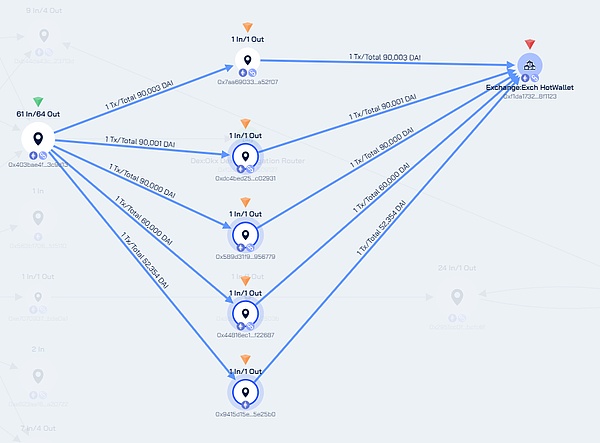

Bybit 해커의 자금 세탁 패턴이 안정화되었습니다. 주로 Thorchain을 통해 자산을 BTC 공개 체인으로 이전하고, OKX DEX에서 DAI로 교환한 후 유통시키는 방식을 사용했습니다.

2. 공격 기술 수단 분석

a. 취약점 악용 방식(피싱 공격 및 사회공학 기법, 프런트엔드 UI 조작, 악성 계약 배포).

피싱 공격 및 사회공학

공격자는 피싱 공격(위조 이메일 또는 악성 링크)을 통해 Bybit 내부 직원의 컴퓨터에 침투하여 권한을 얻었습니다. 사회공학 기법을 활용하여 내부 직원이나 협력 업체로 가장하여 직원을 유도해 악성 링크를 클릭하거나 악성 소프트웨어를 다운로드하게 함으로써 백도어를 설치했을 것으로 보입니다.

프런트엔드 UI 조작

공격자는 Safe 다중 서명 지갑의 프런트엔드 인터페이스를 조작하여 보이는 것처럼 정상적인 거래 확인 페이지를 위조했고, 이를 통해 서명자를 악성 거래에 서명하도록 유도했습니다. 서명자는 "Safe" URL이 맞다고 확인했지만, 실제로 서명한 거래 내용은 이미 변조되어 악성 계약 로직이 주입되었습니다.

악성 계약 배포

공격자는 공격 전에 악성 계약(주소: 0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516)을 배포했고, DELEGATECALL을 통해 악성 로직을 Safe 계약의 STORAGE[0x0]에 기록했습니다. 악성 계약에는 sweepETH와 sweepERC20 등의 후드 함수가 포함되어 있어 콜드 지갑의 자산을 이전할 수 있었습니다.

b. 공격자가 어떻게 리스크 관리 시스템을 우회했는지(IP 또는 페이지 위조, 정상 사용자 서명 행동 시뮬레이션 등).

페이지 및 거래 확인 위조

공격자는 Safe 다중 서명 지갑의 프런트엔드 인터페이스를 조작하여 보이는 것처럼 합법적인 거래 확인 페이지를 위조했습니다. 이를 통해 서명자가 거래 내용이 정상인 것으로 오인하도록 했습니다. 하드웨어 지갑에 표시된 거래 내용과 실제 실행된 거래 내용이 일치하지 않아 "블라인드 서명" 현상이 발생했습니다.

정상 사용자 행동 시뮬레이션

공격자는 직원 장치를 침투한 후 로그인, 서명 등 정상적인 사용자 작업을 시뮬레이션하여 리스크 관리 시스템의 비정상 행동 탐지를 회피했습니다. IP 주소 위조 또는 프록시 서버 사용을 통해 실제 출처를 숨겨 IP 블랙리스트 검사도 피했습니다.

하드웨어 지갑의 한계 활용

하드웨어 지갑은 복잡한 거래를 처리할 때 해석 능력이 부족하여 Safe 다중 서명 지갑의 상세 거래 데이터를 완전히 표시할 수 없습니다. 이로 인해 서명자가 거래 내용의 진실성을 확인할 수 없었습니다. 공격자는 이 취약점을 이용하여 위조된 거래 내용으로 서명자를 "블라인드 서명"하도록 유도했습니다.

다중 서명 메커니즘의 신뢰 취약점 우회

Bybit이 다중 서명 메커니즘을 사용했지만, 여러 서명자가 동일한 기반 인프라와 검증 프로세스에 의존하고 있었습니다. 따라서

拉撒路集团曾使用 Tornado Cash、Sinbad 和 Railgun 等平台进行资金混淆与清洗。

Tornado Cash 曾因被用于协助拉撒路集团洗钱,于 2022 年被美国财政部外国资产控制办公室(OFAC)制裁,该组织随后一度停止使用该混币器。然而,自 2024 年 3 月起,拉撒路集团再次利用 Tornado Cash 进行大规模资金清洗。值得一提的是,针对 Bybit 事件,我们已做好充分准备,一旦相关资金进入 Tornado.cash 混币器,Beosin 将立即启动资金穿透分析。专项工作组已配备最新版本的 Tornado Cash 穿透算法,并有多位在类似案件中成功完成资金穿透的专业分析师加入,确保能够高效追踪资金流向,为后续行动提供有力支持。

Sinbad 被 OFAC 指定为拉撒路集团的主要洗钱工具,特别是在 CoinEX 被盗事件中,该组织大量转移被盗资产至 Sinbad 进行混币操作。

Railgun 亦是拉撒路集团资金清洗的重要渠道。2023 年初,美国联邦调查局(FBI)报告称,拉撒路集团通过 Railgun 清洗了超过 6000 万美元的非法资金。

c. 场外 OTC 洗钱

拉撒路集团在盗取加密资产后,通常采取 跨链转移 + 混币器清洗 + OTC 变现 的链式洗钱流程。该组织会先将被盗资金在多个跨链桥间反复转移,并通过混币器掩盖资金来源,随后提取至特定地址集群,再借助场外 OTC 交易将加密资产转换为法币。

统计数据显示,Paxful、Noones、MEXC、KuCoin、ChangeNOW、FixedFloat及 LetsExchange 等交易所均曾接收过拉撒路集团关联资金。此外,除链上洗钱外,该组织也频繁利用场外交易逃避监管。此前的相关报道显示,自 2022 年以来,场外交易员 Yicong Wang 长期为拉撒路集团提供资金清洗服务,帮助该组织通过银行转账将 价值数千万美元的被盗加密资产转换为现金。拉撒路集团在资金清洗过程中展现出高度系统化的运作模式,这一多层次、去中心化的洗钱方式进一步加大了资金追踪难度。

加密资产平台如何进行事前防御、事中响应、事后追踪

1. 事前防御

a. 加强内部多签流程安全建设,使用专有的网络与设备进行签名审核与操作,避免设备被黑客控制从而成为黑客进入内网的突破口;

b. 签名人员在审核签名内容时,应明确对比流程中显示的签名与钱包中显示内容的一致性,如果发现异常,应立即停止签名流程并进行应急响应;

c. 还可以通过风控系统实时监控冷热钱包的资金动态,对异常的行为及时告警;

d. 对于多签钱包签名数据向链上提交时,可以指定只有固定的几个地址才能够进行签名数据提交工作,将交易提交与签名权限都控制在企业内部,

2. 事中应急响应

a. 威胁情报共享:通过 Beosin 安全情报网络快速预警。

b. 应急响应机制:发现异常交易后,迅速启动应急响应,第一时间评估是否需要暂停客户钱包充提,向社区同步情况,利用整个安全社区的力量阻碍被盗资金的流转;

c. 攻击溯源分析:结合链上数据与链下日志追踪攻击来源和资金去向。

d. 资金冻结协助:联动金融与执法机构冻结被盗资金。

3. 事后追踪与复盘

a. 资金流向图谱:利用 Beosin Trace 工具可视化洗钱路径。

b. 反洗钱(AML)标注:Beosin 迅速的将所有黑客相关的钱包地址标记为黑客,并对所有的资金转账行为进行告警,堵住了黑客通过 Beosin 的客户平台进行洗钱的途径。

c. 司法取证支持:提供符合法律标准的链上证据链。

本次事件带来的警示与行业改进方向:

Bybit 事件暴露了加密货币行业在资金安全管理上的漏洞,也为整个行业敲响了警钟。以下是本次事件带来的几点重要启示:

提升多签流程的安全性

多签管理资金是行业的常见做法,但其安全性仍有待加强。本次事件中,黑客通过入侵内部 Safe 签名系统工作流,实施了签名欺骗并篡改了签名数据。因此,签名系统的安全性是重中之重,必须通过技术升级和严格的权限管理来防范类似攻击。

加强签名环节的审核与监控

在签名过程中,操作者需仔细审核签名内容,例如冷钱包签名时应与前端显示的签名内容进行比对,以发现潜在的异常。此外,建议对签名后的数据进行模拟执行,确认执行结果与预期一致后再广播交易。尽管本次事件中黑客直接获取了签名内容并广播交易,但这一步骤仍能有效防范其他类型的攻击。

建立行业联盟,协同应对安全威胁

成立 VASP(虚拟资产服务提供商)行业联盟,联盟成员间共享最新的重大事件信息和安全威胁情报,集合行业力量共同应对黑客攻击和洗钱行为。这种协同机制可以提升整个行业的防御能力。

加强合规建设,防范洗钱风险

去中心化协议和 VASP 平台需进一步加强合规建设,避免被黑客利用进行洗钱活动。一旦平台被合规部门标记为高风险实体,将严重影响正常用户的出入金操作。因此,交易所和去中心化平台应完善反洗钱(AML)和了解你的客户(KYC)机制,确保合规运营。

持续优化安全与合规机制

安全与合规是一个动态的过程,需要根据最新的威胁和技术发展不断优化。行业从业者应保持警惕,定期审查和升级安全措施,同时积极参与行业标准的制定和完善。

Bybit 事件不仅是一次安全漏洞的暴露,更是对整个行业安全与合规体系的考验。只有通过技术升级、流程优化、行业协作和合规建设,才能有效应对日益复杂的网络安全威胁,保障用户资产安全,推动行业的健康发展。