최근 코인업계 충격을 준 2억 2천만 달러 규모의 세투스 프로토콜 도난 사건은 각계각층에서 논의를 촉발했습니다. 정보 보안팀 슬로우 미스트 (SlowMist) 도 사건 전체에 대한 완전한 보고서를 발표했습니다. 슬로우 미스트 (SlowMist) 팀은 이 공격이 수학적 오버플로 취약점의 위력을 보여주었다고 말했습니다. 공격자는 정밀한 계산을 통해 특정 매개변수를 선택하고 checked_shlw 함수의 결함을 악용하여 1개 토큰의 비용으로 수십억 달러 상당의 유동성을 확보했습니다. 이는 매우 정교한 수학적 공격이며, 개발자는 스마트 계약 개발 시 모든 수학적 함수의 경계 조건을 엄격하게 검증하는 것이 좋습니다.

목차

비녀장슬로우 미스트 (SlowMist): 이번 사건의 핵심은 오버플로 체크 취약점

슬로우 미스트 (SlowMist) 팀은 이 사고의 핵심은 공격자가 오버플로를 유발하기 위해 매개변수를 신중하게 구성했지만 감지를 우회하고, 결국 막대한 양의 유동자산을 극히 적은 양의 토큰으로 교환했다는 것이라고 밝혔습니다. @neeksec의 이전 분석과 일치합니다.

(프로토콜 취약점부터 탈중앙화 변증법까지: Cetus 사건에 대한 자세한 설명, MOVE 언어의 보안이 흔들렸을까? )

공격자는 플래시론을 통해 1,002만 haSUI를 먼저 빌렸고, 이로 인해 풀에서 haSUI/SUI의 가격이 99.9% 폭락했습니다. 그런 다음 틱 값 범위인 300000~300200에 유동성을 추가합니다. 이 가격대의 폭은 단 1%에 불과합니다.

다음은 이 사건의 주요 취약점입니다. 공격자는 엄청난 양의 유동성(10의 27승 이상)을 추가했다고 주장했지만, checked_shlw 함수의 코딩 오류로 인해 계약에서 그에게 청구된 금액은 1 haSUI에 불과했습니다.

슬로우 미스트 (SlowMist) 공격자가 1개의 토큰을 막대한 유동성으로 교환할 수 있었던 이유를 분석했습니다. 핵심적인 이유는 get_delta_a 함수의 checked_shlw에 오버플로 검사 취약점이 있기 때문입니다. 공격자는 이를 악용하여 실제로 얼마나 많은 haSUI를 추가해야 하는지에 대한 시스템 계산에 심각한 편차를 일으켰습니다. 오버플로가 감지되지 않았기 때문에 시스템이 필요한 haSUI의 양을 잘못 판단하여 공격자가 적은 수의 토큰만으로 대량 유동 자산을 환매할 수 있었습니다.

0xffffffffffffffff << 192보다 작은 모든 입력 값은 오버플로 검사를 우회합니다. 하지만 이 값을 64비트 왼쪽으로 이동시키면 결과는 u256의 표현 범위를 넘어서게 되고, 상위 비트 데이터가 잘리게 되어 이론적인 값보다 훨씬 작은 결과가 나오게 됩니다. 이로 인해 시스템은 후속 계산에 필요한 haSUI의 양을 과소평가하게 됩니다.

공격자는 3차례에 걸쳐 유동성을 제거하여 총 2,004만 haSUI와 576만 SUI 이상을 획득했습니다. 결국 공격자는 플래시 론(Flash loan) 상환하여 최종적으로 2억 3천만 달러 이상의 이익을 챙겼습니다.

Cetus 고정 코드

Cetus는 나중에 다음을 포함한 코드를 수정했습니다.

- 0xffffffffffffffff << 192를 올바른 임계값 1 << 192로 수정했습니다.

- 판단 조건을 n > mask에서 n >= mask로 수정했습니다.

- 64비트의 왼쪽 이동으로 인해 오버플로가 발생할 경우 오버플로 플래그가 적절히 감지되어 반환되는지 확인합니다.

슬로우 미스트 (SlowMist) 팀: 개발자는 모든 수학 함수의 경계 조건을 엄격하게 검증해야 합니다.

슬로우 미스트 (SlowMist) 공격자가 이틀 전에 가스 요금을 준비했고 공격 전에 다시 시도했지만 실패했다고 밝혔습니다. 현재 공격자의 Sui 주소 자금은 동결 되었으며, EVM 주소도 슬로우 미스트 (SlowMist) 가 추적을 위해 블랙리스트에 추가했습니다.

슬로우 미스트 (SlowMist) 팀은 이 공격이 수학적 오버플로 취약점의 위력을 보여주었다고 말했습니다. 공격자는 정밀한 계산을 통해 특정 매개변수를 선택하고 checked_shlw 함수의 결함을 악용하여 1개 토큰의 비용으로 수십억 달러 상당의 유동성을 확보했습니다. 이것은 매우 정교한 수학적 공격입니다. 슬로우 미스트 (SlowMist) 보안팀은 개발자가 스마트 계약 개발 시 모든 수학 함수의 경계 조건을 엄격하게 검증할 것을 권장합니다.

리스크 경고

암호화폐 투자는 높은 수준 리스크 수반하며, 가격이 급격하게 변동할 수 있고, 투자한 금액을 전부 잃을 수도 있습니다. 리스크 신중하게 평가하세요.

온체인 주요 탈중앙화 거래소(DEX)이자 유동성 공급자 프로토콜인 Cetus는 오늘(5/22) 심각한 취약성 공격을 받았으며, 이로 인해 2억 6천만 달러 이상의 자금이 도난당하여 전체 암호화폐 커뮤니티 큰 충격을 주었습니다.

목차

비녀장세투스 사건의 전말: 공격으로 자금 83% 손실

블록체인 데이터 분석 플랫폼 Lookonchain의 추적 보고서에 따르면, Cetus 프로토콜이 오늘 해킹을 당했으며, 손실액은 2억 6천만 달러를 넘었습니다.

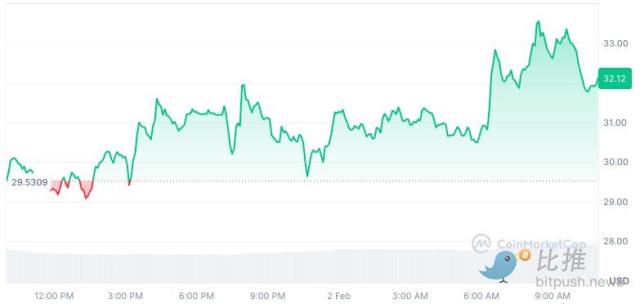

해커는 훔친 자금을 신속하게 스테이블코인 USDC로 전환하고, 크로스 체인 브릿지를 통해 약 6,000만 달러 상당의 USDC를 이더리움으로 이체한 후 이를 ETH로 전환했습니다. Lookonchain은 해커가 5,830만 달러 상당의 USDC를 사용해 평균 구매 가격 2,658달러로 21,938 ETH를 구매했다고 추가로 업데이트했습니다. 이 공격으로 인해 Cetus 프로토콜의 유동성 풀이 거의 완전히 고갈되었고, 많은 토큰의 가격이 단기간에 폭락했습니다.

DeFi Llama 데이터를 보면 Cetus의 TVL이 단 하루 만에 83%나 감소한 것을 알 수 있습니다. 24시간 동안 발생하는 수수료와 거래량을 보면, 그 규모는 원래 수이 생태계에서 처음 등장한 프로토콜로, 다른 프로토콜보다 훨씬 컸습니다.

Cetus 프로토콜 팀은 이후 X 공식 계정을 통해 프로토콜에서 이상을 감지했으며 추가 손실을 방지하기 위해 스마트 계약을 긴급히 중단한다는 성명을 발표했습니다.

정보보안 전문가 유셴은 자신이 개입해 도움을 주겠다고 했으며, 사슬을 넘어 탈출하는 것은 쉽지 않을 것으로 생각한다고 말했다 .

커뮤니티 이번 공격이 해커 공격이 아니라 오라클.

수이족 커뮤니티 의 일부 사람들은 이것이 전통적인 의미의 "해커 공격"이 아니라 프로토콜의 허점으로 인해 발생한 것이라고 믿고 있습니다 . 예비 조사 결과, 해당 취약점은 오라클 시스템과 관련이 있을 수 있으며, 유동성 풀에서 자금이 비정상적으로 클레임 결과가 발생할 수 있는 것으로 나타났습니다.

바이비트와 바이낸스는 수이 사건에 대한 성명을 발표했습니다.

암호화폐 거래소 비트(Bybit)는 사용자들에게 수이(Sui) 생태계의 리스크 에 대해 경고하는 공지를 발표했으며, 향후 동향을 면밀히 모니터링하고 있다고 밝혔습니다. Bybit에서는 사용자들에게 당분간 Sui에서 거래를 하지 말고, 공식적인 추가 설명이 나올 때까지 기다리기를 권고합니다.

바이낸스 창립자 자 자오창펑 (CZ) 도 이 사건에 대한 우려를 표명했습니다. 그는 바이낸스가 이 "불쾌한 상황"을 처리하는 데 수이 팀을 돕기 위해 최선을 다하고 있으며 모든 사용자가 안전하게 지내기를 바란다고 말했습니다 .

리스크 경고

암호화폐 투자는 높은 수준 리스크 수반하며, 가격이 급격하게 변동할 수 있고, 투자한 금액을 전부 잃을 수도 있습니다. 리스크 신중하게 평가하세요.