이번 주 Security Digest에서 Verichains는 위험에 처한 여러 공급업체와 수십억 달러의 자산에 영향을 미치는 중요한 키 추출 공격의 발견을 발표했습니다.

책임 있는 취약점 공개에 대한 통찰력과 모든 공급업체의 공개 및 해결 과정에서 안전을 보장하는 데 필요한 세심한 조정.

MPC(Multi-Party Computing)는 당사자 그룹이 개별 비밀 키를 공개하지 않고 메시지에 대한 서명을 안전하게 생성할 수 있도록 하는 암호화 프로토콜입니다. 이는 다자간 지갑 및 디지털 자산 보관 솔루션에서 일반적으로 사용되며 주요 블록체인 및 금융 기관의 디지털 자산 보호를 위한 표준이 되었습니다.

임계값 서명 체계(TSS)는 분산된 서명자 집합이 협력하여 거래를 승인함으로써 자금을 제어할 수 있도록 하는 암호화 프로토콜입니다. 블록체인 기술의 과제 중 하나는 신뢰할 수 있는 단일 실체에 의존하지 않고 자금의 보안과 가용성을 보장하는 것입니다.

임계값 ECDSA 보안에 대한 지속적인 연구의 일환으로 보안 연구 팀은 최근 MPC(다자간 컴퓨팅) 프로토콜을 사용하는 널리 사용되는 TSS(임계값 서명 체계) 구현에서 중요한 키 추출 공격을 발견했습니다. 우리 팀은 책임 있는 취약점 공개를 위해 최선을 다하고 있으며, 특히 광범위한 영향을 받는 프로젝트와 위험에 처한 상당한 사용자 자금을 고려하여 이러한 공격을 공개할 때 신중하고 고려한 조치를 취했습니다.

여기에서 공지사항을 읽어보세요.

BNY Mellon, Revolut, ING, Binance, Fireblocks 및 Coinbase와 같은 이름이 포함되었다고 해서 해당 이름이 우리의 공격에 취약하다는 의미는 아닙니다. 이들 기관은 다른 많은 기관과 함께 임계값 서명 체계에 대한 MPC 프로토콜을 구현했습니다.

여러 보안 감사에도 불구하고 우리 연구에 따르면 Golang 및 Rust의 인기 있는 오픈 소스 라이브러리를 포함하여 거의 모든 임계값 ECDSA 기반 TSS 구현이 키 추출 공격에 취약한 것으로 나타났습니다. 우리는 다양한 인기 지갑, 비수탁 키 인프라 및 크로스체인 자산 관리 프로토콜에 대한 1~2개의 서명식에서 단일 악의적인 당사자가 전체 개인 키를 추출하는 것을 보여주는 실제 개념 증명(PoC) 공격을 구축했습니다. 공격은 흔적을 남기지 않으며 상대방에게 무해한 것처럼 보입니다.

영향을 받은 여러 공급업체가 확인되었으며 책임 있는 취약점 공개에 대한 약속의 일환으로 보안 연구 팀은 신중하고 신중한 공개 프로세스를 따랐습니다.

우리의 첫 번째 임무는 오픈 소스 구현에 대한 개념 증명(PoC)을 통한 공격의 영향을 받는 것으로 확인된 공급업체와 프로젝트에 알리는 것이었습니다. 우리는 이번 주까지 이 작업을 수행했으며, 두 번째 공개를 진행하기 전에 이러한 공급업체와 프로젝트가 문제를 해결할 때까지 기다릴 계획입니다. 이 공개에서는 폐쇄 소스 독점 소프트웨어 공급업체를 포함한 다른 공급업체와 공격을 공유할 것입니다. 그들이 취약한지 아닌지 우리는 알 수 없습니다.

t-ECDSA를 구현하는 수많은 오픈 소스 MPC 라이브러리와 제품이 있기 때문에 Verichains 보안 연구 팀은 이를 모두 알 수 없습니다. 따라서 영향을 받는 것으로 알려진 프로젝트 및 공급업체에 알리는 것 외에도 t-ECDSA를 사용하는 모든 사람에게 문제에 대해 알리고 자세한 내용을 위해 당사에 연락할 수 있는 기회를 제공하는 보도 자료도 발표했습니다.

우리는 모든 공급업체와 사용자의 보안과 안전을 중요하게 생각하며 t-ECDSA를 사용하는 모든 사람이 추가 세부 정보를 위해 우리에게 연락하도록 권장합니다.

https://cointelegraph.com/press-releases/verichains-discovers-tical-key-extraction-attacks-in-mpc-wallets

https://finance.yahoo.com/news/verichains-discovers-tical-key-extraction-145051083.html

https://coinmarketcap.com/community/articles/642186472d80720f9caa3bbe/

이러한 공격의 일반적인 특성과 그 영향이 널리 퍼져 있는 것으로 확인되었기 때문에 Verichains는 잠재적인 누출 및/또는 공격의 오용을 방지하기 위해 조사 결과를 공개하기 전에 모든 프로젝트와 공급업체가 엄격한 NDA에 서명하도록 요구합니다.

영향을 받은 모든 당사자가 문제를 해결할 수 있는 충분한 시간을 확보하기 위해 우리는 문서를 공개적으로 공유하기 전에 90~120일을 기다릴 계획입니다. 이 기간 동안 우리는 영향을 받는 공급업체와 계속 협력하여 사용자를 보호하기 위해 필요한 수정 사항을 구현할 수 있도록 지원을 제공할 것입니다.

지난주 사건

🚨 프로젝트: 인덱스 금융

⛓️ 체인: 이더리움

품목: 플래시론 공격(Flashloan Attack)

💸 손실 금액: $15,000

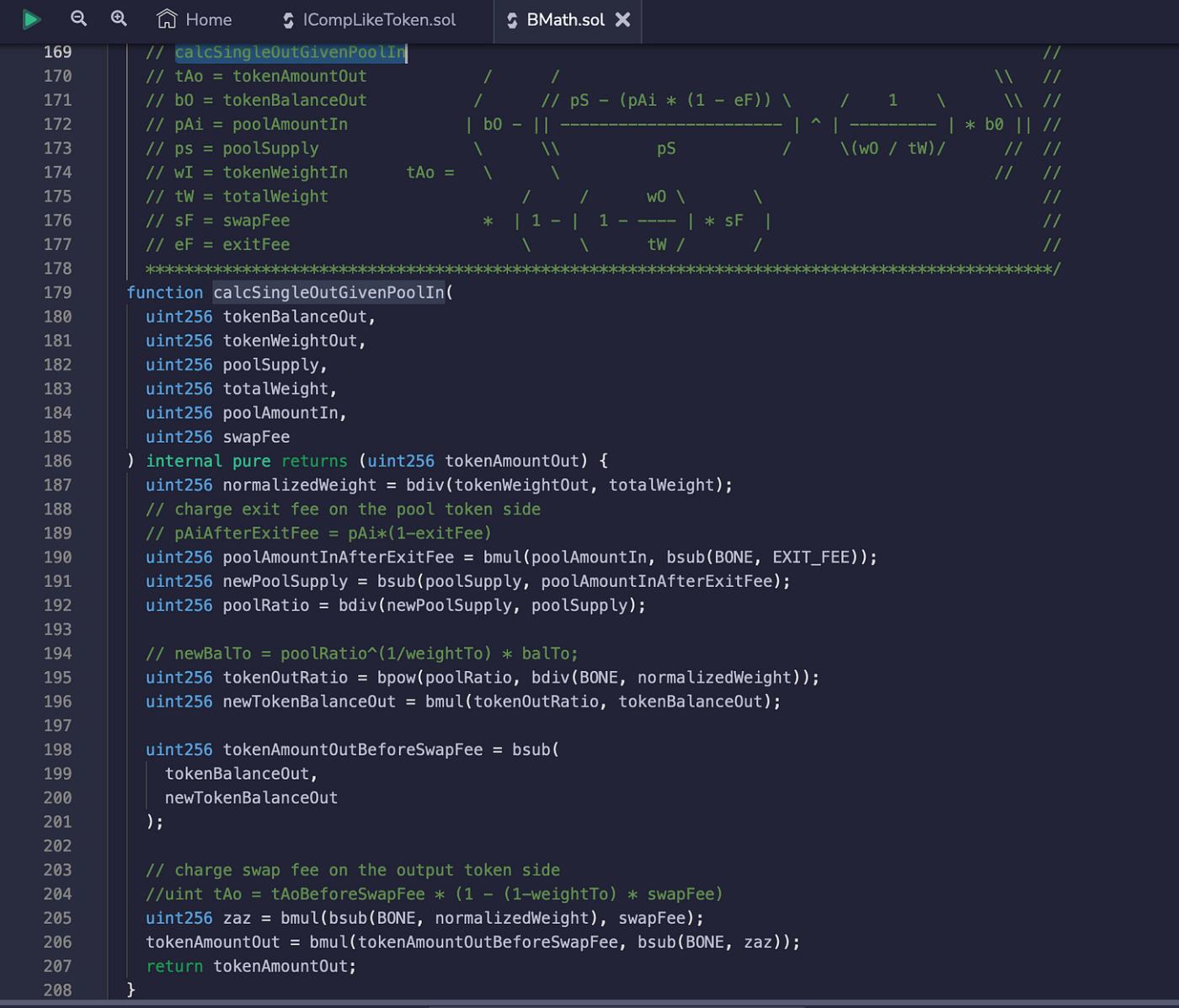

지난 주, 공격자는 DeFi 프로젝트인 Indexed Finance를 악용하여 15,000달러를 탈취했습니다. 해당 공격은 "calcSingleOutGivenPoolIn()" 함수의 오류로 인해 발생했으며, 이로 인해 tokenAmountOut 값이 잘못 계산되었습니다.

🚨 프로젝트: 해당 없음

⛓️ 체인: 다각형

품목: 부적절한 접근 통제

💸 손실 금액: $70,000

Polygon의 이름 없는 프로젝트가 $70,000에 해킹당했습니다. 이 익스플로잇은 대상 계약(0x9083430f54f100b1b2f20320e5e8484ce319cb97)의 "daoChange()" 함수 내 액세스 제어 결함으로 인해 발생했습니다. DAO 주소를 공격자의 익스플로잇 계약으로 변경함으로써 USDT, WMATIC, TNDR이 포함된 대상 계약에서 모든 자금을 인출할 수 있었습니다.

🚨 프로젝트: ASKACR

⛓️ 체인: BSC

품목: 트랜스퍼 제로

💸 손실 금액: ~$28,000

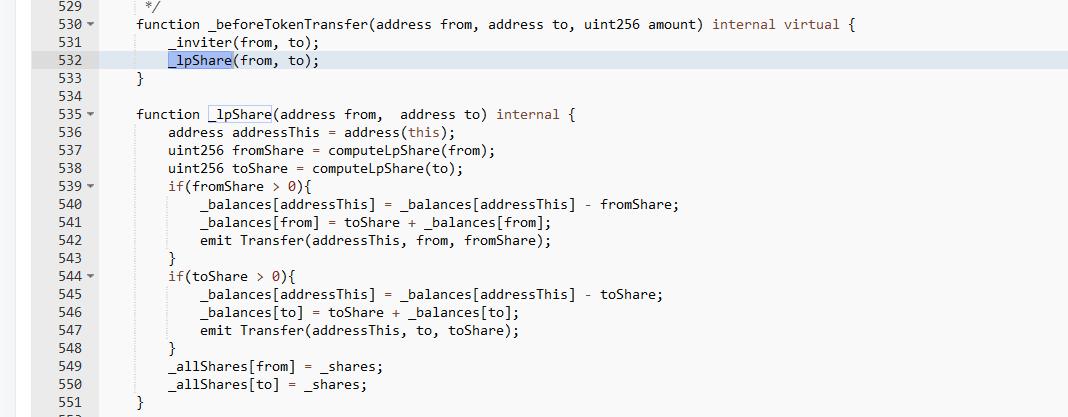

$ASKACR이라는 토큰은 지난주 공격자가 기능 전송 중 보상 분배 메커니즘의 취약점을 악용할 수 있었던 해킹으로 인해 약 28,000달러를 잃었습니다. 이 결함은 이체 금액의 부적절한 검증으로 인해 발생하며, 공격자가 LP 토큰을 사용하여 0 $ASKACR 토큰을 반복적으로 이체하여 LP 보유자로부터 더 많은 보상을 요구할 수 있어 상당한 양의 부당 이득을 얻을 수 있습니다.

🚨 프로젝트: 거대 금융

⛓️ 체인: BSC

🔥 유형: 디플레이션 토큰

💸 손실 금액: $30,000

디플레이션 토큰과 관련된 또 다른 공격에서는 Big Finance라는 DeFi 프로젝트가 30,000달러에 해킹당했습니다. 공격자는 flashloan 및 소각 기능을 활용하여 tTotal을 조작하여 쌍의 잔액을 크게 감소시킵니다. 이 조작을 통해 공격자는 USDT를 현재 최소 잔액으로 교환할 수 있습니다.

🚨 프로젝트: $DBW

⛓️ 체인: BSC

품목: 비즈니스 로직 결함

💸 손실 금액: $24,000

비즈니스 로직 결함으로 인해 토큰 프로젝트에 24,000달러의 비용이 발생했습니다. 문제의 근본 원인은 배당금이 LP 양도 후 후속 배당금을 고려하지 않고 당시 사용자가 소유한 LP 비율을 기준으로 계산된다는 것입니다.