공식 웹사이트에 따르면 Jimbos 프로토콜은 "중앙 집중식 유동성을 반영"하기 위해 Arbitrum에 배포된 실험적 프로토콜입니다. Jimbos 프로토콜에서 출시된 메인 토큰 $JIMBO은 다양한 상황에서 프로토콜의 유동성을 정기적으로 재조정하여 자금 활용도를 향상시키는 것을 목표로 합니다. .효율성.

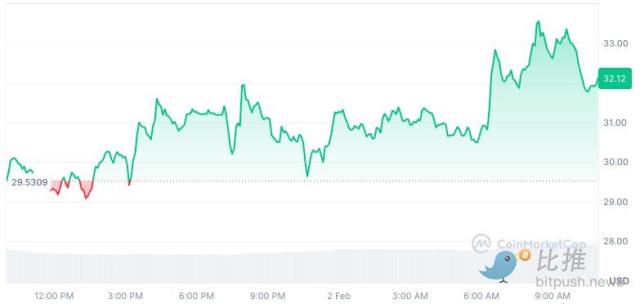

Maji의 유명한 형제인 Huang Licheng은 불과 며칠 전 이 프로젝트의 토큰을 구매하기 위해 수백만 달러를 썼고, 공격 이후 관련 토큰도 급락했습니다. 지금 Maji 형제의 기분은 어떤지 모르겠습니다.

버신 보안팀은 이번 사건을 처음으로 분석했으며, 이제 다음과 같이 분석 결과를 공유합니다.

이벤트 관련 정보

공격 거래

0x44a0f5650a038ab522087c02f734b80e6c748afb207995e757ed67ca037a5eda (그 중 하나)

공격자 주소

0x102be4bccc2696c35fd5f5bfe54c1dfba416a741

공격 계약

0xd4002233b59f7edd726fc6f14303980841306973

공격받은 계약

0x271944d9D8CA831F7c0dBCb20C4ee482376d6DE7

공격 과정

이 공격에는 여러 트랜잭션이 있으며 그 중 하나를 분석에 사용합니다.

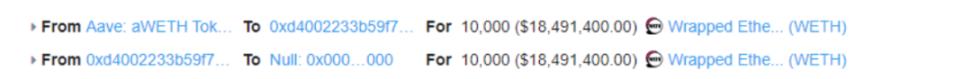

1. 공격자는 우선 플래시론을 통해 10,000 WETH를 빌려준다.

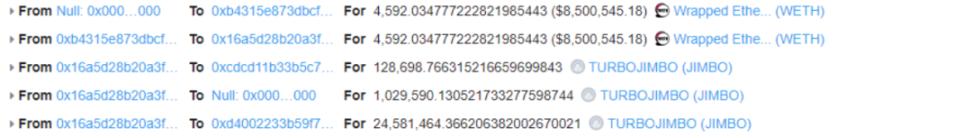

2. 그런 다음 공격자는 JIMBO 토큰을 교환하기 위해 대량의 WETH를 사용하여 JIMBO 가격을 상승시킵니다.

3. 그런 다음 공격자는 나중에 유동성 추가를 준비하기 위해 JimboController 계약에 100개의 JIMBO 토큰을 전송했습니다. (JIMBO의 가격이 인상되었기 때문에 유동성 추가 시 소량의 JIMBO 토큰만 필요합니다.)

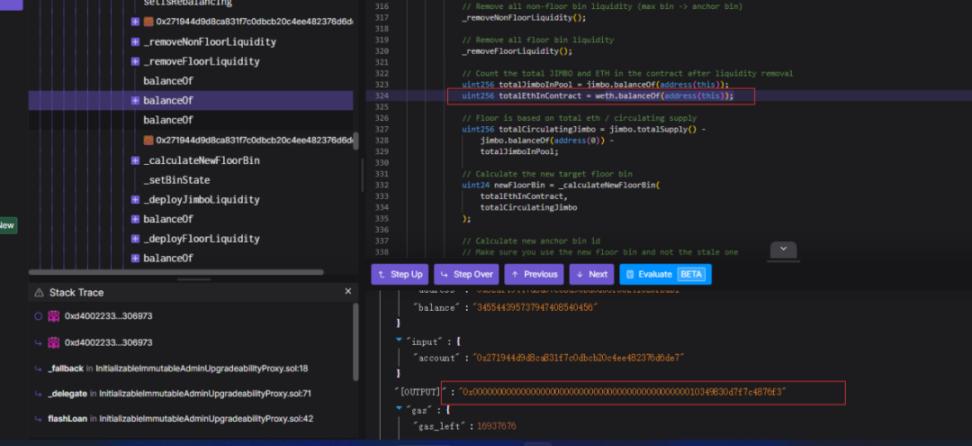

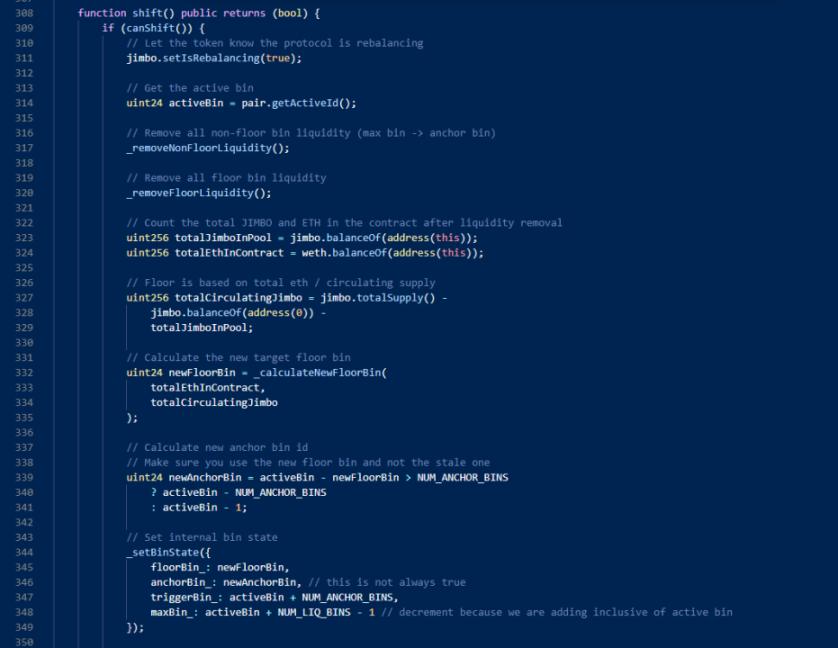

4. 그런 다음 공격자는 원래 유동성을 제거하고 새로운 유동성을 추가하는 Shift 함수를 호출합니다. 시프트 기능을 호출하면 유동성을 추가하기 위해 계약의 자금이 필요하므로 JimboController 계약의 모든 WETH가 유동성에 추가됩니다.

5. 이때 유동성은 불균형 상태에서 추가되므로(유동성 추가 시 현재 가격을 기준으로 필요한 토큰 수를 계산하며 이는 인수 계약을 사용하는 것과 동일), 공격자는 더 많은 WETH를 얻을 수 있으며, 공격자는 최종적으로 JIMBO를 WETH로 전환하여 수익을 완성합니다.

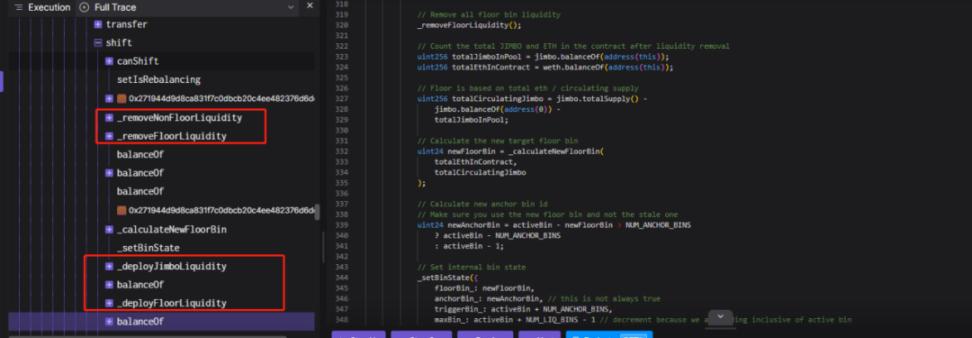

취약점 분석

이 공격은 주로 JimboController 계약의 취약점을 악용합니다. 이를 통해 누구나 Shift 기능을 사용하여 계약이 유동성 제거 및 추가 작업을 수행하도록 하여 높은 수준에서 시장을 장악할 수 있습니다.

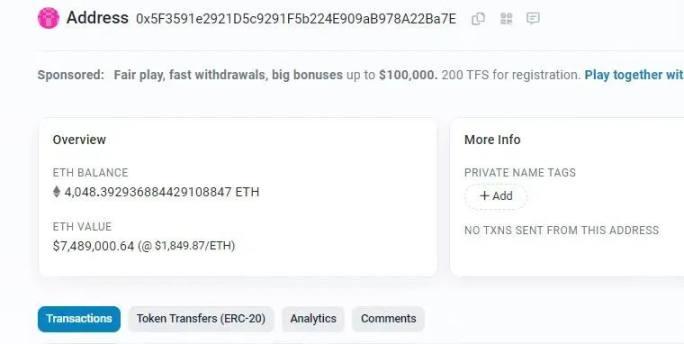

자금 추적

이 글을 쓰는 시점에서 도난당한 자금은 공격자에 의해 이체되지 않았으며 4048 ETH가 여전히 공격 주소에 있습니다.

(https://etherscan.io/address/0x5f3591e2921d5c9291f5b224e909ab978a22ba7e)

요약하다

이번 사건에 대해 버신 보안팀에서는 계약 체결 시 투자 계약을 외부에서 조작하는 행위를 지양할 것을 권고하며, 프로젝트 진행 전 보안 감사 전문업체를 선정해 종합적인 보안 감사를 실시할 것을 권고하고 있다. 보안 위험을 방지하기 위해.