이번 주 다이제스트에서 Verichains는 Ledger의 시드 구문 복구 기능과 관련된 최근 논란에 대해 논의합니다.

사건 뉴스에서 DeFi 시장은 백만 달러에 해킹당했습니다.

원장 복구 토론

여기에서 전체 기사를 읽어보세요: https://blog.verichains.io/p/ledger-the-trustless-discussion

지난주 사건

🚨 프로젝트: LunaFi

⛓️ 체인: 다각형

품목: 비즈니스 로직 결함

💸 손실 금액: ~$36,000

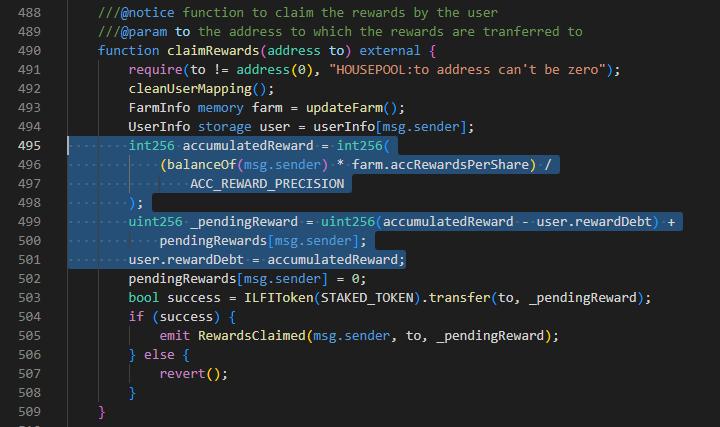

지난주에는 코드의 "claimRewards" 기능 취약점으로 인해 LunaFi라는 Web3 베팅 플랫폼이 ~$36,000에 해킹당했습니다. 공격자들은 함수를 호출하고, 새로운 계약을 생성하고, 토큰을 전송하여 계속해서 보상을 요구하는 방식으로 스테이킹된 토큰에 대한 시간 잠금이 없다는 점을 이용하고 있습니다. 이를 통해 시간 제한 없이 보상을 축적할 수 있습니다. 스테이킹된 토큰에 시간 잠금 메커니즘을 구현하면 이 문제를 해결할 수 있습니다.

이 글을 쓰는 시점에서 프로젝트는 해킹을 인정하고 모든 책임을 졌으며 Hackenclub과 긴밀히 협력하여 다음 단계를 계획하고 있습니다.

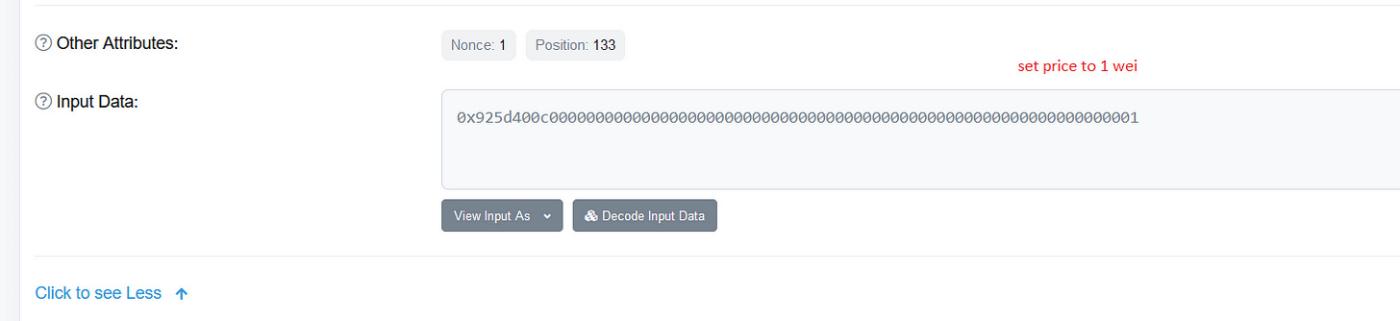

🚨 프로젝트: LOCALTRADERSCL

⛓️ 체인: BSC

품: 접근 제어

💸 손실 금액: ~$118,000

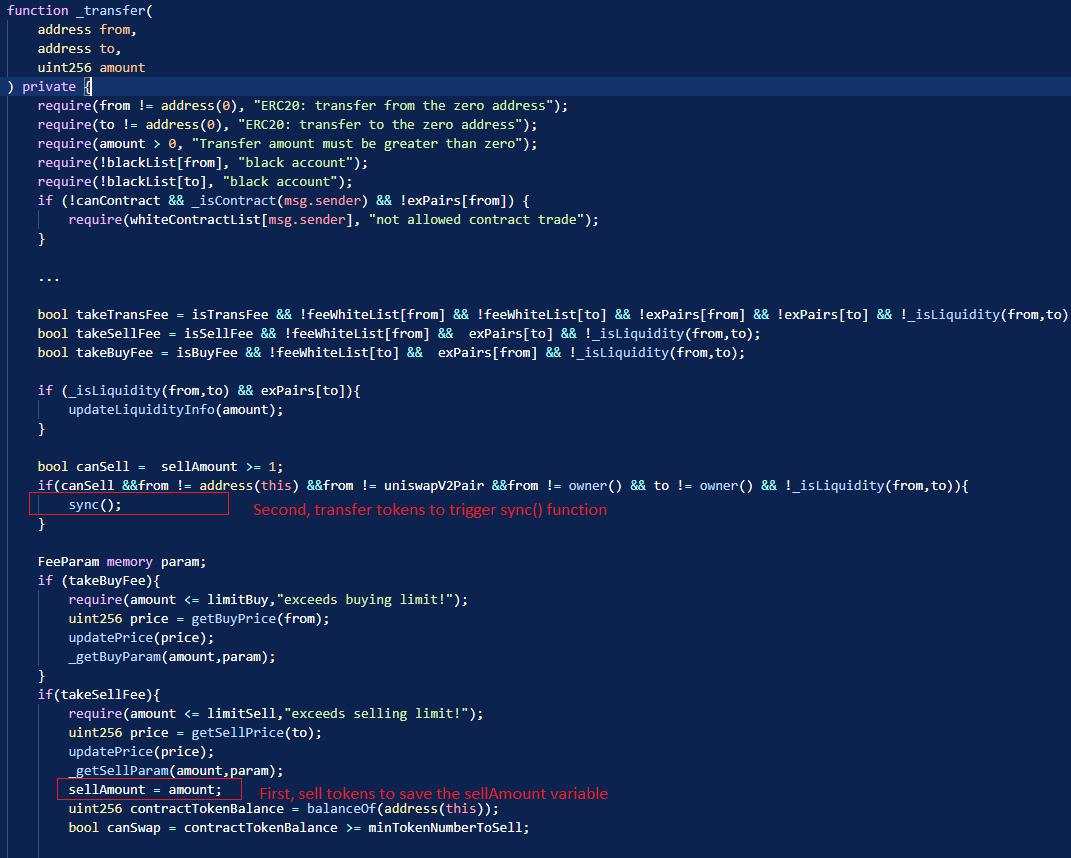

🚨 프로젝트: CSToken

⛓️ 체인: BSC

🔥 유형: 오래된 전역 변수

💸 손실 금액: $714,000

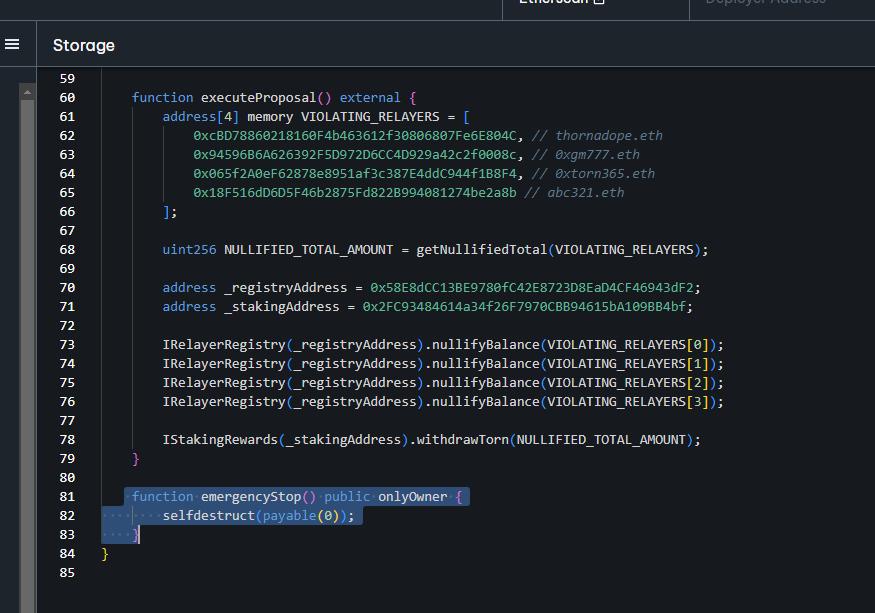

🚨 프로젝트: 토네이도 현금 거버넌스

⛓️ 체인: ETH

품목: 악의적인 거버넌스 제안

💸 손실 금액: 해당 없음

Tornado Governance 계약은 악의적인 제안 공격을 통해 악용을 경험했습니다. 발생한 일을 간단히 요약하면 다음과 같습니다.

2. 동일한 트랜잭션( 여기에서 사용 가능) 내에서 contract1은 생성 opcode를 사용하여 contract2라는 다른 계약을 배포했습니다.

3. 그런 다음 공격자는 여기 거래에서 볼 수 있듯이 Tornado 거버넌스 계약에 대한 제안으로 contract2를 제출했습니다.

4. contract1과 contract2 모두 selfdestruct 기능을 포함했습니다. 그러나 contract2 제안에 투표한 일반 사용자는 제안 계약 코드에 selfdestruct 기능이 포함되어 있다는 사실을 인식하지 못했습니다.

6. 공격자는 악의적인 제안을 실행함으로써 잠금 해제 기능을 사용하여 Tornado Governance Vault에서 TORN 토큰을 자신의 주소로 인출할 수 있었습니다. 이는 여기 거래에서 볼 수 있습니다.

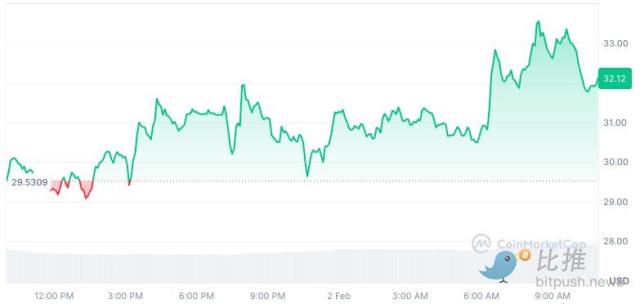

🚨 프로젝트: $GPT

⛓️ 체인: BSC

품목: 토큰 수수료 메커니즘 조작

💸 손실 금액: ~$155,000

GPT 토큰의 굽기 기능 취약점으로 인해 $GPT이라는 밈 토큰이 약 155,000달러에 해킹당했습니다. 이번 악용은 계약 착오로 인해 발생했으며 이로 인해 LP(유동성 풀) 가격이 조작되었습니다.

공격자는 LP 풀에 추가할 예정이었던 토큰을 반복적으로 소각하여 이 취약점을 이용했습니다. 이로 인해 LP 풀 내 토큰 가격에 상당한 변동이 발생했습니다.