Tổng quan sự kiện

Vào lúc 02:16:11 chiều ngày 21 tháng 2 năm 2025 theo giờ UTC, ví lạnh Ethereum của Bybit (0x1db92e2eebc8e0c075a02bea49a2935bcd2dfcf4[1]) đã bị đánh cắp tài sản do nâng cấp hợp đồng độc hại. Theo tuyên bố của Giám đốc điều hành Bybit Ben Zhou[2], kẻ tấn công đã lừa đảo những người ký hợp đồng lạnh để ký vào các giao dịch độc hại thông qua một cuộc tấn công lừa đảo. Ông nói rằng giao dịch này được ngụy trang như một hoạt động hợp pháp: giao diện Safe{Wallet} hiển thị như một giao dịch bình thường, nhưng dữ liệu thực sự được gửi đến thiết bị Ledger đã bị thay đổi thành nội dung độc hại. Kẻ tấn công đã thành công trong việc lấy được ba chữ ký hợp lệ, thay thế hợp đồng thực hiện Safe multisig bằng hợp đồng độc hại, từ đó đánh cắp tài sản. Lỗ hổng này đã dẫn đến mất khoảng 1,46 tỷ USD, trở thành sự cố an ninh lớn nhất trong lịch sử Web3.0.

Hồ sơ giao dịch tấn công

Nâng cấp hợp đồng thực hiện Safe lên hợp đồng độc hại:

https://etherscan.io/tx/0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

Các giao dịch chuyển tài sản từ ví lạnh của Bybit:

- 401.346 ETH[3]

- 15.000 cmETH[4]

- 8.000 mETH[5]

- 90.375 stETH[6]

- 90 USDT[7]

Các địa chỉ chính

- Ví lạnh multisig của Bybit (nạn nhân)[8]

- Địa chỉ thực hiện lần tấn công đầu tiên của kẻ tấn công[9]

- Hợp đồng thực hiện độc hại[10]

- Hợp đồng tấn công được sử dụng trong quá trình "delegate call" của Safe[11]

Quy trình tấn công

1. Kẻ tấn công đã triển khai hai hợp đồng độc hại trước ba ngày tấn công (18 tháng 2 năm 2025, giờ UTC).

- Các hợp đồng này chứa các chức năng hậu môn để chuyển tiền[12]

- Và mã để sửa đổi các ô lưu trữ, nhằm thực hiện nâng cấp hợp đồng[13]

2. Vào ngày 21 tháng 2 năm 2025, kẻ tấn công đã lừa ba chủ sở hữu (người ký) của ví multisig ký vào giao dịch độc hại, từ đó nâng cấp hợp đồng thực hiện Safe thành hợp đồng độc hại có chức năng hậu môn được triển khai trước đó[14]: https://etherscan.io/tx/0x46deef0f52e3a983b67abf4714448a41dd7ffd6d32d32da69d62081c68ad7882

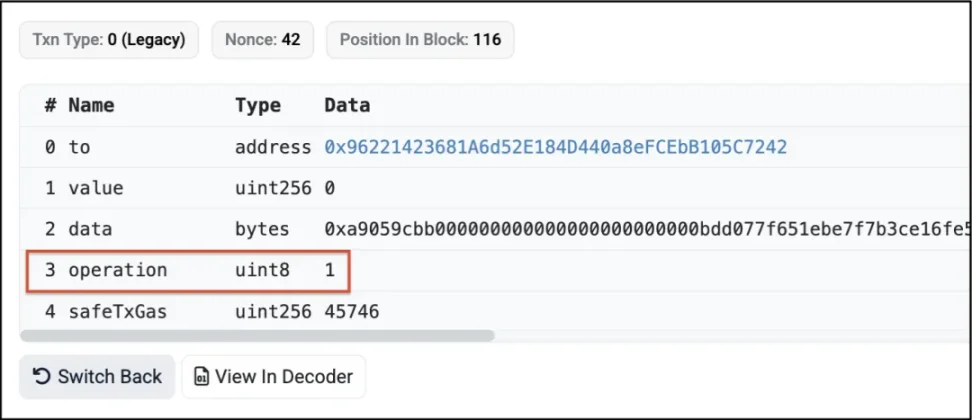

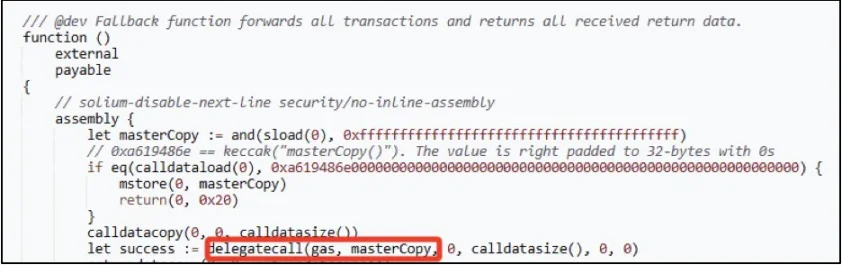

3. Giá trị trường "operation" trong giao dịch tấn công là "1", chỉ thị hợp đồng GnosisSafe thực hiện "delegatecall", trong khi "0" biểu thị "Call".

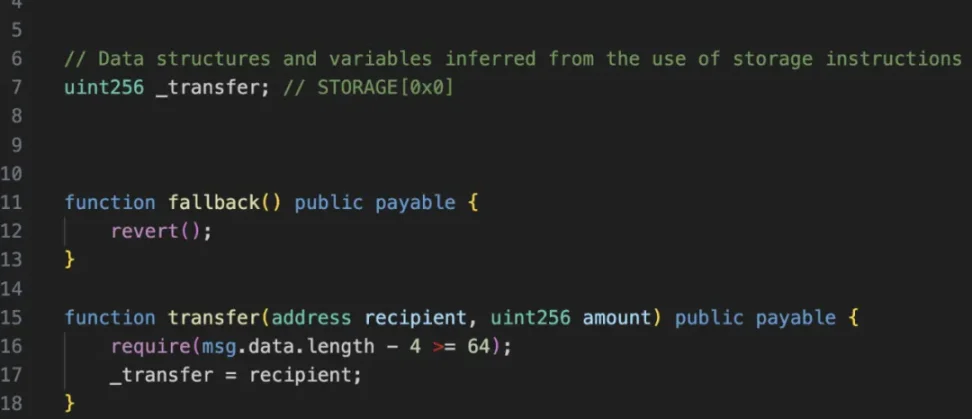

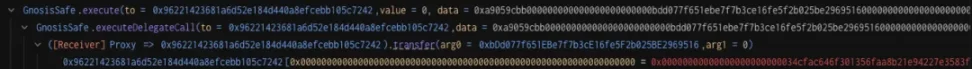

4. Giao dịch này thực hiện một cuộc gọi ủy quyền đến một hợp đồng khác (0x96221423681a6d52e184d440a8efcebb105c7242[15]) được triển khai bởi kẻ tấn công, hợp đồng này chứa một hàm "transfer()", khi được gọi sẽ sửa đổi ô lưu trữ thứ nhất "uint256 _transfer" của hợp đồng.

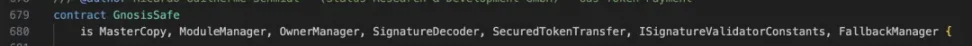

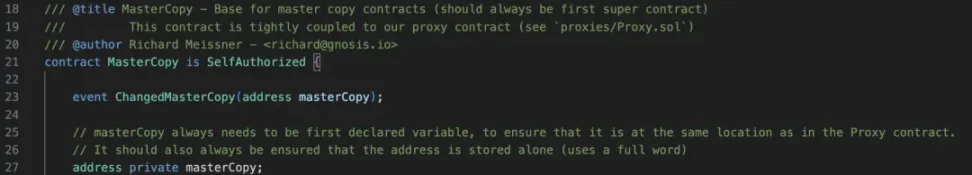

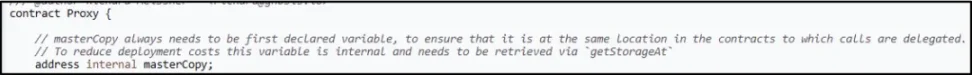

Trong hợp đồng GnosisSafe, ô lưu trữ thứ nhất chứa địa chỉ "masterCopy", tức là địa chỉ hợp đồng thực hiện GnosisSafe.

Bằng cách sửa đổi ô lưu trữ thứ nhất của hợp đồng Gnosis Safe, kẻ tấn công có thể thay đổi địa chỉ hợp đồng thực hiện (tức là địa chỉ "masterCopy").

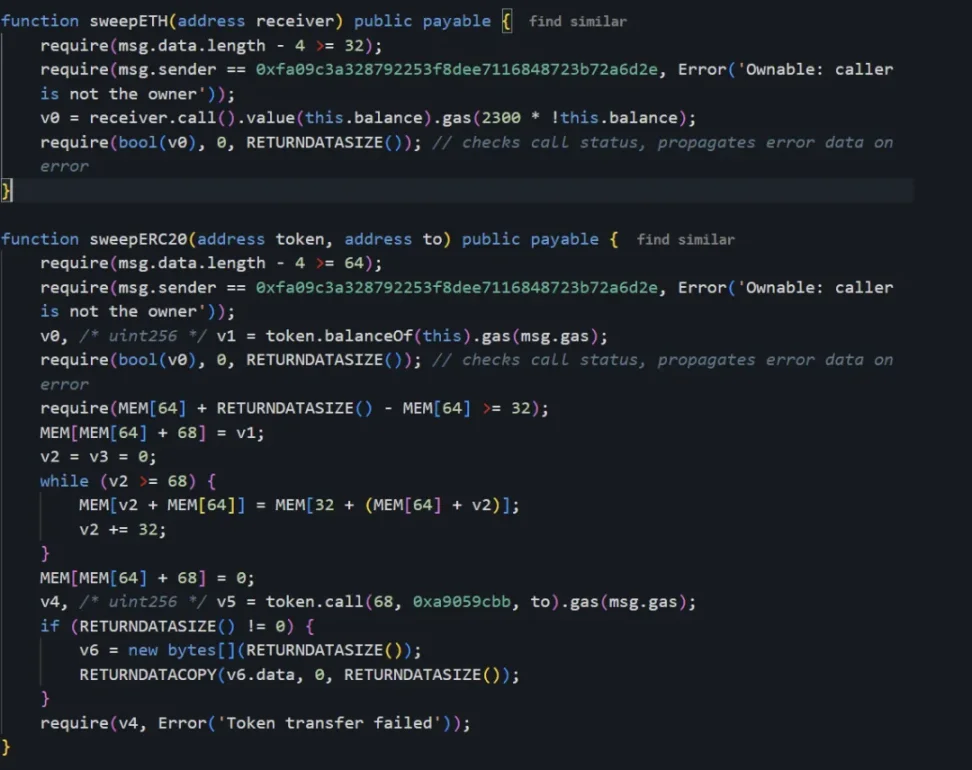

Từ chi tiết giao dịch, có thể thấy kẻ tấn công đã đặt địa chỉ "masterCopy" thành 0xbDd077f651EBe7f7b3cE16fe5F2b025BE2969516, địa chỉ này chứa các hàm "sweepETH()" và "sweepERC20()" được mô tả bên dưới.

5. Phương pháp nâng cấp hợp đồng được sử dụng bởi kẻ tấn công là không thông thường, nó được thiết kế cẩn thận để tránh bị phát hiện ý định tấn công. Từ góc độ của những người ký của Bybit, dữ liệu họ ký có vẻ như chỉ là một lệnh gọi hàm "transfer(address, uint256)" đơn giản, chứ không phải một hàm "nâng cấp" có thể gây nghi ngờ.

6. Hợp đồng thực hiện độc hại sau khi nâng cấp[16] chứa các hàm hậu môn "sweepETH()" và "sweepERC20()", kẻ tấn công đã sử dụng các hàm này để chuyển tất cả tài sản khỏi ví lạnh, cuối cùng dẫn đến việc 1,4 tỷ USD ETH bị đánh cắp.

Phân tích lỗ hổng

Nguồn gốc của lỗ hổng này là một cuộc tấn công lừa đảo thành công. Kẻ tấn công đã lừa những người ký ví để ký vào dữ liệu giao dịch độc hại, cuối cùng dẫn đến việc hợp đồng bị nâng cấp độc hại. Việc nâng cấp này cho phép kẻ tấn công kiểm soát ví lạnh và chuyển toàn bộ tài sản. Hiện tại, kế hoạch và phương pháp thực hiện cuộc tấn công lừa đảo vẫn chưa rõ ràng.

Theo lời giải thích của Giám đốc điều hành Bybit Ben Zhou trong buổi phát trực tiếp trên nền tảng X sau 2 giờ xảy ra sự cố, khi sự kiện xảy ra, nhóm Bybit đang thực hiện quy trình chuyển tài sản thường xuyên từ ví lạnh sang ví nóng, và chính ông là người ký giao dịch multisig cuối cùng. Ông khẳng định rõ ràng: giao dịch này đã được ngụy trang - tất cả những người ký đều thấy địa chỉ và dữ liệu giao dịch đúng trên giao diện Safe{Wallet} và URL đã được xác minh bởi Safe{Wallet} chính thức. Tuy nhiên, khi dữ liệu giao dịch được gửi đến ví cứng Ledger để ký, nội dung thực tế đã bị thay đổi. Ben Zhou cũng cho biết, ông không kiểm tra lại chi tiết giao dịch trên thiết bị Ledger. Về cách kẻ tấn công đã thay đổi giao diện Safe{Wallet}, hiện vẫn chưa có kết luận. Theo thông tin được Arkham[17] tiết lộ, nhà phân tích chuỗi @zachxbt đã cung cấp bằng chứng xác thực, cho thấy cuộc tấn công này do tổ chức hacker LAZARUS lên kế hoạch và thực hiện.

Kinh nghiệm và bài học

Sự kiện này khiến người ta liên tưởng đến lỗ hổng của Radiant Capital vào ngày 16 tháng 10 năm 2024 (tham khảo 1[18], tham khảo 2[19]), sự kiện này dẫn đến mất khoảng 50 triệu USD. Lúc đó, kẻ tấn công đã xâm nhập vào thiết bị của nhà phát triển, thay đổi giao diện trước của Safe{Wallet} để hiển thị dữ liệu giao dịch hợp pháp, trong khi dữ liệu thực sự gửi đến ví cứng là nội dung độc hại. Loại thay đổi này không thể được phát hiện trong quá trình kiểm tra giao diện thủ công và mô phỏng bằng Tenderly. Ban đầu, kẻ tấn công đã giả danh nhà thầu đáng tin cậy, gửi tệp PDF nén có phần mềm độc hại (tạo ra backdoor trên macOS) qua tin nhắn Telegram để lấy quyền truy cập vào thiết bị.

Mặc dù nguyên nhân cốt lõi của việc thay đổi giao diện trong sự kiện Bybit vẫn chưa được xác định, nhưng việc xâm nhập thiết bị có thể là yếu tố then chốt (tương tự sự kiện Radiant Capital). Cả hai sự kiện đều tiết lộ hai tiền đề thành công của cuộc tấn công: thiết bị bị xâm nhập và hành vi ký mù. Với sự gia tăng của các cuộc tấn công như vậy, chúng ta cần tập trung phân tích hai phương thức tấn công và các chiến lược giảm thiểu sau:

1. Thiết bị bị xâm nhập:

Lây lan phần mềm độc hại thông qua kỹ thuật kỹ thuật xã hội vẫn là phương thức chính để thực hiện các cuộc tấn công quy mô lớn trong lĩnh vực Web3.0. Các tổ chức hacker cấp quốc gia (như LAZARUS GROUP) thường sử dụng phương pháp này để vượt qua lớp bảo vệ ban đầu. Việc xâm nhập thiết bị có thể vượt qua các biện pháp kiểm soát bảo mật.

Chiến lược giảm thiểu:

- Tăng cường bảo mật thiết bị: Xây dựng chính sách bảo mật điểm cuối nghiêm ngặt, triển khai giải pháp EDR (như CrowdStrike).

- Thiết bị ký chuyên dụng: Sử

Chiến lược giảm thiểu:

- Tránh các Dapp chưa được xác minh: Chỉ tương tác với các nền tảng đáng tin cậy; truy cập vào các nền tảng chính thức thông qua bookmark, tránh các đường dẫn lừa đảo.

- Xác minh lại bằng ví phần cứng: Trên các thiết bị như Ledger, kiểm tra từng chi tiết giao dịch (địa chỉ nhận, số lượng, lời gọi hàm) để đảm bảo chúng phù hợp với dự kiến.

- Mô phỏng giao dịch: Trước khi ký, hãy mô phỏng giao dịch để quan sát kết quả và xác minh tính chính xác của nó.

- Sử dụng giao diện không trực quan: Chọn các công cụ dòng lệnh (CLI), giảm phụ thuộc vào các giao diện đồ họa của bên thứ ba, CLI giảm nguy cơ thao túng giao diện và cung cấp một chế độ xem dữ liệu giao dịch minh bạch hơn.

- Dừng ngay khi có bất thường: Nếu bất kỳ phần nào của giao dịch có bất thường, hãy dừng ngay quy trình ký và bắt đầu điều tra.

- Cơ chế xác minh trên hai thiết bị: Trước khi ký, hãy sử dụng một thiết bị riêng biệt để độc lập xác minh dữ liệu giao dịch. Thiết bị này nên tạo ra mã xác minh ký có thể đọc được, khớp với dữ liệu hiển thị trên ví phần cứng.

Sau vụ mất hàng triệu USD của Radiant Capital và WazirX2[22], Bybit trở thành nạn nhân của vụ trộm lớn nhất trong lịch sử Web3.0. Tần suất và độ phức tạp của các cuộc tấn công như vậy tiếp tục gia tăng, phơi bày những thiếu sót nghiêm trọng về an ninh vận hành trong ngành. Các kẻ tấn công đang có hệ thống nhắm vào các mục tiêu có giá trị cao. Khi năng lực của đối thủ gia tăng, các sàn giao dịch tập trung (CEX) và các tổ chức Web3.0 phải nâng cao toàn diện mức độ bảo vệ an ninh, cảnh giác trước sự tiến hóa của các mối đe dọa bên ngoài.

[1] : https://etherscan.io/address/0x1db92e2eebc8e0c075a02bea49a2935bcd2dfcf4

[2] : https://x.com/Bybit_Official/status/1892986507113439328

[3] : https://etherscan.io/tx/0xb61413c495fdad6114a7aa863a00b2e3c28945979a10885b12b30316ea9f072c

[4] : https://etherscan.io/tx/0x847b8403e8a4816a4de1e63db321705cdb6f998fb01ab58f653b863fda988647

[5] : https://etherscan.io/tx/0xbcf316f5835362b7f1586215173cc8b294f5499c60c029a3de6318bf25ca7b20

[6] : https://etherscan.io/tx/0xa284a1bc4c7e0379c924c73fcea1067068635507254b03ebbbd3f4e222c1fae0

[7] : https://etherscan.io/tx/0x25800d105db4f21908d646a7a3db849343737c5fba0bc5701f782bf0e75217c9

[8] : https://etherscan.io/address/0x1db92e2eebc8e0c075a02bea49a2935bcd2dfcf4

[9] : https://etherscan.io/address/0x0fa09c3a328792253f8dee7116848723b72a6d2e

[10] : https://etherscan.io/address/0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516

[11] : https://etherscan.io/address/0x96221423681A6d52E184D440a8eFCEbB105C7242#code

[12] : https://etherscan.io/address/0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516

[13] : https://etherscan.io/address/0x96221423681A6d52E184D440a8eFCEbB105C7242#code

[14] : https://etherscan.io/address/0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516

[15] : https://etherscan.io/address/0x96221423681A6d52E184D440a8eFCEbB105C7242

[16] : https://etherscan.io/address/0xbdd077f651ebe7f7b3ce16fe5f2b025be2969516

[17] : https://x.com/arkham/status/1893033424224411885

[18] : https://medium.com/@RadiantCapital/radiant-post-mortem-fecd6cd38081

[19] : https://medium.com/@RadiantCapital/radiant-capital-incident-update-e56d8c23829e

[20] : https://www.ledger.com/academy/topics/ledgersolutions/what-is-clear-signing

[21] : https://www.youtube.com/watch?v=-O7aX6vUvs8

[22] : https://wazirx.com/blog/wazirx-cyber-attack-key-insights-and-learnings