Tác giả: Frank, PANews

Ngày 21 tháng 2 năm 2025, sàn giao dịch tiền điện tử Bybit đã bị một cuộc tấn công hacker quy mô lớn, với 1,46 tỷ USD tài sản bị đánh cắp bởi tổ chức hacker Lazarus của Triều Tiên. Ngoài việc truy thu tài sản, điều quan trọng hơn là xác định nguyên nhân của cuộc tấn công để tránh các vụ tấn công mới. Ngày 27 tháng 2, Bybit đã công bố một báo cáo điều tra về vụ hack, chỉ ra rằng vụ mất tiền là do lỗ hổng cơ sở hạ tầng của Safe. Tuy nhiên, Safe dường như không muốn chấp nhận cáo buộc này. Trong tuyên bố của mình, họ thừa nhận các nhà phát triển bị xâm nhập, nhưng đổ lỗi chủ yếu cho các kỹ thuật tinh vi của nhóm hacker Triều Tiên và sự sai sót trong vận hành của Bybit. Trong cuộc tranh luận về ai chịu trách nhiệm lớn hơn, đã diễn ra một "trò chơi của Rashomon", do đó cũng gây ra một cuộc tranh luận lớn trong ngành về sự tin tưởng vào cơ sở hạ tầng, mô hình an ninh và cuộc đấu tranh về bản chất con người.

Cuộc tấn công bắt nguồn từ việc dịch vụ đám mây của phần mềm ví Safe{Wallet} bị tấn công

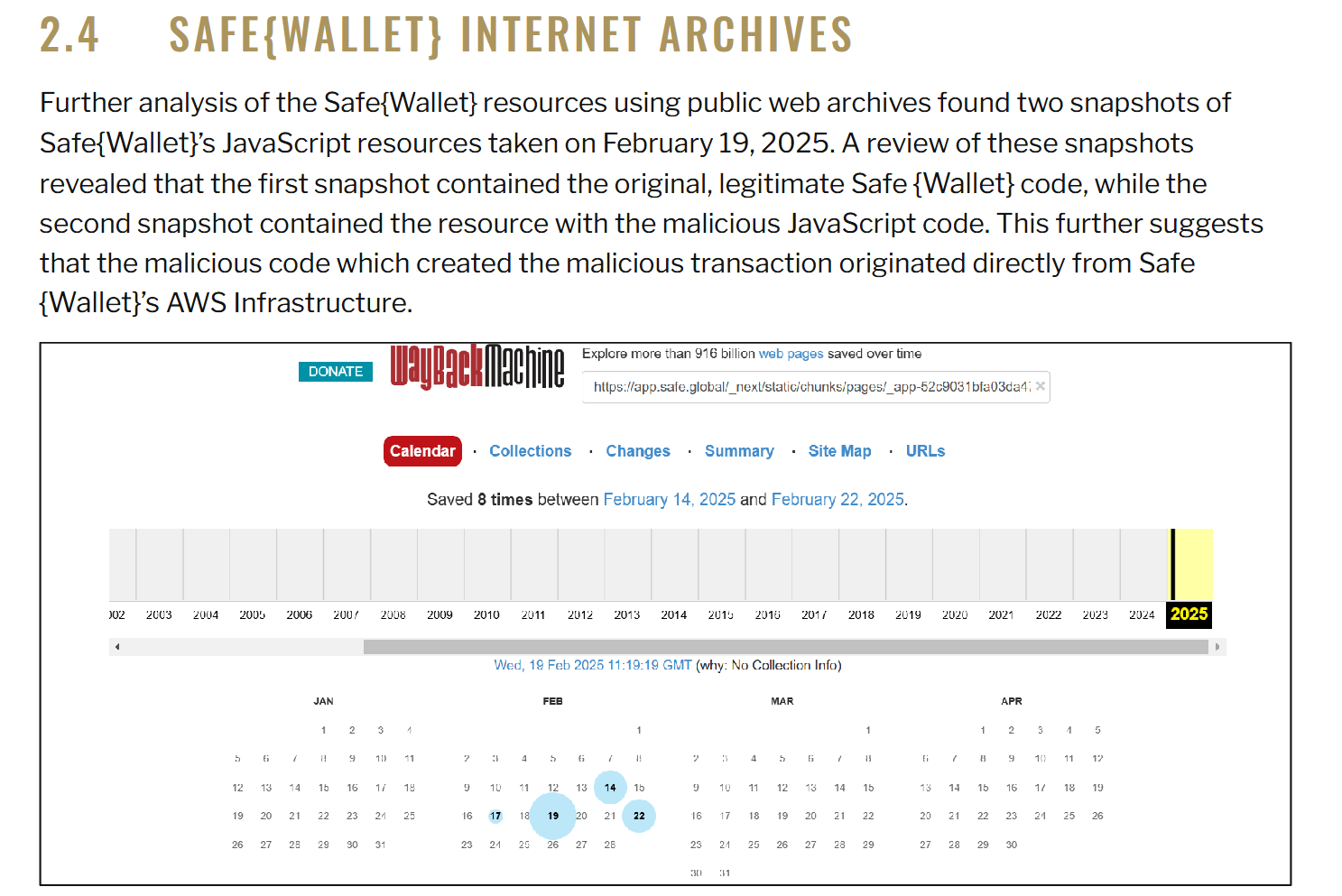

Theo hai báo cáo điều tra của Bybit (Báo cáo sơ bộ về sự cố của Bybit và Báo cáo điều tra tạm thời của Bybit) cho thấy, khi phân tích thêm về các tài nguyên của Safe{Wallet}, đã tìm thấy hai ảnh chụp nhanh của tài nguyên JavaScript được chụp vào ngày 19 tháng 2 năm 2025. Việc kiểm tra các ảnh chụp này cho thấy, ảnh chụp đầu tiên chứa mã nguồn Safe{Wallet} hợp pháp và gốc, trong khi ảnh chụp thứ hai chứa tài nguyên có mã JavaScript độc hại. Điều này cho thấy mã độc tạo ra các giao dịch lừa đảo trực tiếp đến từ cơ sở hạ tầng AWS của Safe{Wallet}.

Kết luận của báo cáo cho thấy: Dựa trên kết quả điều tra về máy chủ ký của Bybit và tải trọng JavaScript độc hại được tìm thấy trong Wayback Archive, chúng tôi rất mạnh mẽ kết luận rằng tài khoản/khóa API AWS S3 hoặc CloudFront của Safe.Global có thể đã bị lộ.

Tóm lại, nguồn gốc của vụ tấn công này là hacker đã tấn công vào thiết bị của các nhà phát triển Safe{Wallet}, can thiệp vào các tệp JavaScript trên AWS S3, và chèn mã độc nhắm vào các địa chỉ ví lạnh của Bybit. Trước đó, Safe cũng đã công bố một báo cáo điều tra đơn giản, tuyên bố không tìm thấy lỗ hổng mã và phụ thuộc độc hại (tức là tấn công chuỗi cung ứng), sau đó Safe đã tiến hành kiểm tra toàn diện và tạm dừng chức năng Safe{Wallet}. Kết quả điều tra này dường như đã lật đổ kết quả điều tra trước đó của Safe.

Tuyên bố của Safe né tránh vấn đề chính gây ra thêm nhiều nghi vấn

Bybit chưa đưa ra quan điểm về mức độ trách nhiệm của Safe trong sự kiện này, nhưng trên các phương tiện truyền thông xã hội, sau khi báo cáo được công bố, nhiều người đã bắt đầu thảo luận về vấn đề lỗ hổng bảo mật của Safe và một số người cho rằng Safe nên chịu trách nhiệm và bồi thường.

Rõ ràng, Safe không đồng ý với báo cáo này. Trong tuyên bố chính thức của mình, Safe đã chia trách nhiệm thành ba cấp độ: Về mặt kỹ thuật, họ nhấn mạnh rằng hợp đồng thông minh không bị tấn công, và nhấn mạnh tính an toàn của sản phẩm. Về mặt vận hành, họ thừa nhận thiết bị của nhà phát triển bị xâm nhập dẫn đến rò rỉ khóa AWS, nhưng đổ lỗi cho cuộc tấn công cấp quốc gia của nhóm hacker Triều Tiên. Về mặt người dùng, họ khuyên người dùng "cẩn thận khi ký giao dịch", gợi ý rằng Bybit đã không kiểm tra đủ dữ liệu giao dịch.

Tuy nhiên, phản hồi này dường như né tránh vấn đề chính. Dựa trên quy trình được mô tả trong báo cáo, Safe có một số điểm thiếu sót sau đây:

1. Mất kiểm soát quyền hạn: Kẻ tấn công đã lấy được quyền hạn AWS thông qua việc xâm nhập thiết bị của nhà phát triển, điều này cho thấy đội ngũ Safe chưa thực hiện nguyên tắc quyền hạn tối thiểu. Ví dụ, một nhà phát triển có thể trực tiếp sửa đổi mã trong môi trường sản xuất mà không có cơ chế giám sát thay đổi mã.

2. Thiếu sót về an ninh phần mềm: Không áp dụng các biện pháp bảo vệ cơ bản như SRI (Subresource Integrity).

3. Rủi ro phụ thuộc chuỗi cung ứng: Đường tấn công (thiết bị nhà phát triển → AWS → mã phần mềm) chứng minh Safe quá phụ thuộc vào các dịch vụ đám mây tập trung, mâu thuẫn với triết lý an ninh phi tập trung của blockchain.

Ngoài ra, ngành công nghiệp cũng đưa ra nhiều câu hỏi về tuyên bố của Safe, CEO của Binance CZ liên tiếp đưa ra 5 câu hỏi kỹ thuật (như cách thức thiết bị nhà phát triển bị xâm nhập, nguyên nhân mất kiểm soát quyền hạn, v.v.), chỉ ra tính không minh bạch trong tuyên bố của Safe. Safe không công khai chi tiết chuỗi tấn công, khiến ngành không thể phòng vệ hiệu quả.

Giá token tăng kỳ lạ, số lượng người dùng hàng ngày giảm gần 70%

Một điểm tranh cãi lớn khác trong cộng đồng là liệu Safe có nên bồi thường cho Bybit về thiệt hại trong sự kiện này hay không. Một số người dùng cho rằng do lỗ hổng cơ sở hạ tầng của Safe gây ra vụ tấn công, nên Safe phải chịu trách nhiệm bồi thường. Thậm chí có người đề xuất công ty tiền thân của Safe là Gnosis cũng phải chịu trách nhiệm liên đới. Safe ban đầu là giao thức ký nhiều chữ ký được phát triển bởi nhóm Gnosis vào năm 2017, và được tách ra khỏi hệ sinh thái Gnosis để hoạt động độc lập vào năm 2022. Gnosis đã huy động được 250.000 ETH thông qua ICO vào năm 2017 và hiện vẫn giữ 150.000 ETH trong kho bạc, trở thành một "cá voi" ETH.

Tuy nhiên, một số người cũng cho rằng trách nhiệm chính vẫn thuộc về Bybit. Một mặt, Bybit quản lý hàng tỷ USD tài sản trong ví lạnh, hoàn toàn có thể đầu tư nguồn lực để tự phát triển cơ sở hạ tầng an ninh. Mặt khác, Bybit dường như đang sử dụng dịch vụ Safe miễn phí, vì vậy Safe cũng không có nghĩa vụ phải chịu trách nhiệm.

Sau khi công bố báo cáo điều tra, Bybit không đưa ra yêu cầu Safe phải bồi thường tài chính.

Trong khi ngành tranh luận về việc phân bổ trách nhiệm, thị trường vốn lại diễn ra một cảnh tượng kỳ lạ. Token chính thức của Safe dường như đã nhận được sự chú ý đặc biệt từ sự kiện này, ngày 27 tháng 2, token SAFE đã tăng ngược dòng từ 0,44 USD lên 0,69 USD, tăng tối đa khoảng 58% trong 10 giờ. Tuy nhiên, từ góc độ logic đầu tư, sự kiện này chủ yếu mang lại ảnh hưởng tiêu cực đến thương hiệu Safe, đà tăng có thể chỉ là do tâm lý ngắn hạn của thị trường.

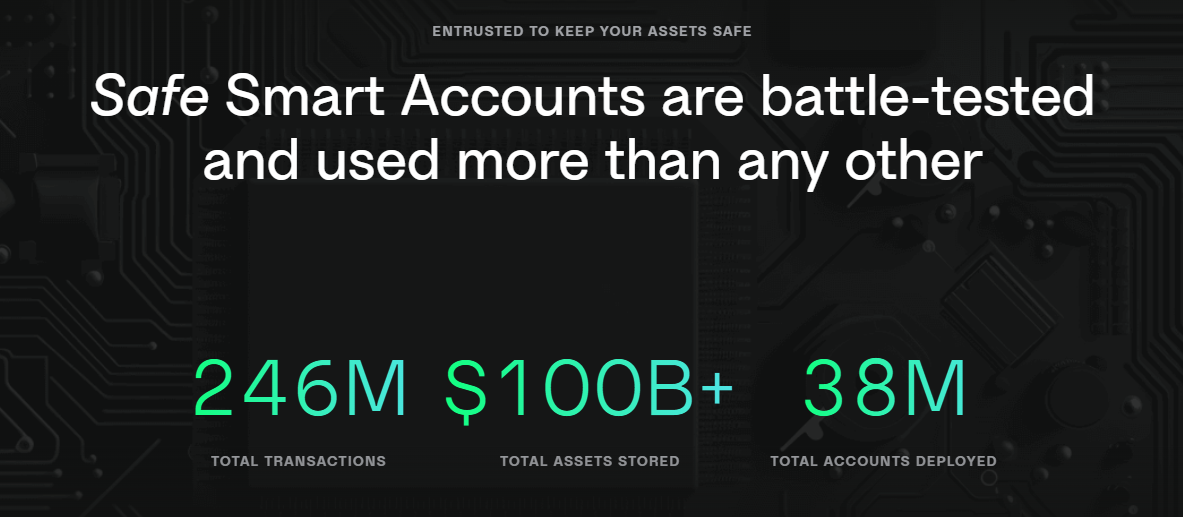

Dữ liệu ngày 27 tháng 2 cho thấy, tổng tài sản do Safe quản lý vượt quá 100 tỷ USD, việc im lặng về chi tiết lỗ hổng đang làm suy giảm uy tín của họ với tư cách là cơ sở hạ tầng then chốt của ngành.

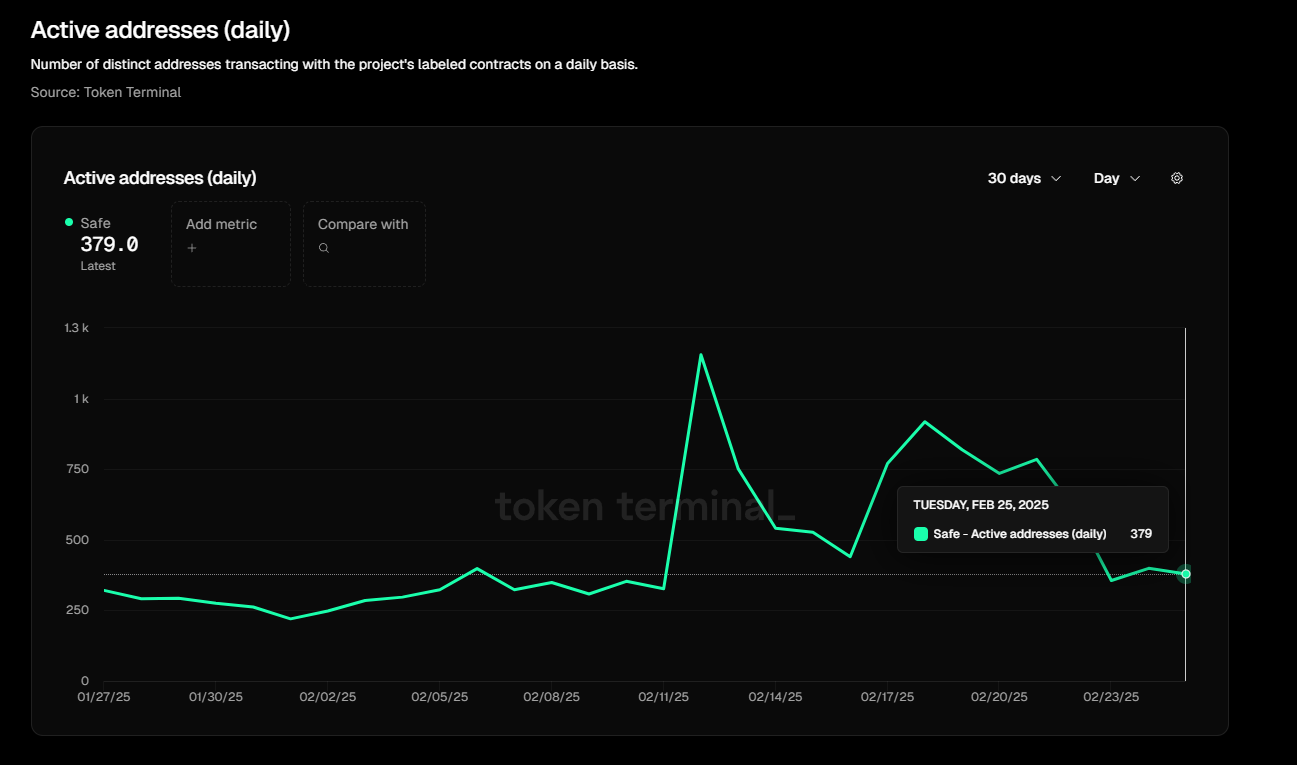

Về số lượng người dùng hoạt động hàng ngày, có thể thấy rõ Safe đã chịu ảnh hưởng đáng kể sau sự kiện này, số địa chỉ hoạt động hàng ngày giảm từ 1.200 vào ngày 12 tháng 2 xuống còn 379 vào ngày 27 tháng 2, giảm gần 70%.

Ngoài ra, sau khi rủi ro tập trung hóa phần mềm được phơi bày, cộng đồng cũng lại quan tâm đến cơ chế bảo mật phần mềm. Dominic Williams, nhà sáng lập ICP, cho biết nhóm hacker Triều Tiên gần đây đã thành công trong việc đánh cắp 1,5 tỷ USD của Bybit, chủ yếu là nhờ lợi dụng lỗ hổng trên giao diện web của Safe{Wallet}, được lưu trữ trên đám mây thay vì trên hợp đồng thông minh. Williams chỉ trích một số dự án Web3 chỉ chạy "giả mạo trên chuỗi" (fake onchain), dẫn đến các lỗ hổng bảo mật, và đề xuất Safe{Wallet} nên ch

Ngoài ra, sau khi rủi ro tập trung hóa phần mềm được phơi bày, cộng đồng cũng lại quan tâm đến cơ chế bảo mật phần mềm. Dominic Williams, nhà sáng lập ICP, cho biết nhóm hacker Triều Tiên gần đây đã thành công trong việc đánh cắp 1,5 tỷ USD của Bybit, chủ yếu là nhờ lợi dụng lỗ hổng trên giao diện web của Safe{Wallet}, được lưu trữ trên đám mây thay vì trên hợp đồng thông minh. Williams chỉ trích một số dự án Web3 chỉ chạy "giả mạo trên chuỗi" (fake onchain), dẫn đến các lỗ hổng bảo mật, và đề xuất Safe{Wallet} nên ch