Vụ hack Bybit đã gây chấn động trong không gian tiền điện tử vào năm 2025. Vụ vi phạm bảo mật trị giá 1,5 tỷ USD hiện là một trong những vụ hack sàn giao dịch tiền điện tử lớn nhất trong lịch sử. Hacker đã khai thác lỗ hổng ví, làm rỗng Ethereum (ETH) và để các nhà giao dịch tự hỏi chuyện gì đã xảy ra. Vậy, việc này có thể đã được ngăn chặn không? Và quan trọng nhất, liệu quỹ của khách hàng có an toàn không? Hãy cùng tìm hiểu chính xác những gì đã xảy ra, Bybit đã phản ứng như thế nào và điều này có ý nghĩa gì đối với thị trường tiền điện tử trong tương lai.

CÁC ĐIỂM CHÍNH➤ Vụ hack Bybit năm 2025 đã khai thác lỗ hổng ký kết giao dịch, dẫn đến thiệt hại 1,5 tỷ USD.➤ Hacker đã sử dụng cầu nối liên mạng và trộn tiền để rửa tiền đánh cắp.➤ Các lỗ hổng bảo mật của bên thứ ba, như vi phạm AWS của Safe{Wallet}, có thể làm sàn giao dịch bị xâm phạm.

Trong hướng dẫn này:- Vụ hack Bybit 2025 là gì?

- Vụ hack Bybit đã xảy ra như thế nào?

- Nguyên nhân gây ra vụ hack Bybit 2025 là gì?

- Ai đứng sau vụ hack Bybit 2025?

- Bybit đã phản ứng như thế nào?

- Đã thu hồi được bao nhiêu?

- Vụ hack Bybit thay đổi gì đối với tiền điện tử?

- Các câu hỏi thường gặp

Vụ hack Bybit 2025 là gì?

Vụ hack Bybit là một cuộc tấn công được tổ chức rất chặt chẽ, dẫn đến việc 1,5 tỷ USD Ethereum (ETH) bị rút khỏi nền tảng. Các cuộc điều tra cho thấy, hacker đã khai thác lỗ hổng ký kết giao dịch một lần, cho phép họ vượt qua bảo mật ví và thực hiện các rút tiền trái phép.

Vụ hack Bybit đã xảy ra như thế nào?

Các công ty an ninh blockchain phân tích vụ hack Bybit đã chỉ ra một lỗ hổng trong quá trình ký kết giao dịch ví, có thể là điểm truy cập chính của kẻ tấn công. Đây có thể là cách nó diễn ra:

- Một lỗ hổng ký kết giao dịch đã khởi đầu mọi thứ, nơi kẻ tấn công lợi dụng lỗ hổng ký kết giao dịch một lần. Động thái này cho phép họ ủy quyền nhiều lần rút tiền bằng một lần "phê duyệt" duy nhất.

- Tiếp theo là việc xâm phạm ví lạnh. Khác với hầu hết các vụ hack tiền điện tử nhắm vào ví nóng, cuộc tấn công này dường như đã ảnh hưởng đến kho lưu trữ lạnh của Bybit, gây lo ngại về những lỗ hổng bảo mật sâu hơn.

- Tất cả điều này được kết hợp với các cuộc tấn công lừa đảo & kỹ thuật khai thác xã hội. Những kẻ xấu có thể đã có được thông tin đăng nhập nội bộ thông qua các chiến dịch lừa đảo nhắm vào nhân viên Bybit. Nhưng tất cả đều là một phần của giả thuyết ban đầu, và Bybit dường như đã tìm ra lý do chính (sẽ nói về điều này sau).

Lỗ hổng ký kết giao dịch một lần là gì?

Về cơ bản, lỗ hổng này cho phép phê duyệt một giao dịch được tái sử dụng hoặc thao túng, dẫn đến các rút tiền trái phép. Hãy cùng tìm hiểu nó từng phần:

- Lỗ hổng ký kết hợp đồng thông minh - Khi tiền được chuyển từ ví lạnh sang ví nóng, hệ thống tạo ra chữ ký phê duyệt để xác minh giao dịch.

- Khai thác quá trình phê duyệt - Kẻ tấn công đã chặn được chữ ký này và sử dụng nó để kích hoạt nhiều giao dịch trái phép.

- Rút tiền trong vài giây - Vì hệ thống coi đây là các giao dịch đã được phê duyệt, kẻ tấn công có thể di chuyển Ethereum (ETH) ra khỏi dự trữ của Bybit mà không kích hoạt cảnh báo ngay lập tức.

Hãy tưởng tượng bạn ký một tờ séc trắng cho một người bạn đáng tin cậy. Nhưng thay vì rút số tiền đã thỏa thuận, họ sao chép chữ ký của bạn và rút sạch tài khoản ngân hàng của bạn. Đó chính là những gì đã xảy ra ở đây; những kẻ tấn công đã chặn được một chữ ký hợp lệ và tái sử dụng nó để làm rỗng quỹ của Bybit.

Có những lỗ hổng bảo mật khác không?

Mặc dù lỗ hổng ký kết giao dịch một lần dường như là lỗ khai thác chính, những vấn đề tiềm ẩn khác có thể bao gồm các cuộc tấn công lừa đảo, lỗ hổng hợp đồng thông minh và, tất nhiên, việc chậm phát hiện cuộc tấn công.

Bạn có biết không? Vụ hack Bybit 2025 đầu tiên được phát hiện bởi nhà điều tra chuỗi khối ZachXBT, người đã quan sát thấy các dòng tiền rút ra đáng kể từ nền tảng Bybit vào ngày 21 tháng 2 năm 2025. Sau đó, các công ty an ninh blockchain SlowMist và PeckShield đã xác nhận vụ vi phạm, lưu ý rằng Bybit đang trải qua các rút tiền chưa từng có.

Mặc dù tất cả những thông tin này đã được tiết lộ ban đầu, nhưng nay đã có thông tin mới về nguyên nhân gốc rễ của vụ hack Bybit 2025.

Nguyên nhân gây ra vụ hack Bybit 2025 là gì?

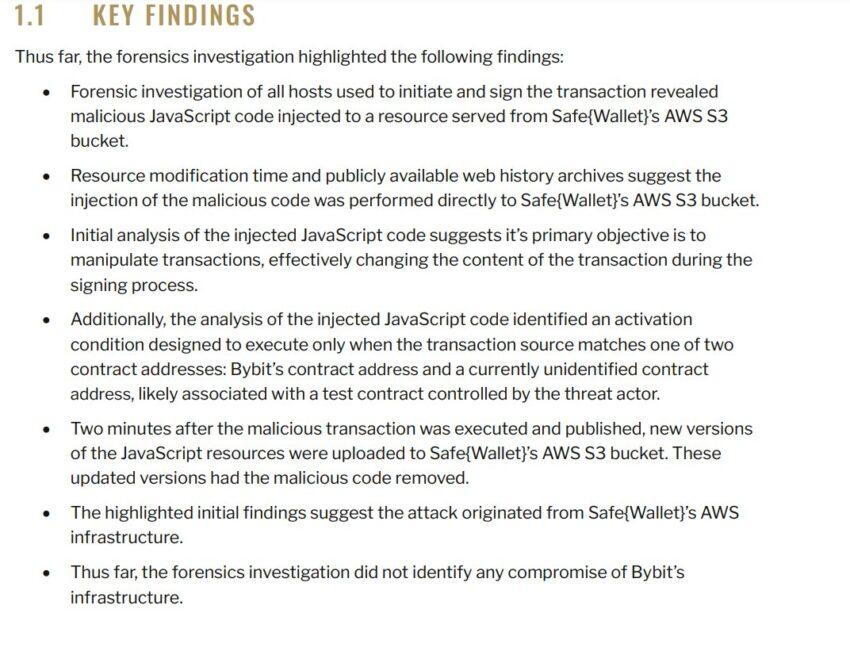

Trái ngược với những lo ngại ban đầu về sự thất bại trong bảo mật nội bộ, các cuộc điều tra pháp y đã chỉ ra rằng có sự vi phạm Safe{Wallet}, một cơ sở hạ tầng ví bên thứ ba mà Bybit sử dụng cho các giao dịch ký nhiều chữ ký.

Safe{Wallet} là gì?

Hãy nghĩ về Safe{Wallet} như một két sắt được điều khiển bởi hợp đồng thông minh, được thiết kế để giữ các giao dịch an toàn bằng cách sử dụng các phê duyệt ký nhiều chữ ký. Nó chạy trên AWS S3, có nghĩa là nó lưu trữ và tải các tệp JavaScript từ đám mây để xử lý các giao dịch. Nghe có vẻ hiệu quả, phải không? Nhưng đó cũng là nơi mọi thứ đã đi sai.

Hacker đã tìm cách chèn mã JavaScript độc hại vào thùng AWS S3 của Safe{Wallet}, lặng lẽ sửa đổi các giao dịch theo thời gian thực. Vì vậy, trong khi bảo mật cốt lõi của Bybit kỹ thuật không bị "hack", công cụ mà nó sử dụng để phê duyệt và thực hiện các giao dịch đã bị thao túng. Cơ bản là Bybit đã ký vào các lệnh chuyển tiền, nhưng những kẻ tấn công đã viết lại địa chỉ đích mà không ai để ý.

Cuộc tấn công đã diễn ra như thế nào?

Trong quá trình chuyển ETH từ ví lạnh sang ví ấm, đoạn mã độc hại - được nhúng trong mã JavaScript của Safe{Wallet} - đã sửa đổi chi tiết giao dịch khi nó đang được ký.

Hãy tưởng tượng bạn đang thanh toán tại một cửa hàng, nhưng nhân viên thu ngân lặng lẽ thay đổi máy thanh toán, chuyển hướng tiền của bạn đến một nơi khác trong khi vẫn làm cho giao dịch có vẻ hợp pháp.

Đó chính xác là những gì đã xảy ra ở đây - những người ký của Bybit đã phê duyệt giao dịch, tin rằng nó an toàn, nhưng đoạn mã độc hại của Safe{Wallet} đã lặng lẽ thay đổi địa chỉ người nhận thành địa chỉ của kẻ tấn công.

Báo cáo vụ hack Bybit: X

Báo cáo vụ hack Bybit: XĐánh cắp giao dịch theo thời gian thực

Việc chèn mã JavaScript được thiết kế để chỉ kích hoạt khi các giao dịch bắt nguồn từ các địa chỉ cụ thể - hợp đồng ví lạnh của Bybit và một địa chỉ khác không xác định (có thể là một địa chỉ thử nghiệm do kẻ tấn công sử dụng). Điều này có nghĩa là:

- Nếu một người dùng bình thường tương tác với Safe{Wallet}, không có gì đáng ngờ xảy ra.

- Khi Bybit xử lý một khoản chuyển tiền có giá trị cao, đoạn mã sẽ thay đổi địa chỉ ví đích ngay trước khi thực hiện.

Bởi vì giao dịch vẫn được ký bằng các ví được ủy quyền của Bybit, không có cờ đỏ ngay lập tức; nó hoàn toàn hợp pháp trên blockchain.

Không phải là vụ hack sàn giao dịch điển hình

Hầu hết các vụ hack sàn giao dịch tiền điện tử như Mt. Gox (2014) hoặc Coincheck (2018) liên quan đến việc rò rỉ khóa riêng tư hoặc vi phạm trực tiếp các ví của sàn giao dịch. Những vụ này giống như những tên trộm đang phá vào két sắt của một ngân hàng.

Tuy nhi

- Ethereum (ETH): 34 ETH (≈$97,000) đã bị chặn và đóng băng bởi ChangeNOW, ngăn chặn các kẻ tấn công di chuyển nó xa hơn.

- Bitcoin (BTC): 0,38755 BTC (≈$37,000) đã bị chặn trên mạng Avalanche sau khi các tin tặc đã chuyển nó qua chuỗi.

- Stablecoins (USDT/USDC): Tether đã đóng băng 181.000 USDT, trong khi FixedFloat đã khóa $120.000 trong USDT và USDC liên quan đến các quỹ bị đánh cắp.

- Phái sinh Ethereum được stake: 15.000 ETH đã được mETH Protocol thu hồi thành công trước khi các tin tặc có thể rút ra. Động thái này đã ngăn chặn việc thanh lý thêm các tài sản stake.

Ngoài ra, công việc điều tra blockchain đang diễn ra đã xác định hơn 11.000 địa chỉ ví liên quan đến việc rửa tiền các quỹ bị đánh cắp, đảm bảo rằng các sàn giao dịch và giao thức có thể đưa vào danh sách đen và đóng băng các hoạt động đáng ngờ trong thời gian thực.

Các quỹ bị đánh cắp đã được theo dõi và đóng băng như thế nào?

Việc thu hồi các tài sản này đã được thực hiện thông qua nỗ lực toàn cầu nhiều lớp, kết hợp:

- Đóng băng sàn giao dịch: Các nền tảng như FixedFloat, ChangeNOW, Bitget và THORChain đã xác định và đóng băng các khoản tiền gửi liên quan đến các quỹ bị đánh cắp.

- Đưa vào danh sách đen của nhà phát hành stablecoin: Tether và Circle đã đánh dấu và đóng băng các tài khoản nắm giữ USDT và USDC bị đánh cắp, ngăn chặn các tin tặc sử dụng các tài sản này.

- Theo dõi thông minh blockchain: Các nhóm điều tra, bao gồm Elliptic, Arkham, Chainalysis và TRM Labs, đã vẽ ra cách các kẻ tấn công di chuyển quỹ của họ, giúp các sàn giao dịch chặn các giao dịch trước khi chúng có thể được rút tiền.

- Chương trình thưởng & sự tham gia của cộng đồng: LazarusBounty.com của Bybit đã khuyến khích các nhà điều tra độc lập theo dõi các quỹ bị đánh cắp, cung cấp thưởng 5% cho các cuộc đóng băng thành công và lên đến 10% cho việc thu hồi quỹ.

Mặc dù việc thu hồi hoàn toàn vẫn khó xảy ra, sự kết hợp của sự phối hợp sàn giao dịch, phân tích thời gian thực và các cuộc điều tra được thưởng có thể hiệu quả. Chủ yếu là trong việc hạn chế khả năng rút tiền của các tin tặc!

Vụ hack Bybit năm 2025 thay đổi gì đối với tiền điện tử?

Vụ hack Bybit năm 2025 đã chứng minh rằng ngay cả các ví đa chữ ký và bảo quản lạnh cũng không an toàn khỏi các vi phạm cơ sở hạ tầng. Khi các tin tặc trở nên sáng tạo hơn, các sàn giao dịch phải tăng cường bảo mật, kiểm tra tích hợp và triển khai phát hiện gian lận thời gian thực. Ý tưởng không phải là tin tưởng mà là "xác minh".

Tương lai của các sàn giao dịch tiền điện tử phụ thuộc vào việc phòng thủ chủ động, hợp tác toàn ngành và các chiến lược thu hồi quỹ thông minh hơn để đối phó với các mối đe dọa an ninh mạng ngày càng tinh vi.

Câu hỏi thường gặp

Liệu Bybit đã bị hack hay đây là lỗ hổng của bên thứ ba?

Không hoàn toàn. Các hệ thống cốt lõi của Bybit không bị xâm phạm trực tiếp, nhưng các tin tặc đã khai thác thùng S3 AWS của Safe{Wallet}, mà Bybit sử dụng để ký giao dịch. Điều này cho phép họ thao túng các giao dịch đa chữ ký và chuyển hướng quỹ mà không gây ra cảnh báo.

Đã thu hồi được bao nhiêu tiền điện tử bị đánh cắp?

Tính đến cuối tháng 2 năm 2024, khoảng 42,8 triệu đô la đã được đóng băng hoặc thu hồi thông qua việc đóng băng sàn giao dịch, đưa vào danh sách đen stablecoin và theo dõi điều tra. Mặc dù đó chỉ là một phần nhỏ trong số 1,4 tỷ đô la bị đánh cắp, cuộc truy đuổi vẫn đang diễn ra và có thể sẽ có thêm nhiều quỹ bị khóa.

Các tin tặc đã rửa tiền bị đánh cắp như thế nào?

Họ đã sử dụng sự kết hợp của các cầu nối liên chuỗi, dịch vụ trộn và hoán đổi phi tập trung để làm mờ các giao dịch của họ. Họ cũng dựa vào các sàn giao dịch tập trung không thực thi các chính sách KYC nghiêm ngặt, khiến việc theo dõi dấu vết tiền bị khó khăn hơn đối với các nhà điều tra.

Bybit đang làm gì để ngăn chặn các cuộc tấn công tương tự trong tương lai?

Bybit đã thắt chặt bảo mật, ra mắt LazarusBounty.com để theo dõi các quỹ bị đánh cắp và đang hợp tác với các công ty điều tra blockchain và các sàn giao dịch để đóng băng các giao dịch bất hợp pháp trong thời gian thực. Họ cũng đã cải tổ các cuộc kiểm toán bảo mật của bên thứ ba để ngăn chặn các lỗ hổng tương tự.